CodeZine編集部では、現場で活躍するデベロッパーをスターにするためのカンファレンス「Developers Summit」や、エンジニアの生きざまをブーストするためのイベント「Developers Boost」など、さまざまなカンファレンスを企画・運営しています。

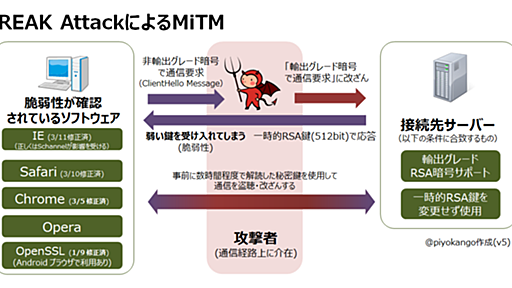

輸出グレードのRSA暗号をサポートしていたことに起因する脆弱性FREAKに関する情報について関連情報をまとめます。 脆弱性概要 脆弱性の概要情報は次の通り。 愛称 FREAK (Factoring attack on RSA-EXPORT Keysの略) 輸出グレード暗号の強制使用に関する呼称 アイコン 無し CVE OpenSSL:CVE-2015-0204 Apple:CVE-2015-1067 Microsoft:CVE-2015-1637 発見者名 miTLS Inria(フランス国立情報学自動制御研究所)とMicrosoft Researchの合同チーム FREAK Attackの概要 中間者攻撃が行われるまでのFREAK Attackの流れは次の通り。(3月6日更新) MITMの攻撃成立条件 以下の条件が成立する場合、通信内容の盗聴や改ざんの影響を受ける可能性がある。 接続元・

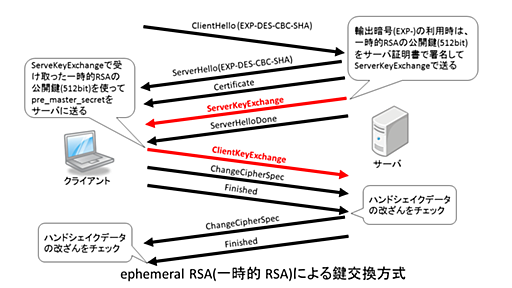

1. はじめに ちょうど今朝 OpenSSLをはじめとした様々なTLS実装の脆弱性の詳細が公表されました。 この InriaとMSRのグループは以前からTLSのセキュリティに関して非常にアクティブに調査・検証をしているグループで、今回も驚きの内容でした。 このグループは、TLSのハンドシェイク時の状態遷移を厳密にチェックするツールを開発し、様々なTLS実装の脆弱性を発見・報告を行っていたようです。 特にFREAKと呼ばれるOpenSSLの脆弱性(CVE-2015-0204)に関しては、ちょうど修正直後の1月初めに Only allow ephemeral RSA keys in export ciphersuites で見ていましたが、具体的にどのように攻撃するのかさっぱりイメージできず、あのグループだからまた超絶変態な手法だろうが、まぁそれほど深刻じゃないだろうと見込んでいました。 今回

Welcome to OpenSSL! The OpenSSL Project develops and maintains the OpenSSL software - a robust, commercial-grade, full-featured toolkit for general-purpose cryptography and secure communication. The project’s technical decision making is managed by the OpenSSL Technical Committee (OTC) and the project governance is managed by the OpenSSL Management Committee (OMC). The project operates under forma

Thankfully it's very easy to tell whether it's real. If anyone can publish the two, non-trivial factors of this number (where neither is 1!) then they'll have my attention: 0xe5c30e1286c41c7137dc06194199dde641120de591c1b7392de35ef6a961d6d29faa3bcdb7603d42768a90322197a7a46fa2cf23f6f10de5554db6e7322ba35e858f576f840347c795c8782c3f4ef9f530d2fd1f6b5c275ce49404958f0decddd0b53386d12c745891d5eeca1f265bdf8

1. はじめに、 昨日 OpenSSLのバージョンアップがアナウンスされ、9つの脆弱性が公開されました。バージョンアップの数日前にOpenSSLの次期リリース予告がアナウンスされていましたが、ちょうど BlackHat 開催初日にあたることもあり、なんかまた重大な脆弱性の修正が入るんじゃないかとドキドキしていました。蓋を開けてみるとHeatBleed程の大事ではなくホットひと安心です。 昨日公開されたOpenSSLの9つの脆弱性のうち、TLS プロトコルダウングレード攻撃 (CVE-2014-3511)の修正を見ていたところ、これはTLSプロトコルを学ぶいい題材になるなぁとふと思いつき、試しにこのOpensslの脆弱性の詳細をTLSプロトコルの基礎に合わせて書いてみました。 ちょっと長いですが、TLSプロトコルの仕組み(の一部)を知りたい方はお読みください。 2. OpenSSLの脆弱性

OpenSSLの代替目指す「LibreSSL 2.0」、ポータブル版公開:OpenBSD以外のプラットフォームにも OpenBSDプロジェクトは2014年7月11日、OpenSSLのフォークとして開発している「LibreSSL」のポータブル版「LibreSSL 2.0.0」を公開した。Linux、Solaris、Mac OS X、FreeBSDの各バージョンでテストを済ませているという。 OpenBSDプロジェクトは2014年7月11日、OpenSSLのフォークとして開発している「LibreSSL」ポータブル版の初のリリースとなる「LibreSSL 2.0.0」を公開した。同13日には不具合を修正した「LibreSSL 2.0.1」も公開している。 LibreSSLのプロジェクトは、OpenSSLに「Heartbleed」と呼ばれる重大な脆弱性が発覚したことを受けて、2014年4月にスター

グーグルがOpenSSLのforkを発表、独自の実装にOpenSSL側の変更をマージする体制を採る。OSSでの展開はしない方針だという。 米グーグルが、オープンソースのSSL/TLS実装「OpenSSL」から新プロジェクトの「BoringSSL」を派生させた。同社の研究者アダム・ラングリー氏が2014年6月20日、自身のブログ「ImperialViolet」で明らかにした。 ラングリー氏によると、グーグルでは「Heartbleed」と呼ばれる重大な脆弱性が発覚する以前からOpenSSLのコードを検証し、何年にもわたって多数のパッチを使用してきた。この中にはOpenSSLのメインレポジトリに採用されたものもある一方で、OpenSSLが保証するAPIやABIの安定性とかみ合わないものや、やや実験的過ぎるものも多かったという。 しかし、AndroidやChromeなどの製品でそうしたパッチのサブ

GoogleがOpenSSLをフォークし、「BoringSSL」として公開した(ImperialVioletブログの記事、 Ars Technicaの記事、 本家/.)。 Googleは何年もの間、OpenSSLに数多くのパッチを当てて使用していたという。一部のパッチはOpenSSLのメインリポジトリに取り込まれたが、大半はAPIやABIの安定性の問題があるなどの理由で取り込まれていなかった。AndroidやChromeなどの製品はパッチの一部を必要とするが、パッチは70以上もあるために作業が複雑になっていたそうだ。そのため、OpenSSLをフォークして、OpenSSL側の変更をインポートする方式に変更したとしている。BoringSSLは近いうちにChromiumのリポジトリに追加される予定で、いずれAndroidや内部的にも使われるようになる。ただし、BoringSSLではAPIやABI

OpenSSLに再び脆弱性、MITM攻撃につながる恐れ:最初のリリースから16年間存在していた問題、修正版へのアップデートを推奨 オープンソースのSSL/TLS実装「OpenSSL」に、新たに複数の脆弱(ぜいじゃく)性が発見された。中にはMITM攻撃につながるおそれのある問題も含まれており、修正版0.9.8za/1.0.0m/1.0.1hへのアップグレードが呼び掛けられている。 オープンソースのSSL/TLS実装「OpenSSL」に、新たに複数の脆弱(ぜいじゃく)性が発見された。中にはMan-in-the-Middle(MITM)攻撃によって、暗号化通信の内容を第三者(=攻撃者)が読み取ったり、改ざんしたりすることができる深刻な脆弱性も含まれている。 開発元のOpenSSLプロジェクトは米国時間の2014年6月5日、セキュリティアドバイザリを公開し、6つの問題を修正したバージョン0.9.8

Modern Ciphersuite: ECDHE-RSA-AES128-GCM-SHA256:ECDHE-ECDSA-AES128-GCM-SHA256:ECDHE-RSA-AES256-GCM-SHA384:ECDHE-ECDSA-AES256-GCM-SHA384:DHE-RSA-AES128-GCM-SHA256:DHE-DSS-AES128-GCM-SHA256:kEDH+AESGCM:ECDHE-RSA-AES128-SHA256:ECDHE-ECDSA-AES128-SHA256:ECDHE-RSA-AES128-SHA:ECDHE-ECDSA-AES128-SHA:ECDHE-RSA-AES256-SHA384:ECDHE-ECDSA-AES256-SHA384:ECDHE-RSA-AES256-SHA:ECDHE-ECDSA-AES256-SHA:DHE-RSA-AES1

The OpenBSD project produces a FREE, multi-platform 4.4BSD-based UNIX-like operating system. OpenBSDプロジェクトの開発者でありLibreSSLの開発に携わっているBob Beck氏は5月17日(カナダ時間)、「BSDCan2014: LibreSSL」においてLibreSSLの開発がはじまってからのおおよそ30日間のできごとを伝えた。なぜOpenSSLからLibreSSLを派生させ別プロジェクトとして取り組むことにしたのか、具体的にどういった変更を実施したのかなどが説明された。プロジェクトを立ち上げるきっかけはHeartbleed脆弱性が決め手だったのではなく、そのあとに取り組んだ作業によって別プロジェクトにするという判断が決定的なものになったと説明があった。懸念された点は特に次のとおり。

連載目次 2014年4月はWindows XPのサポート終了が一番の話題であるはずが、それよりも大きな問題が2つも起こってしまいました。Heartbleedと呼ばれるOpenSSLの脆弱性、そしてApache Strutsの脆弱性です。 OpenSSLの脆弱性もApache Strutsの脆弱性も多数のWebサイトで発生したため、セキュリティクラスターのほとんどの人が何かしらの影響を受けたようでした。Apache Strutsの脆弱性では「修正が不十分である」との発表を行った会社が方々から叩かれるという、これまでにあまりないことが起こりました。 そして大型連休を控えた月末には、Windows XPにも影響がある危険な脆弱性が発見され……最後まで脆弱性に振り回された1カ月でした。

404 Found――Webをセキュアに、ネットをセキュアに:OWASP AppSec APAC 2014レポート(1/2 ページ) Webサーバーを構成するソフトウェアやWebアプリケーションは頻繁に外部からの攻撃にさらされ、新たな脆弱性も発見されている。3月に開催された「OWASP AppSec APAC 2014」では、Webをセキュアなものにしていくために何が必要で、どんなポイントに注意すべきかといった知見が共有された。 ちょっとしたものを購入するとき、旅行のチケットを予約するとき、あるいは振り込みを行うとき……さまざまなシーンで私たちは当たり前のようにWebを利用している。もしWebという仕組みが意図した通りに動作しなくなったり、セキュリティ面で問題が発生したりしてしまえば、日常生活に大きな支障が生じるほど浸透している。 一方で、Webサーバーを構成するソフトウェアやWebアプリ

Heartbleed禍のOpenSSLは「もはや修復不能」。OpenBSDがフォーク版開発へ2014.04.24 18:005,163 satomi サイトがじわじわ来ますね…。 OpenSSLのヘマでHeartbleedなんてバグができてしまい、コードを虱潰しに当たっていたテオ・デ・ラート氏率いるOpenBSDプロジェクトが「こりゃ修復不能だ」と判断、フォーク版「LibreSSL」の開発に乗り出しました。 Ars Technicaからのメール取材に対し、ラート氏はOpenSSLのダメっぷりをこのように書いています。 うちのグループでは1週間かけてOpenSSLのソースツリーのうち半分を削除した。どれも食い残しをそのまま散らかしてるみたいな不要なところさ。 オープンソースのモデルでは、コードがわかる人間が頼みだ。透明性が頼み。ところがこれがまったくクリアなコードベースじゃないわけよね。なぜ

LibreSSL 3.9.2 released May 12th, 2024 LibreSSL is a version of the TLS/crypto stack forked from OpenSSL in 2014, with goals of modernizing the codebase, improving security, and applying best practice development processes. Primary development occurs inside the OpenBSD source tree with the usual care the project is known for. On a regular basis the code is re-packaged for portable use by other ope

「Heartbleed」脆弱性を発見した企業の1つが、フィンランドのセキュリティ企業、Codenomiconだ。同社の極東事業開発ディレクター、チャンギュウ・キム氏に経緯を聞いた。 OpenSSLに発見された「Heartbleed」の脆弱(ぜいじゃく)性を受けて、多くの企業がバージョンアップ、SSLサーバー証明書の失効処理および再発行、ユーザーへの呼び掛けといった対策を進めている。インターネット上のWebサイトを解析しているAlexa Internetがまとめている利用者数の多いWebサイトを示すリストを基にシマンテックが調査を行ったところ、上位1000サイトは既に対策済みで、上位5万サイトに範囲を広げても、脆弱なシステムは1.8%程度にまで減少しているということだ(関連記事)。 この脆弱性は、米グーグルと、フィンランドのセキュリティ企業であるCodenomiconがそれぞれ独自に発見した

Heartbleed バグはウェブ・セキュリティを台無しにした。自分の身を守るためにはちょっとした努力が必要だが、その価値は十分にある。 インターネット上での買い物や財産管理、電子メールの送受信などにおけるプライバシーを守ってくれるはずのセキュリティ・ソフトに関する重大なバグ、「Heartbleed」が最近発見された。今のところ、このバグによる実際のファイナンス情報やアカウント情報その他に関する傍受や盗難に繋がるような被害は報告されていないが、恐らくそれは時間の問題だ。 良いニュースは、こうした傍受や盗難から自分の情報を保護する方法があるということ。悪いニュースは、それらの対策は単純だが必ずしも簡単ではないということだ。 なぜ Heartbleed は深刻なのか まず簡単に背景を説明しよう。ハッカーなどの攻撃者が Heartbleed バグを悪用した場合、サイト上のウェブ・コミュニケーショ

リリース、障害情報などのサービスのお知らせ

最新の人気エントリーの配信

処理を実行中です

j次のブックマーク

k前のブックマーク

lあとで読む

eコメント一覧を開く

oページを開く