2021年12月10日のブックマーク (12件)

-

mickn 2021/12/10

mickn 2021/12/10 -

-

-

-

-

CVE-2021-44228 - Log4j RCE 0-day mitigation

This post is also available in 简体中文, 繁體中文, 日本語, 한국어. Update: all three WAF rules have now been configured with a default action of BLOCK. A zero-day exploit affecting the popular Apache Log4j utility (CVE-2021-44228) was made public on December 9, 2021 that results in remote code execution (RCE). This vulnerability is actively being exploited and anyone using Log4j should update to version 2.15.0

-

-

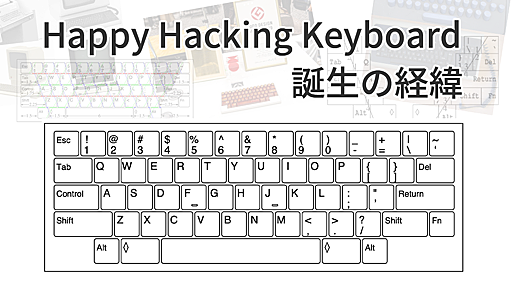

Happy Hacking Keyboard 誕生の経緯 | IIJ Engineers Blog

2002年から約10年 IIJ技術研究所長. 年を取ってからは古い計算機や昔の計算法に興味が増し, シミュレーターを作ってそのプログラムを書いたり. 近頃はKnuthのTAOCPにあった問題のプログラムなどに挑戦したりしている. 【IIJ 2021 TECHアドベントカレンダー 12/10(金)の記事です】 下の写真は, 私がある時期に, かなりよく使った端末や計算機である. Teletypeは, 1970年頃に使われたミニコン(HITAC 10やFACOM Rなど)の標準入出力機器で, その少し前から,アメリカDEC(Digital Equipment Corporation)のミニコン, PDP-8などでも使われた. 研究室には, 松下製のミニコンMACC-7が, 学科にはPDP-8を拡張したPDP-12があり, この端末を使った. DEC社のVT100は, ディスプレイを持った入出力

-

接種歴500万件に誤りの恐れ 電子証明書に誤表示の可能性 | 共同通信

Published 2021/12/10 19:17 (JST) Updated 2021/12/10 22:20 (JST) 新型コロナウイルスの「ワクチン接種記録システム(VRS)」に登録された個人の接種歴約1億件のうち約500万件は、内容に誤りがあるか、誤っている恐れがあることが10日分かった。デジタル庁が明らかにした。1回目接種記録の欠落などの誤りがあり、修正されない場合、20日から発行の電子接種証明書に反映されてしまう。鳴り物入りで発足し、システム運営を手掛けたデジタル庁は信用低下が避けられない。 同庁は誤表示を引き起こす可能性があるのは100万件程度と推計しており、接種歴を管理する全国市区町村に優先的に修正するよう要請。自治体の現場で膨大な事務負担が発生している。

-

us-16-MunozMirosh-A-Journey-From-JNDI-LDAP-Manipulation-To-RCE

A JOURNEY FROM JNDI/LDAP MANIPULATION TO REMOTE CODE EXECUTION DREAM LAND Alvaro Muñoz (@pwntester) Oleksandr Mirosh Who are we • Alvaro Muñoz (@pwntester) • Principal Security Researcher, HPE Fortify • Oleksandr Mirosh • Senior QA Engineer, HPE Fortify Agenda • Introduction to JNDI • JNDI Injection • RMI Vector • Demo: EclipseLink/TopLink • CORBA Vector • LDAP Vector • LDAP Entry Poisoning • Demo

-

Log4Shell: RCE 0-day exploit found in log4j, a popular Java logging package | LunaTrace

Originally Posted @ December 9th & Last Updated @ August 1st, 3:30pm PDT Fixing Log4Shell? Claim a free vulnerability scan on our dedicated security platform and generate a detailed report in minutes. What is it?On Thursday, December 9th a 0-day exploit in the popular Java logging library log4j (version 2), called Log4Shell, was discovered that results in Remote Code Execution (RCE) simply by log

-

-

- 2021年12月11日

- 2021年12月10日

- 2021年12月9日

公式Twitter

- @HatenaBookmark

リリース、障害情報などのサービスのお知らせ

- @hatebu

最新の人気エントリーの配信

キーボードショートカット一覧

j次のブックマーク

k前のブックマーク

lあとで読む

eコメント一覧を開く

oページを開く