Gestion Riesgo Ti Unidad 3 PDF

Cargado por

MiiLee MiiLeeCopyright:

Formatos disponibles

Gestion Riesgo Ti Unidad 3 PDF

Cargado por

MiiLee MiiLeeTítulo original

Derechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Copyright:

Formatos disponibles

Gestion Riesgo Ti Unidad 3 PDF

Cargado por

MiiLee MiiLeeCopyright:

Formatos disponibles

Gestin de Riesgo de TI| Unidad 3

Introduccin:

Esta unidad pretende profundizar en los modelos para la gestin de riesgos de tecnologas de informacin.

Inicialmente se presentar el ciclo de administracin de riesgos con sus diferentes procesos, entradas, salidas y

roles. Luego, en el tema 2, se presentarn los modelos ms representativos para la gestin de riesgos de

tecnologas de informacin. Por ltimo, en el tema 3, se describirn algunas herramientas manuales e

informticas utilizadas para apoyar el proceso de administracin de riesgo.

Esta unidad tiene como fin formar la competencia para evaluar riesgos de tecnologa de informacin y definir

polticas para su administracin y tratamiento. Para ello se espera que el estudiante pueda ser capaz de adaptar

modelos y herramientas de gestin de riesgos para TI.

Bienvenido a esta experiencia de aprendizaje, en la que a travs del anlisis de las diferentes lecturas y el

desarrollo de las actividades de autoaprendizaje y de evaluacin, mediadas por las tecnologas de la informacin

y la comunicacin, podr adquirir los saberes y las competencias necesarias para formular las actividades

indispensables en la gestin de riesgos, y as sea posible proponer guas para la implementacin de los modelos

en la administracin de riesgos de TI.

Universidad Cooperativa de Colombia

Gestin de Riesgo de TI| Unidad 3

1. Ciclo de administracin de riesgos

1.1 Administracin de riesgos

La administracin de los riesgos posibilita a las organizaciones la toma de decisiones y provee la documentacin

necesaria para el establecimiento de cursos de accin y para propiciar procesos de realimentacin y aprendizaje

basado en casos. As mismo, el proceso de administracin de riesgos permitir asegurar que los controles

aplicados para mitigar los riesgos sean asertivos y que se correspondan con el plan estratgico organizacional.

La administracin de los riesgos permite identificar

problemticas tanto inherentes a la naturaleza

misma de la organizacin o de las tecnologas de la

informacin y la comunicacin, como ocasionadas

por una accin, omisin o negligencia. Aunque en

condiciones ideales se espera que la

administracin de riesgos ayude a eliminarlos

completamente, esto no es posible. Su meta es

llevar estos a un nivel que pueda ser aceptado por

la organizacin, priorizando las vulnerabilidades y

seleccionando los controles pertinentes y

necesarios para reducirlos o reducir el impacto de

su incidencia en los activos.

Figura 1. Valor agregado de la administracin de riesgos

Fuente: elaboracin propia

En el transcurso de las unidades 1 y 2 se pudieron

analizar diferentes procesos que forman parte del

ciclo de administracin de riesgos. Ello permitir en esta unidad generar esquemas para diferenciarlos y para

verificar las entradas y salidas de cada uno de ellos.

1.2 Ciclo de administracin de riesgos

De acuerdo con Peltier (2005), en la administracin de riesgos se pueden identificar cuatro grandes procesos, a

saber:

El anlisis de riesgos

La evaluacin de riesgos

Universidad Cooperativa de Colombia

Gestin de Riesgo de TI| Unidad 3

La mitigacin de riesgos

La valoracin de vulnerabilidades y evaluacin de controles.

En trminos generales, en la literatura se pueden encontrar diferencias y acuerdos sobre los procesos que

forman parte de la administracin de riesgos. A continuacin, en la tabla 1 se presenta un cuadro comparativo

sobre ello.

Autor

Peltier (2005)

Procesos de administracin de riesgos

Anlisis de riesgos

Evaluacin de riesgos

Mitigacin de riesgos

Valoracin de vulnerabilidades y evaluacin de

controles

Identificar los activos crticos del negocio y

asignarles valor

Identificar los riesgos

Evaluar y priorizar el impacto de los riesgos

Determinar las estrategias de mitigacin

Producir reportes y mtricas de riesgos.

Vellani (2007)

Evaluacin del riesgo

Mitigacin del riesgo

Evaluacin y refinamiento.

Gibson (2011)

Evaluacin del riesgo

Identificacin del riesgo administrar

Seleccin de controles

Implementacin y prueba de controles

Evaluacin de controles.

Kouns y Minoli (2010)

Tabla 1. Comparativo de procesos para la administracin de riesgos

Fuente: elaboracin propia

Tomando como referencia los autores revisados en la tabla 1, se pueden identificar dentro del ciclo de

administracin de riesgos los procesos presentados en la figura 2. Como se puede observar, todos los procesos

giran en torno al establecimiento del contexto organizacional, el cual es importante develar para conocer la

relacin de la administracin de riesgos con los objetivos estratgicos organizacionales.

Universidad Cooperativa de Colombia

Gestin de Riesgo de TI| Unidad 3

Figura 2. Procesos del ciclo de administracin de riesgos

Fuente: elaboracin propia

Tal y como se plante en la unidad 1, una organizacin

inteligente debe empezar definiendo una funcin orientada a

la gestin de riesgos que garantice la construccin de

medidas y estrategias de actuacin ante los riesgos, y que

genere consistentemente con los objetivos estratgicos

evaluaciones e informes para facilitar la comprensin y la

concienciacin del personal sobre el impacto de los riesgos en

los activos, los procesos y los servicios. La gestin de riesgos

debe ser predictiva y no debe verse solamente como un

ejercicio para cumplir con un estndar o una normatividad.

1.3 Proceso de identificacin de activos crticos

En la unidad 1 se definieron los activos crticos como aquellos que pueden estar expuestos a amenazas, y cuyo

deterioro, modificacin, prdida o exposicin pueden afectar los criterios de seguridad de la informacin

relacionados con la disponibilidad, la autenticidad, la integridad y la confidencialidad. Dentro de esta clasificacin

se encontraban los siguientes:

Activos esenciales

Informacin

Servicios internos

Equipamiento informtico

Entorno

Servicios subcontratados con terceros

Instalaciones fsicas

Personal.

El proceso de identificacin de activos crticos recibe como entrada todos los activos organizacionales y entrega

como salida la clasificacin de los mismos (figura 3). Para desarrollar este proceso es necesario llevar a cabo las

siguientes actividades:

Identificar el nivel de impacto ocasionado por la prdida o inhabilitacin o el impacto ocasionado a los

criterios de seguridad de la informacin

Identificar el nivel de eficiencia requerido para cumplimiento de regulaciones o acuerdos contractuales

Entregar el informe de clasificacin y valoracin de activos

Aprobar el informe.

Universidad Cooperativa de Colombia

Gestin de Riesgo de TI| Unidad 3

De acuerdo con MEHARI (CLUSIF, 2010a), este

proceso debe ser realizado por el CISO (Chief

Information Security Officer), el CIO (Chief

Information Officer) y los administrativos

relacionados con los activos objeto de anlisis.

Figura 3. Proceso para la identificacin de activos crticos

Fuente: elaboracin propia

1.4 Proceso de anlisis y evaluacin de riesgos

En la unidad 2 se defini que el anlisis de riesgos podra realizarse de forma cuantitativa o cualitativa, y se

observ que para realizar este proceso de forma adecuada es necesario responder tres preguntas: qu se

necesita proteger?, qu criterios de la seguridad de la informacin afecta?, y cul es el costo de reposicin,

lucro cesante, dao o incumplimiento en el servicio?

As mismo, se defini que la evaluacin de riesgos implicaba contrastarlos con indicadores de medicin de su

impacto y con criterios de frecuencia, y que el resultado de este proceso deba permitir a la organizacin tomar

decisiones sobre la categora en la cual se encuentra cada riesgo, para determinar la prioridad en el tratamiento

que se le debe dar.

El proceso de anlisis y evaluacin de riesgos

recibe como entrada el informe de clasificacin

y valoracin de activos y entrega como

resultado un informe con los escenarios de

riesgo (figura 4). Para desarrollar este proceso

es necesario llevar a cabo las siguientes

actividades:

Identificar

las

amenazas

y

vulnerabilidades a las que estn

expuestos los activos

Estimar la probabilidad de ocurrencia y

el impacto de cada una de ellas sobre

los activos

Disear los escenarios de riesgos

Universidad Cooperativa de Colombia

Figura 4. Proceso de anlisis y evaluacin de riesgos

Fuente: elaboracin propia

Gestin de Riesgo de TI| Unidad 3

Presentar el informe de escenarios de riesgos

Aprobar el informe.

De acuerdo con MEHARI (CLUSIF, 2010a), este proceso debe ser realizado por el CISO (Chief Information Security

Officer), y los administrativos relacionados con los activos objeto de anlisis.

1.5 Proceso para la determinacin de estrategias

de tratamiento

Como se estudi en la unidad 2, el proceso para la determinacin de estrategias de tratamiento busca, con base

en los escenarios de riesgo diseados, especificar las decisiones que conllevarn a su tratamiento. De igual

manera, se debe recordar que las estrategias de tratamiento pueden concentrarse en:

Mitigar el riesgo definiendo un conjunto de medidas que ayuden a reducir la probabilidad de la

ocurrencia del riesgo o el impacto que este tiene sobre los activos

Aceptar el riesgo, lo cual conlleva a asumir las consecuencias que por su incidencia se puedan presentar

Evitar el riesgo, identificando las causas que lo originan y eliminarlas por completo de la organizacin.

Esto requerir en muchas ocasiones de cambios estructurales en la organizacin

Transferir el riesgo aplicando clusulas de seguros.

El proceso para la determinacin de estrategias de tratamiento recibe como entrada el informe de escenarios de

riesgo, y entrega como resultado la especificacin de las recomendaciones de tratamiento por cada escenario de

riesgo (figura 5). Las actividades enmarcadas en el proceso para la determinacin de estrategias de tratamiento

son:

Clasificacin de los escenarios de riesgo

Especificacin de la estrategia de

tratamiento (mitigar, aceptar, evitar,

transferir)

Entregar informe

Aprobar informe.

El proceso para la determinacin de estrategias de

tratamiento, de acuerdo con MEHARI (CLUSIF,

2010a), debe ser realizado por el CISO (Chief

Information Security Officer) y los administrativos

relacionados con los activos objeto de anlisis.

Universidad Cooperativa de Colombia

Figura 5. Proceso para la determinacin de estrategias de tratamiento

Fuente: elaboracin propia

Gestin de Riesgo de TI| Unidad 3

1.6 Proceso para la implementacin de controles

En la unidad 2 se defini que la implementacin de controles requiere de un plan, el cual debe contener:

La descripcin del riesgo y su nivel

Las recomendaciones de control

La priorizacin de las acciones

La seleccin de los controles

La especificacin de los recursos requeridos

El listado de responsables

La fecha de inicio de la implementacin

La fecha de finalizacin

Los requerimientos para mantener la situacin estable.

El proceso para la implementacin de los controles recibe como estrada el informe con la especificacin de las

estrategias de tratamiento, y entrega como resultado un listado de los riesgos que la organizacin no puede

tolerar y que requieren prioridad en su tratamiento (figura 6). As mismo, entregar el plan de implementacin

de las medidas inmediatas. Las actividades que se deben desarrollar para ejecutar el proceso para la

implementacin de controles son:

Disear el plan de implementacin de los controles

Entregar informe

Aprobar informe.

El proceso para la implementacin de los controles, de acuerdo con MEHARI (CLUSIF, 2010a), debe ser realizado

por el CISO (Chief Information Security Officer), el

CIO (Chief Information Officer) y los

administrativos relacionados con los activos objeto

de anlisis. As mismo, la implementacin de los

controles debe ser aprobada por el gerente

general de la organizacin.

Figura 6. Proceso para la implementacin de controles

Fuente: Miana (2011)

Universidad Cooperativa de Colombia

Gestin de Riesgo de TI| Unidad 3

1.7 Proceso para la documentacin y

refinamiento

El proceso de documentacin y refinamiento permite generar confianza en la gestin de riesgos. Como se

present en la unidad 2, una adecuada documentacin debe evidenciar un anlisis sistemtico y estructurado de

los riesgos y de los posibles escenarios en los cuales se pueden presentar, de manera que los encargados de la

toma de decisiones puedan tomar cursos de accin basados en la objetividad y en el beneficio de la organizacin.

As mismo, el refinamiento permitir que la organizacin establezca casos que permitan la realimentacin, no

slo sobre las situaciones que se presentan con mayor frecuencia y la manera ms efectiva de solucionarlas, sino

tambin sobre los fracasos en las opciones de control.

El proceso para la documentacin y refinamiento recibe

como entrada todos los informes generados en torno a la

gestin de riesgos y un informe de auditora interna sobre la

implementacin de los controles. Por su parte, entrega

como resultados una nueva especificacin de controles o la

propuesta de un nuevo anlisis del escenario de riesgo

(figura 7).

Figura 7. Proceso para la documentacin y refinamiento

Fuente: Guerrero y Gmez (2010)

El proceso para la documentacin y refinamiento, de acuerdo con MEHARI (CLUSIF, 2010a), debe ser realizado

por el CISO (Chief Information Security Officer), el CIO (Chief Information Officer) y los administrativos

relacionados con los activos objeto de anlisis.

1.8 Roles del ciclo de administracin de riesgos

por proceso

A lo largo de este tema se ha recapitulado sobre los procesos que forman parte del ciclo de administracin de

riesgos. Cada uno de ellos cuenta con una serie de entregables que deben ser desarrollados por personal

capacitado para ello. A continuacin se presenta una descripcin de cada uno de los roles identificados en el ciclo

de administracin de riesgos. Posteriormente, se presentar un esquema en el que se unifiquen por cada

proceso los roles especificados (figura 8).

Universidad Cooperativa de Colombia

Gestin de Riesgo de TI| Unidad 3

Chief Information Officer (CIO). Es el profesional encargado de la gerencia de las tecnologas y sistemas de

informacin. Su funcin principal es asegurar la accesibilidad a la informacin y la administracin de los sistemas.

De igual manera, se ocupa de incorporar al negocio tecnologas innovadoras que aumenten la competitividad y

que ayuden a mejorar la prestacin de los servicios. Por ltimo, es quien debe coordinar al personal encargado

de la implementacin y manejo de las tecnologas y sistemas de informacin.

Chief Information Security Officer (CISO). Es el profesional encargado de la seguridad de la informacin. Su

prioridad principal est en garantizar la confiabilidad, la confidencialidad, la integridad y la autenticidad de la

informacin. Adems de ello, es el encomendado de garantizar el cumplimiento de las obligaciones contractuales

y regulaciones en torno a la seguridad de la informacin y de la toma de decisiones en cuanto a polticas y

medidas que garanticen la seguridad fsica y la de las instalaciones.

Gerente general. Es un ejecutivo de alto nivel en la

organizacin, encargado de la toma de decisiones y

de la planificacin de metas y objetivos

estratgicos. En el ciclo de administracin de

riesgos, se ocupa de evaluar los informes de

implementacin de los controles y de tomar las

decisiones que permitan su aplicabilidad. As

mismo, es la persona a la que se le encomienda

velar por que exista una relacin adecuada entre la

inversin en medidas de tratamiento y el costo

beneficio.

Administrativos. Son los encargados de las Figura 8. Roles en el ciclo de administracin de riesgos por proceso

Fuente: elaboracin propia

dependencias que prestan los servicios a travs del

uso de los sistemas y tecnologas de informacin. Los profesionales que se encuentran en esta clasificacin

tienen a su cargo personal y recursos que estn directamente relacionados con los escenarios de riesgo.

Resumen 1:

La administracin de los riesgos permite a las organizaciones tomar decisiones acertadas sobre

las estrategias de control utilizadas para mitigar los riesgos, lo cual garantiza su

correspondencia con el plan estratgico organizacional. Adems de esto, permite identificar

problemticas ocasionadas por una accin, omisin o negligencia relacionada con el uso o la administracin

de los sistemas y tecnologas de la informacin. Su meta consiste en llevar los riesgos a un nivel que pueda

ser aceptado por la organizacin.

Universidad Cooperativa de Colombia

Gestin de Riesgo de TI| Unidad 3

Resumen 2:

La administracin de riesgos enmarca diferentes procesos entre los cuales se encuentran: la

identificacin de los activos crticos, el anlisis y evaluacin de riesgos, la determinacin de las

estrategias de tratamiento, la implementacin de controles y la documentacin y refinamiento. En cada uno

de estos procesos se pueden identificar entradas, actividades, salidas y responsables directos e indirectos.

Resumen 3:

En los procesos del ciclo de administracin de riesgos se pueden identificar diferentes roles, a

saber: Chief Information Officer (CIO), quien es el encargado de la gerencia de los sistemas y

tecnologas de informacin; Chief Information Security Officer (CISO), es a quien se le

encomienda la seguridad de la informacin; Gerente general, que alude a la persona que se ocupa de la toma

de decisiones y de la planificacin de metas y objetivos estratgicos y administrativos; estos ltimos se

encargan de las dependencias que prestan los servicios a travs del uso de los sistemas y tecnologas de

informacin.

Universidad Cooperativa de Colombia

10

Gestin de Riesgo de TI| Unidad 3

2. Modelos de administracin de riesgos

Un modelo de administracin de riesgos es una gua o framework que orienta los procesos de administracin de

riesgos. En la actualidad se pueden identificar diversos modelos:

Modelo para la evaluacin de amenazas criticas operacionales, activos y vulnerabilidades, OCTAVE

(Operationally Critical Threat, Asset, and Vulnerability Evaluation)

Gua para la administracin de riesgos en sistemas y tecnologas de informacin - SP800-30

Metodologa de anlisis y gestin de riesgos de los sistemas de informacin Magerit

Administracin de riesgos de sistemas informacin - SP800-39

Estndar australiano de administracin de riesgos AS/NZS 4360

Gua para el anlisis y tratamiento de riesgos - MEHARI-2010

Modelo para la administracin de los riesgos del negocio relacionados con tecnologas de informacin y

de los riesgos de tecnologa de informacin basado en COBIT y VAL IT

2.1 Modelo para la evaluacin de amenazas

crticas operacionales, activos y

vulnerabilidades, OCTAVE (Operationally

Critical Threat, Asset, and Vulnerability

Evaluation)

OCTAVE es considerado el modelo de evaluacin de riesgos preferido por Estados unidos. Ofrece un modelo

integral para la planificacin estratgica y la evaluacin de los riesgos. El objetivo principal de este modelo es la

proteccin de los activos crticos, equilibrando el proceso de administracin de riesgos con los costos

operacionales de proteccin y deteccin. OCTAVE no es un proceso continuo, sino de realizacin peridica, a la

cual debe definrsele fecha de inicio y fin.

Dentro de las herramientas utilizadas por OCTAVE para la administracin de riesgos, se ofrece un catlogo de

buenas prcticas de seguridad, encuestas y hojas de trabajo que permiten la obtencin de informacin. Este

modelo incorpora a todos los trabajadores de la organizacin, hacindolos parte del proceso de toma de

decisiones.

De acuerdo con Alberts (1999), el equipo de anlisis en el marco de OCTAVE tiene las siguientes

responsabilidades:

Universidad Cooperativa de Colombia

11

Gestin de Riesgo de TI| Unidad 3

Identificar los activos que son importantes para la organizacin y que estn relacionados con la

informacin

Analizar las interrelaciones entre los activos crticos, las amenazas y vulnerabilidades

Evaluar los riesgos en un contexto operacional

Disear estrategias de proteccin.

Proceso

Disear perfiles de amenazas basadas en los activos

Descripcin

Identificar las vulnerabilidades de la infraestructura de

TI

Diseo e implementacin de las estrategias de

Seguridad.

Inicia determinando los activos relacionados

con la informacin que son importantes para la

organizacin y su funcionalidad.

Posteriormente se describen los requisitos de

seguridad para cada activo crtico.

Por ltimo, se identifican las amenazas por

cada activo crtico para el diseo de un perfil de

riesgo.

Inicia con una evaluacin de la infraestructura

de informacin relacionada con redes,

componentes de tecnologa de la informacin,

etc.

Finalmente, se determina el grado en que cada

componente de la infraestructura de TI es

resistente a los ataques.

Inicia con la identificacin de los riesgos

asociados con los activos crticos de la

organizacin.

Posteriormente se disean las estrategias de

proteccin y se toma la decisin de actuacin.

Tabla 2. Procesos definidos por OCTAVE

Fuente: elaboracin propia

En la tabla 2 se presentan los procesos definidos por el modelo OCTAVE para la administracin de riesgos

relacionados con amenazas criticas operacionales, activos y vulnerabilidades.

Universidad Cooperativa de Colombia

12

Gestin de Riesgo de TI| Unidad 3

2.2 Gua para la administracin de riesgos en

sistemas y tecnologas de informacin

SP800-30

La gua para la administracin de sistemas y tecnologas de informacin SP800-30 es una recomendacin del

NIST (National Institute of Standards and Technology). Dicha gua parte de la misin organizacional como

elemento orientador de los procesos de administracin de riesgos.

De igual manera, considera que el proceso de administracin de riesgos como un componente fundamental en la

gestin de la seguridad de la informacin. Esta gua tiene como objetivo principal proporcionar una base para

desarrollar un programa de administracin de riesgos, proporcionado definiciones y orientaciones prcticas que

apoyen los procesos de evaluacin y mitigacin de los riesgos.

De acuerdo con Stoneburner, Goguen y Feringa (2002), los objetivos de la administracin de riesgos para SP80030 son:

Asegurar los sistemas que almacenan, procesan o transmiten informacin de la organizacin

Posibilitar la toma de decisiones justificando los gastos en el presupuesto de TI

Ayudar a la administracin en la incorporacin de los sistemas de TI.

En la tabla 3 se presentan los procesos definidos por SP800-30 para la administracin de riesgos en sistemas y

tecnologas de la informacin.

Proceso

Caracterizacin de sistemas

Identificacin de amenazas

Identificacin de vulnerabilidades

Anlisis de controles

Universidad Cooperativa de Colombia

Descripcin

Esta fase inicia con la medicin del esfuerzo y la

identificacin de los sistemas y tecnologas de

informacin en hardware, software, conectividad del

sistema, responsables, personal de apoyo, etc.

Esta fase tiene como propsito identificar las posibles

fuentes de amenazas y generar un listado de las

mismas.

Esta fase tiene como propsito identificar las

vulnerabilidades asociadas a las tecnologas y sistemas

de informacin y generar un listado de las mismas.

Esta fase tiene como objetivo analizar los controles

que pueden ser implementados para minimizar la

probabilidad de ocurrencia de un riesgo o para

minimizar el impacto.

13

Gestin de Riesgo de TI| Unidad 3

Determinacin de probabilidad

Anlisis de impacto

Determinacin del riesgo

Recomendaciones de control

Documentacin de resultados

Esta fase tiene como fin analizar la probabilidad de que

una vulnerabilidad pueda afectar significativamente

los activos de la organizacin.

Esta fase tiene como objetivo determinar el nivel de

riesgo resultante de analizar el impacto de una

vulnerabilidad.

Esta fase tiene como objetivo evaluar el nivel de

riesgo, teniendo en cuenta la probabilidad de

ocurrencia, la magnitud del impacto y el anlisis costo

beneficio.

En esta fase se identifican los controles que pueden

mitigar o eliminar los riesgos identificados. Entre otros

aspectos, se tienen en cuenta los siguientes:

efectividad de las recomendaciones, legislaciones y

regulaciones, polticas organizacionales, impacto

operacional, seguridad y rentabilidad.

Esta fase tiene como propsito documentar

formalmente el proceso de gestin de riesgos.

Tabla 3. Procesos de SP800 30

Fuente: elaboracin propia

2.3 Metodologa de anlisis y gestin de riesgos

de los sistemas de informacin Magerit

El Ministerio de Administraciones Pblicas de Espaa promueve Magerit como una metodologa especializada en

riesgos de tecnologa de informacin y comunicacin que debe ser implementada en los rganos de gobierno,

con el fin de generar confianza en la gestin de riesgos y ayudar a una adecuada toma de decisiones. Magerit

persigue los siguientes objetivos:

Directos:

Concienciar a los responsables de las organizaciones de informacin de la existencia de riesgos y de la

necesidad de gestionarlos.

Ofrecer un mtodo sistemtico para analizar los riesgos derivados del uso de tecnologas de la

informacin y comunicaciones (TIC).

Ayudar a descubrir y planificar el tratamiento oportuno para mantener los riesgos bajo control

Indirectos:

Preparar a la Organizacin para procesos de evaluacin, auditora, certificacin o acreditacin, segn

corresponda en cada caso

Universidad Cooperativa de Colombia

14

Gestin de Riesgo de TI| Unidad 3

(Ministerio de Administraciones Pblicas, 2012)

En la tabla 4 se presentan los procesos definidos por Magerit para el anlisis y gestin de riesgos en sistemas de

informacin.

Proceso

Identificacin y valoracin de activos

Identificacin y valoracin de amenazas

Seleccin de salvaguardas

Clculo del impacto residual

Clculo del riesgo residual

Anlisis de impacto

Comunicacin y consulta

Seguimiento y revisin

Descripcin

Este proceso permite generar un listado de los activos

que se encuentran en la organizacin respecto a

informacin y servicios, as como los recursos

utilizados para manejarlos.

En esta fase se catalogan las amenazas que pueden

afectar los activos y se valoran en cuanto a su impacto

y probabilidad de ocurrencia, con el fin de determinar

el riesgo acumulado, potencial y residual.

En esta fase se toman en consideracin los controles

que permitan reducir la probabilidad de ocurrencia del

riesgo o que limiten el dao causado.

Este paso permite medir la magnitud de degradacin

de valor de los activos impactados por los riesgos y con

base en la eficiencia de los controles.

Este paso permite medir la magnitud de degradacin

de valor de los activos impactados por los riesgos con

base en la probabilidad residual de ocurrencia y el

impacto residual.

Esta fase tiene como objetivo determinar el nivel de

riesgo resultante de analizar el impacto de una

vulnerabilidad.

Esta fase tiene como propsito documentar

formalmente el proceso de gestin de riesgos.

Esta fase tiene como fin el monitoreo y seguimiento

del desempeo de los controles y del proceso de

gestin de riesgos en trminos generales.

Tabla 4. Procesos de Magerit

Fuente: elaboracin propia

2.4 Administracin de riesgos de sistemas

informacin - SP800-39

La gua para la administracin de riesgos de sistemas de informacin SP800-39 es una recomendacin del NIST

(National Institute of Standards and Technology). Dicha gua posibilita una visin integrada de la gestin de

riesgos a nivel organizacional, basado en un enfoque de evaluacin y seguimiento continuo (Ross, 2008). Esta

Universidad Cooperativa de Colombia

15

Gestin de Riesgo de TI| Unidad 3

gua es complementaria a la SP800-30 y se puede utilizar como parte de un enfoque ms amplio orientado a la

gestin del riesgo empresarial.

En la tabla 5 se presentan los procesos definidos por SP800-39 para la administracin de riesgos de sistemas de

informacin.

Proceso

Encuadre de riesgos

Evaluacin de riesgos

Respuesta a riesgos

Monitoreo de riesgos

Descripcin

En este proceso se identifica la estructura de gobierno

de la organizacin y los supuestos sobre los cuales se

realiza la gestin de riesgos. Aqu se realizan las

siguientes actividades: supuestos de riesgos,

limitaciones de los riesgos, tolerancia al riesgo,

prioridades y compensaciones.

La evaluacin de riesgos incluye las siguientes

actividades:

identificacin

de

amenazas

y

vulnerabilidades, determinacin del riesgo.

La respuesta a los riesgos incluye las siguientes

actividades: identificacin de la respuesta a riesgos,

evaluacin de alternativas, decisin de la respuesta

riesgos, implementacin de la respuesta a los riesgos.

Este proceso incluye las siguientes actividades:

estrategia de monitoreo de riesgos, la ejecucin del

monitoreo.

Tabla 5. Procesos de SP800 39

Fuente: elaboracin propia

2.5 Estndar australiano de administracin de

riesgos AS/NZS 4360

Esta gua australiana, proporciona una propuesta genrica para la administracin de riesgos y puede ser aplicado

a empresas pblicas, privadas, comunitarias, etc. La gua parte de la idea de la formulacin de una poltica

organizacional para la administracin de riesgos que sea relevante para el contexto organizacional (AS/NZS,

2004).

As mismo, la gua promueve la necesidad de que la administracin de riesgos sea un compromiso gerencial que

constantemente revise su desempeo como base para la mejora continua. En la tabla 6 se presentan los

procesos definidos por AS/NZS 4360 para la administracin de riesgos.

Proceso

Establecer el contexto

Universidad Cooperativa de Colombia

Descripcin

Este proceso pretende establecer las bases

estratgicas y organizacionales sobre las cuales se

16

Gestin de Riesgo de TI| Unidad 3

Identificar riesgos

Analizar riesgos

Evaluar riesgos

Tratar riesgos

Monitoreo y revisin

Comunicacin y consulta

fundamenta la gestin de riesgos.

Inicia con el establecimiento del contexto

organizacional en cuanto a misin, visin, metas y

objetivos. Posteriormente, busca establecer el

contexto de administracin de riesgos, buscando

identificar roles, responsabilidades y relaciones. Por

ltimo, desarrolla criterios de evaluacin y define la

estructura para la gestin de riesgos.

Este proceso sistemtico y estructurado busca

identificar los eventos que podran afectar a la

organizacin.

Este proceso busca clasificar los riesgos de acuerdo

con su causa, su consecuencia y su probabilidad de

ocurrencia. El anlisis se puede hacer de forma

cuantitativa, cualitativa o semi-cuantitativa.

Este proceso permite obtener una lista de prioridades

de accin, de acuerdo con los riesgos detectados.

Este proceso involucra identificar opciones de

tratamiento de riesgos, evaluar dichas opciones,

preparar los planes para su implementacin e

implementarlos.

Este proceso permite mantener actualizado el plan de

tratamiento, as como los eventos que pueden

ocasionar riesgos.

Este proceso posibilita un dilogo entre los interesados

del proceso de gestin de riesgos, garantizando una

adecuada toma de decisiones.

Tabla 6. Procesos de AS/NZS 4360

Fuente: elaboracin propia

2.6 Gua para el anlisis y tratamiento de riesgos

- MEHARI-2010

MEHARI es un mtodo para el anlisis y tratamiento de los riesgos, propuesto por el Club Francs de la Seguridad

de la Informacin, CLUSIF (Club de la Scurit de l'Information Franais).

La base de conocimiento de MEHARI identifica tres etapas para la gestin de riesgos que buscan guiar a los

directivos, gerentes, CISO (Chief Information Security Officer) y CIO (Chief Information Officer) en los esfuerzos

por mitigar los riesgos asociados con las tecnologas de infomacin (CLUSIF, 2010). En la tabla 7 se presentan los

procesos definidos por MEHARI para el anlisis y tratamiento de riesgos.

Universidad Cooperativa de Colombia

17

Gestin de Riesgo de TI| Unidad 3

Proceso

Evaluacin del contexto

Descripcin

Este proceso considera la evaluacin del contexto

organizacional a nivel estratgico (posicin en el

marcado, naturaleza competitiva, polticas de

seguridad, etc.), tcnico (arquitectura de sistemas de

informacin, planes de evolucin tecnolgica, etc.) y

estructural (distribucin de responsabilidades,

estructura de vigilancia, etc.).

Definicin del alcance y lmites del anlisis de riesgos y Este proceso permite definir el alcance y los lmites

la operacin de tratamiento

desde el mbito tcnico (sistemas de informacin,

informacin, etc.), organizacional (actividades,

servicios, entes externos, etc.) y de la estructura

pilotaje.

Establecimiento de los parmetros principales del Este proceso permite establecer los riesgos aceptables,

anlisis de riesgo

los ocasionados por exposicin natural y la evaluacin

de los riesgos.

Tabla 7. Procesos de MEHARI

Fuente: elaboracin propia

2.7 Modelo para la administracin de los riesgos

del negocio relacionados con tecnologas de

informacin y de los riesgos de tecnologa de

informacin basada en COBIT y VAL IT

El modelo para la administracin de los riesgos del negocio relacionados con tecnologas de informacin y de los

riesgos de tecnologa de informacin Risk IT fue propuesto por ISACA y est basado en COBIT y Val IT como

un complemento y extensin que se enmarca dentro de todo el proceso de gobierno de TI (ISACA, 2009).

Este modelo provee beneficios para todos los interesados en el proceso de gestin de riesgos, a saber: para los

ejecutivos y administradores ofrece mayor informacin para la toma de decisiones, ayudando a reducir tiempos,

costos y esfuerzos; ayuda al equipo de trabajo a concientizarse sobre los riesgos y sobre la tolerancia que se

puede tener sobre los mismos, al tiempo que provee una gua prctica sobre todo el proceso.

En la tabla 8 se presentan los dominios definidos por el modelo para la administracin de los riesgos del negocio

relacionados con tecnologas de informacin y de los riesgos de tecnologa de informacin basado en COBIT y

VAL IT.

Universidad Cooperativa de Colombia

18

Gestin de Riesgo de TI| Unidad 3

Proceso

Gobierno del riesgo

Evaluacin del riesgo

Respuesta al riesgo

Descripcin

Este dominio tiene como objetivo asegurar que las

prcticas relacionadas con la gestin de riesgos de

tecnologas de informacin sean incorporadas en la

organizacin.

Este dominio tiene como objetivo asegurar que los

riesgos relacionados con las tecnologas de

informacin sean identificados, analizados y

presentados de acuerdo con la estrategia

organizacional.

Este dominio tiene como objetivo asegurar que la

respuesta a los riesgos relacionados con las

tecnologas de informacin represente una

oportunidad de mejora, teniendo en cuenta el anlisis

costo-beneficio y las prioridades organizacionales.

Tabla 8. Dominios de Risk IT

Fuente: elaboracin propia

Resumen 1:

Un modelo para la administracin de riesgos tiene como fin proporcionar a las organizaciones

guas estandarizadas y comnmente aceptadas para orientar cada uno de los procesos que se

deben llevar a cabo para mitigar el impacto que ocasionan los riesgos y las causas que los

originan. Los modelos para la administracin de riesgos proporcionan tcnicas y elementos que permiten

concentrar esfuerzos en el anlisis y definir claramente los actores y las responsabilidades de los procesos.

Resumen 2:

En la actualidad se pueden encontrar varias propuestas relacionadas con modelos para la

administracin de riesgos, entre las cuales se encuentran: modelo para la evaluacin de

amenazas criticas operacionales, activos y vulnerabilidades (OCTAVE); gua para la

administracin de riesgos en sistemas y tecnologas de informacin - SP800-30; metodologa de anlisis y

gestin de riesgos de los sistemas de informacin Magerit; gua para la administracin de riesgos de sistemas

informacin - SP800-39; Estndar australiano de administracin de riesgos AS/NZS 4360; gua para el anlisis y

tratamiento de riesgos - MEHARI-2010, y modelo para la administracin de los riesgos del negocio

relacionados con tecnologas de informacin y de los riesgos de tecnologa de informacin basado en COBIT y

Val IT.

Universidad Cooperativa de Colombia

19

Gestin de Riesgo de TI| Unidad 3

Resumen 3:

Cada uno de los modelos definidos en el tema 2 de la unidad 3 tiene procesos y propsitos especficos que,

aunque pueden ser complementarios, dependen del contexto y de las necesidades de cada organizacin. Es

as como, por ejemplo, algunos modelos son americanos, franceses, australianos, etc. Su aplicacin

depender entonces de las polticas internas y regulatorias externas de la organizacin.

Universidad Cooperativa de Colombia

20

Gestin de Riesgo de TI| Unidad 3

3. Herramientas para la administracin

de riesgos

En el tema 2 de esta unidad se presentaron algunos de los modelos ms representativos a nivel internacional

para la administracin de riesgos. La mayora de ellos provee herramientas tiles para gestionar dicho proceso

en cada una de sus etapas. En este tema se presentan algunas de las herramientas definidas por los modelos y

que se constituyen en un valioso aporte para todo el proceso de administracin de riesgos.

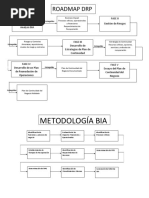

En primera instancia se presenta el catlogo de elementos para el proceso de administracin de riesgos

propuesto por Magerit 3.0. Luego se

muestra el catlogo de buenas prcticas de

seguridad propuesto por OCTAVE (figura 9).

Finalmente, se expone un comparativo en

cuanto a procesos y beneficios de

herramientas informticas utilizadas para

apoyar y sistematizar el proceso de gestin

de riesgos y controles en las organizaciones,

y se profundizar sobre una de ellas.

Figura 9. Herramientas proporcionadas por los modelos para la administracin del

riesgo

Fuente: elaboracin propia

3.1 Catlogo de elementos Magerit

El objetivo de este catlogo, propuesto por la metodologa Magerit (Ministerio de Administraciones Pblicas,

2012a), es apoyar al equipo de gestin de riesgos sugiriendo un conjunto de elementos estndar que pueden ser

utilizados en un proyecto y que permite enfocar la atencin del equipo en el anlisis de riesgos.

De igual manera, gracias a que el catlogo de elementos provee un estndar de terminologa y documentacin,

se pueden obtener resultados ms homogeneos que permitan hacer comparaciones ms rpidas y eficientes. Es

as como el catlogo de elementos de Magerit 3.0 provee pautas en torno a:

Tipos de activos

Dimensiones de valoracin

Universidad Cooperativa de Colombia

21

Gestin de Riesgo de TI| Unidad 3

Criterios de valoracin

Amenazas

Controles.

En cuanto a los activos, ofrece una clasificacin de activos escenciales (informacin, servicios), arquitectura del

sistema,

datos/informacin,

claves

criptogrficas, servicios, software-aplicaciones

informticas,

equipamiento

informtico

(hardware), redes de comunicacin, soportes

de informacin, equipamiento auxiliar,

instalaciones y personal. En la figua 10 se

presenta un ejemplo de esta clasificacin para

el caso del software.

Figura 10. Catlogo de elemento software

Fuente: Ministerio de Administraciones Pblicas (2012a)

Con respecto a la dimensin de valor, se basa

en los atributos de la seguridad de la informacin as:

(D) Disponibilidad

(I) Integridad de los datos

(C) Confidencialidad de la informacin

(A) Autenticidad

(T) Trazabilidad

Si Seguridad

10

10.si

9.si

7.si

3.si

1.si

probablemente sea causa de un

incidente excepcionalmente serio

de seguridad o dificulte la

investigacin

de

incidentes

excepcionalmente serios

probablemente sea causa de un

serio incidente de seguridad o

dificulte la investigacion de

incidentes serios

probablemente sea causa de un

grave de un serio incidente de

seguridad

o

dificulte

la

investigacin de incidentes graves

probablemente sea causa de una

merma en la seguridad o dificulte la

investigacin de un incidente

pudiera causar una merma en la

seguridad

o

dificultar

la

investigacin de un incidente

Tabla 8. Criterios de valoracin para la seguridad Fuente: Ministerio de Administraciones Pblicas (2012a)

Universidad Cooperativa de Colombia

22

Gestin de Riesgo de TI| Unidad 3

Para el caso de los criterios de valoracin, ofrece un conjunto de escalas estndar para la informacin de carcter

personal, las obligaciones legales, la seguridad, los intereses comerciales o econmicos, el orden pblico, las

operaciones, la administracin y gestin, la prdidad de confianza (reputacin), la persecucin de delitos, el

tiempo de recuperacin del servicio y la informacin clasificada (nacional y Unin Europea). En la figua 11 se

presenta un ejemplo de la escala provista para la valoracin de la seguridad.

En cuanto a las amenazas, el catlogo ofrece una completa clasificacin de los eventos que podran ocasionar

daos o prdidas en relacin con los activos. Por cada tipo de amenazas catalogada ofrece una tabla que

contrasta el tipo de amenaza, los tipos de activos y las dimensiones de seguridad afectadas y la descripcin del

evento.

Por ltimo, en cuanto a los controles, ofrece una taxonoma ordenada y clasificada de salvaguardas que pueden

definirse para los riesgos encontrados. La clasificacin de estos controles se presenta en:

Protecciones generales u horizontales

Proteccin de los datos

Proteccin de las claves criptogrficas

Proteccin de los servicios

Proteccin de las aplicaciones (software)

Proteccin de los equipos (hardware)

Proteccin de las comunicaciones

Proteccin en los puntos de interconexin con otros sistemas

Proteccin de los soportes de informacin

Proteccin de los elementos auxiliares

Proteccin de las instalaciones seguridad fsica

Proteccin del personal

Proteccin de tipo organizativo

Continuidad de operaciones

Externalizacin

Adquisicin y desarrollo.

3.2 Catlogo de buenas prcticas de seguridad de

OCTAVE

Este catlogo proporcionado por el Software Engineering Institute de la Carnegie Mellon University proporciona

a los directivos de seguridad de la informacin una recopilacin de buenas prcticas a nivel estratgico y

operacional, que ayudan a comprender los procesos relacionados con la administracin de riesgos y orientan la

actuacin sobre los que se debe hacer. El catlogo de buenas prcticas de seguridad puede ser utilizado para:

Medir las prcticas actuales de seguridad de la organizacin.

Universidad Cooperativa de Colombia

23

Gestin de Riesgo de TI| Unidad 3

Proporcionar una base para el desarrollo de estrategias de mejora de la seguridad y planes de mitigacin

del riesgo.

(Alberts, Dorofee y Allen, 2001).

Para una organizacin que tiene dentro de sus polticas la gestin del riesgo, el catlogo de buenas prcticas de

seguridad permitir comparar sus medidas actuales con las recomendadas por OCTAVE, con lo cual se logra el

soporte de las estrategias a nivel estratgico y operacional y se posibilita el diseo de planes para reducir la

probabilidad de ocurrencia de eventos que puedan ocasionar un impacto negativo en los activos.

Como se estudi en el tema 2 de esta unidad, el mtodo OCTAVE defines tres procesos principales para la

administracin de riesgos relacionados con

amenazas criticas operacionales, activos y

vulnerabilidades (figura 12). Para cada uno

de estos procesos, el catlogo proporciona

una serie de buenas prcticas a nivel

estratgico y operacional. En la tabla 9 se

presenta la estructura del catlogo de buenas

prcticas.

Figura 12. Procesos definidos en el mtodo OCTAVE

Fuente: elaboracin propia

3.3 Herramientas informticas para la

administracin de riesgos

En la unidad 1 pudimos identificar varias herramientas software tiles para sistematizar los procesos de gestin

de riesgos. La tabla 10 muestra lo descrito con anterioridad.

Herramienta

SAP GRC

Procesos

Control de acceso

Control de procesos

Gestin de riesgos

Servicios comerciales globales

Medio ambiente, salud y seguridad

Oracle GRC

Inteligencia GRC

Administracin GRC

Universidad Cooperativa de Colombia

Beneficios

Monitoreo constante de usuarios,

accesos y segregacin de funciones.

Mejora del rendimiento gracias a la

priorizacin y apoyo de los

procesos.

Mayor comprensin de los factores

de riesgo, lo que garantiza una

adecuada respuesta y control.

Proporciona un repositorio de

procesos, riesgos y controles que

24

Gestin de Riesgo de TI| Unidad 3

Gobierno del control de acceso a

aplicaciones

Gobierno

del

control

de

transacciones.

Gobierno del control preventivo

Gobierno del control de la

configuracin.

Accelus

Administracin del riesgo

GRC empresarial para auditora

interna

GRC empresarial para control

interno

Administracin del cumplimiento

Open Pages

Polticas y administracin del

cumplimiento

Plataforma GRC

Administracin

del

riesgo

operacional

Administracin

del

control

financiero

Gobierno de TI

Administracin de la auditora

interna

Administracin de polticas

Administracin de riesgos

Administracin del cumplimiento

Administracin empresarial

Administracin de incidentes

Administracin de ventas

Administracin de amenazas

administracin de la continuidad

del negocio

Administracin de la auditora.

RSA Archer eGRC

ayudan a disminuir los costos de

cumplimiento.

Apoya la segregacin de funciones

ayudando a identificar y remediar

los riesgos asociados con el control

de acceso.

Apoya el desarrollo de las

auditoras, la generacin de

polticas de restriccin de accesos

no autorizados y la mejora de las

relaciones de confianza con los

clientes.

Supervisa constantemente los

cambios en las reglamentaciones

hacia la gestin de riesgos.

Mitiga riesgos a travs de

diferentes procesos de auditora y

control interno.

Proporciona transparencia en los

procesos relacionados con la GRC.

Ayuda a reducir las prdidas y

mejora los procesos de negocio

debido al manejo de reportes de

riesgos estandarizados.

Habilita el control interno para

desarrollar procesos de auditora

que conduzcan a la administracin

de riesgos y al control.

Apoya la gestin y automatizacin

de procesos para agilizar el flujo de

trabajo de los usuarios y generar

informes en tiempo real.

Apoya la unificacin de criterios

para la administracin de riesgos en

todos los niveles de la organizacin,

facilitando la colaboracin entre los

diferentes departamentos, ya que

utilizan datos y procesos comunes.

Tabla 10. Herramientas informticas para la GRC

Fuente: elaboracin propia

Universidad Cooperativa de Colombia

25

Gestin de Riesgo de TI| Unidad 3

3.4 RSA Archer eGRC Solucin software para

la administracin del gobierno, riesgo y

cumplimiento

RSA Archer eGRC es una sofisticada herramienta software que ayuda a las organizaciones en los procesos de

administracin del gobierno, riesgo y cumplimiento. Adems de proveer una plataforma genrica para dichos

procedimientos, RSA Archer eGRC permite que los usuarios puedan adaptar o desarrollar aplicaciones de apoyo

integradas a su fuente de datos sin necesidad de intervenir en el cdigo fuente.

RSA Archer eGRC utiliza un repositorio de riesgos que apoya los procesos de realimentacin y que permite

capitalizar nuevas y mejores prcticas de administracin de riesgos. De igual manera, RSA Archer eGRC

proporciona un cuadro de mando que permite que todos los nveles organizacionales posean informacin

completa y clara de los eventos que ocasionan los riesgos.

Es importante destacar que a pesar de que herramientas como esta apoyan los procesos relacionados con el

gobierno, el riesgo y el cumplimiento, las

organizaciones no deben desarrollar procesos

rgidos y repetitivos, sino, por el contrario,

utilizar estas herramientas para automatizar los

procesos operativos y enfocar su atencin en el

anlisis de las amenazas y de los escenarios de

riesgo. En la figura 13 se presentan las formas

en las que se puede adaptar RSA Archer eGRC a

los procesos definidos en la organizacin.

Figura 13. Formas de adaptacin de la solucin RSA Archer eGRC

Fuente: elaboracin propia

Dentro de los beneficios proporcionados por RSA Archer eGRC se encuentran los siguientes:

Permite una adecuada administracin del ciclo de vida de las polticas asociadas a los riesgos, as como de

sus excepciones.

Permite que todos los niveles del negocio puedan visualizar y comunicar los riesgos.

Posibilita que la organizacin cumpla con las regulaciones y las polticas contractuales de la manera ms

eficiente posible.

Permite que las organizaciones administren las relaciones con terceros.

Apoya los procesos de evaluacin de riesgo y ayuda a asegurar el cumplimiento.

Permite monitorear las amenazas de manera preventiva, ayudando a prevenir ataques.

Apoya los procesos de investigacin para ayudar a resolver incidentes de tipo fsico e informtico.

Universidad Cooperativa de Colombia

26

Gestin de Riesgo de TI| Unidad 3

Ayuda a las organizaciones en la centralizacin de los planes de continuidad del negocio y en los planes

de recuperacin ante desastres.

Posibilita procesos de auditora interna basados en el riesgo y alineados con los objetivos estratgicos del

negocio.

Ayuda a relacionar los riesgos, amenazas e incidentes con el contexto organizacional.

La utilizacin de herramientas como RSA Archer eGRC ayuda a las organizaciones a estandarizar los procesos de

administracin de riesgos, al mismo tiempo que apoya la interrelacin de los riesgos y la toma de decisiones.

La generacin de informes y la utilizacin de cuadros de mando integral permite que los diferentes niveles organizaciones

accedan a informacin actualizada y pertinente que permita hacer frente a las diferentes situaciones de riesgo que se

presenten.

Teniendo en cuenta los procesos de comunicacin y visualizacin de los riesgos provistos por RSA Archer eGRC, tanto

clientes, proveedores como personal interno de la organizacin pueden formar parte de la solucin. Este ltimo aspecto

posibilita la validacin de las soluciones planteadas y de los escenarios de riesgo definidos.

Las soluciones que pueden ser desarrolladas ayudan a las organizaciones a enfrentarse a problemas de seguridad

relacionados con el acceso a dispositivos mviles, el uso de internet, el acceso a entornos virtuales, el montaje de

informacin en la nube, el fraude informtico, etc.

Resumen 1:

Las herramientas para la administracin de riesgos ayudan a las organizaciones en la

estandarizacin, la documentacin y la sistematizacin de los procesos relacionados con el

anlisis, la evaluacin y el monitoreo de los riesgos. De igual manera, apoyan los procesos de realimentacin y

aprendizaje en la medida en que crean repositorios de casos de estudio. Aunque las herramientas

informticas tienen muchas ventajas, se debe tener cuidado de no desarrollar proceso rgidos y repetitivos.

Resumen 2:

El catlogo de elemento de Magerit provee a las organizaciones un conjunto de elementos que

definen terminologa y documentacin, lo cual permite que el equipo de gestin de riesgos se

enfoque con mayor ahnco en el anlisis. Dicho catlogo provee pautas relacionadas con los activos, la

dimensin de valor, los criterios de valoracin, las amenazas y los controles.

Universidad Cooperativa de Colombia

27

Gestin de Riesgo de TI| Unidad 3

Resumen 3:

El catlogo de buenas prcticas de OCTAVE se basa en los tres procesos definidos en este

mtodo, y proporciona una serie de buenas prcticas de seguridad a nivel estratgico y

operacional. Respecto a lo estratgico, tiene relacin con la concienciacin del personal, las

estrategias, polticas y regulaciones de seguridad y los planes de contingencia y recuperacin. Por su parte, en

lo operacional es concordante con la seguridad fsica, tecnolgica y del personal.

Universidad Cooperativa de Colombia

28

Gestin de Riesgo de TI| Unidad 3

Glosario

Activos crticos:

Son todos aquellos bienes materiales e inmateriales que al ser deteriorados, perdidos, divulgados sin

autorizacin, etc., perjudican el patrimonio organizacional.

Amenaza:

Condicin del entorno organizacional relacionado con las tecnologas de informacin, que ante determinada

circunstancia podra ser una fuente de desastre informtico y afectar a los activos de la compaa (Guerrero y

Gmez, 2012).

Caballo de Troya:

Segmentos de programacin en programas, fotografas, videos, documentos para que realicen actividades

indeseadas en los sistemas informticos. Los caballos de Troya pueden ser utilizados tambin como virus,

gusanos o bombas lgicas.

Cumplimiento:

Conjunto de controles establecidos para garantizar una adecuada relacin entre confianza y confiabilidad.

Data diddling:

Modificacin de forma no autorizada de los datos para que los sistemas informticos produzcan informacin

falsa o errnea.

Data Leakage:

Consiste en el robo de informacin de los ficheros de una organizacin con fines de espionaje industrial o

comercial.

Delito informtico:

Figura delictiva, tipificada por la ley en la que haciendo uso de sistemas informticos se atenta contra la

integridad, la disponibilidad y la confidencialidad de los datos y contra los sistemas informticos.

Universidad Cooperativa de Colombia

29

Gestin de Riesgo de TI| Unidad 3

Denial of service attack:

Consiste en generar ataques a los servidores de los sistemas informticos para que se interrumpan o suspendan

temporal o indefinidamente los servicios prestados a los usuarios.

Eavesdropping:

Consiste en la interseccin de lneas, bien sean de datos o telefnicas con el fin de capturar, modificar o eliminar

datos de los sistemas informticos.

Fraude informtico:

Delito informtico que se perpetra para obtener un beneficio de tipo econmico o informacional.

Keylogger:

Consiste en el uso de malware para capturar informacin confidencial y enviarla a personas no autorizadas, a

travs de dispositivos de captura de pulsaciones del teclado.

Malware:

Cdigo maligno o software malicioso utilizado para cometer un delito informtico.

Phishing:

Este fraude est catalogado dentro de la Ingeniera Social y consiste en suplantar a una persona u organizacin

para obtener informacin no autorizada.

Riesgo:

Es la probabilidad de que una amenaza se materialice a causa de una vulnerabilidad afectando los activos crticos

de una organizacin.

Riesgo inherente:

Riesgo que se propicia por la naturaleza misma del sistema informtico o de la organizacin.

Universidad Cooperativa de Colombia

30

Gestin de Riesgo de TI| Unidad 3

Riesgo residual:

Es el riesgo remanente que resulta de la aplicacin de medidas adecuadas de seguridad para los riesgos

inherentes.

Salami:

Redondeo de cifras para obtener ganancias de pequeas cantidades de dinero por cada cuenta.

Scavenging:

Consiste en la recopilacin de informacin residual de los sistemas informticos para espionaje industrial o

comercial.

Spyware:

Malware que captura y recopila informacin de los archivos de una organizacin para ser entregados a personal

no autorizado.

Trap doors:

Consiste en la utilizacin de las puertas traseras de los sistemas operativos o sistemas informticos, para acceder

a informacin no autorizada o ejecutar transacciones indeseadas.

Vulnerabilidad:

Situacin generada por la falta de controles que permite concretar una amenaza, y el riesgo es la posibilidad

que una amenaza se materialice y produzca un impacto en la organizacin (Guerrero y Gmez, 2012).

Universidad Cooperativa de Colombia

31

Gestin de Riesgo de TI| Unidad 3

Bibliografa y Webgrafa

AS/NZS 4360 (2004). Estndar australiano de administracin de riesgos. Australia: Standards.

Ernst y Young (2010). Seguridad de la informacin en un mundo sin fronteras. Recuperado de

http://www.ey.com/Publication/vwLUAssets/Seguridad_de_la_informacion_en_un_mundo_sin_fronteras/$FILE

/Seguridad_de_la_

informacion_en_un_mundo_sin_fronteras.pdf

Ernst y Young (2012). Cambios en el panorama de los riesgos de TI. Recuperado de

http://www.ey.com/Publication/vwLUAssets/Cambios_en_el_panorama_de_los_riesgos_de_TI/$FILE/Perspectiv

as_riesgos_TI.pdf

Guerrero, M. y Gmez, L. (2010). Gestin de riesgos y controles en sistemas de informacin (Tesis de maestra).

Bucaramanga: Universidad Industrial de Santander.

Guerrero, M. y Gmez, L. (2012). Risk management and controls in information systems: from the learning to

organizational

transformation.

Estudios

Gerenciales,

28(125).

Recuperado

de

http://zl.elsevier.es/es/revista/estudios-gerenciales-354/articulo/gestion-riesgos-controles-sistemasinformacion-90199780

Guerrero, M. y Gmez, L. (2011). Revisin de estndares y literatura de gestin de riesgos y controles en

sistemas

de

informacin.

Estudios

Gerenciales,

27(121).

http://www.icesi.edu.co/estudios_gerenciales/es/Consulta_de_ejemplares.php

ISACA (2014). Marco de riesgos de TI. http://www.isaca.org/Knowledge-Center/Research/Documents/Risk-ITFramework_fmk_Spa_0610.pdf

ITGI (2013). Information Risks: Whose Business

Center/Research/Documents/info-risks-whose-business.pdf

Are

They?

http://www.isaca.org/Knowledge-

Ministerio de Administraciones Pblicas (2012). MAGERIT. Metodologa de Anlisis y Gestin de Riesgos de los

Sistemas de Informacin. Madrid: Ministerio de Administraciones Pblicas.

Ross, R. (2008). Managing Risk from Information Systems. Recommendations of the National Institute of

Standards and Technology. Gaithersburg: NIST Special Publication 800-39.

Steinberg, R. (2001).Governance, Risk Management, and Compliance: It Can't Happen to Us--Avoiding Corporate

Disaster While Driving Succes. Editorial Wiley.

Westerman, G. (2007). Hunter, R. IT Risk: Turning Business Threats into Competitive. Editorial Harvard Business

School Press.

Universidad Cooperativa de Colombia

32

Gestin de Riesgo de TI| Unidad 3

Crditos

El curso Gestin de Riesgo de TI es propiedad de la Universidad Cooperativa de Colombia y hace parte de la

Especializacin en Docencia Universitaria. Algunas imgenes se relacionan con su respectiva fuente y otras

fueron creadas por el autor de los contenidos, con el diseo posterior del equipo de produccin. El contenido del

curso est protegido por las leyes de derechos de autor que rigen al pas.

Este material tiene fines educativos.

Autor

Marlene Lucila Guerrero Julio

Decana de la Facultad de Ingenieras de la Universidad

Cooperativa de Colombia, sede Bucaramanga, a cargo de los

programa de Ingeniera de Sistemas, Ingeniera de

Mercados,Maestra en Tecnologas de la informacin y las

Comunicaciones y Maestra en Gestin de Tecnologas de la

Informacin (modalidad virtual).

Marlene Lucila Guerrero Julio

Autora del Curso

Experiencia en procesos de acreditacin de programas y

registro calificado de programas nuevos y en renovacin.

Experiencia en planeacin acadmica, planeacin estratgica,

planeacin y ejecucin presupuestal y administracin de personal.

Docente investigadora en las reas de Informtica Educativa, Gestin de riesgos y controles en sistemas de

informacin, Gestin de tecnologas de la informacin y auditora de sistemas. Miembro del grupo de

investigacin GITI de la Universidad Cooperativa de Colombia.

Experiencia en la aplicacin de pruebas de auditora que permitan reconocer y evidenciar riesgos y en el

establecimiento de controles pertinentes a los sistemas y tecnologas de la informacin a travs de la experiencia

adquirida en la utilizacin del estndar COBIT (Control Objectives for Information and realted Technology) y de la

membresa honoraria de ISACA (Information System Audit and Control Association) as como de los lineamientos

de la Organizacin Internacional del Trabajo OIT.

Universidad Cooperativa de Colombia

33

Gestin de Riesgo de TI| Unidad 3

Responsable Acadmico

Marlene Lucia Guerrero Julio

Decana Facultad de Ingenieras

Sede Bucaramanga

Ing. Lina Mara Torres Barreto

Coordinadora Maestras Ingenieras Facultad de ingenieras

Direccin General

Direccin Nacional de Innovacin y Tecnologas

Educativas

Produccin y Montaje

Subdireccin E-learning

Angelica Ricaurte Avendao

Subdirectora Nacional E-Learning

Enry Doria Doria

Especialista en Diseo Instruccional

Mauricio Escudero Restrepo

Especialista en Produccin

Carlos Gulfo Cabrales

Programador

Universidad Cooperativa de Colombia

34

Gestin de Riesgo de TI| Unidad 3

Daniel Morales Rojas

Administrador de Plataforma

Mario Fernando Castao

Diseador

Estefana Pelez Muoz

Practicante E-Learnig

Primera versin. Septiembre de 2014.

Derechos Reservados

Esta obra es publicada bajo la licencia CreativeCommons. Reconocimiento-No Comercial-Compartir Igual 2.5

Colombia.

Universidad Cooperativa de Colombia

35

También podría gustarte

- Implementación Del SGSI - Alta DirecciónAún no hay calificacionesImplementación Del SGSI - Alta Dirección27 páginas

- Identificar Elementos de La Planeación General en Auditoría ForenseAún no hay calificacionesIdentificar Elementos de La Planeación General en Auditoría Forense14 páginas

- Gobierno de La Seguridad de La InformaciónAún no hay calificacionesGobierno de La Seguridad de La Información54 páginas

- Politica de Uso Aceptable de Recursos TecnologicosAún no hay calificacionesPolitica de Uso Aceptable de Recursos Tecnologicos17 páginas

- Análisis y Gestión de Riesgos PILAR. 2012Aún no hay calificacionesAnálisis y Gestión de Riesgos PILAR. 201247 páginas

- Seminario Cissp Control de AccesoAún no hay calificacionesSeminario Cissp Control de Acceso29 páginas

- Cómo Proteger La Privacidad en La Nube Con ISO 27001 o Con ISO 27018Aún no hay calificacionesCómo Proteger La Privacidad en La Nube Con ISO 27001 o Con ISO 270185 páginas

- Plan de Contingencia Samegua - Grupo 7Aún no hay calificacionesPlan de Contingencia Samegua - Grupo 738 páginas

- Guía para Evaluar La Ciberseguridad.Aún no hay calificacionesGuía para Evaluar La Ciberseguridad.8 páginas

- PO - Admon de Seguridad de La InfomaciónAún no hay calificacionesPO - Admon de Seguridad de La Infomación51 páginas

- CIS Controls Version 7 Spanish TranslationAún no hay calificacionesCIS Controls Version 7 Spanish Translation77 páginas

- Política de Continuidad de Negocio V1Aún no hay calificacionesPolítica de Continuidad de Negocio V18 páginas

- Política de Seguridad de La Información en SEMILLANO LTDAAún no hay calificacionesPolítica de Seguridad de La Información en SEMILLANO LTDA3 páginas

- Control de Riesgos de Seguridad de La InformaciónAún no hay calificacionesControl de Riesgos de Seguridad de La Información26 páginas

- DISEÑO DE UN PLAN PARA EL TRATAMIENTO DE RIESGOS TECNOLÓGÍCOS UTILIZANDO LA METODOLOGÍA NIST SP 800-30 Sistemas100% (1)DISEÑO DE UN PLAN PARA EL TRATAMIENTO DE RIESGOS TECNOLÓGÍCOS UTILIZANDO LA METODOLOGÍA NIST SP 800-30 Sistemas25 páginas

- 2022 - Seps - Seguridad Informacion - Cursos RF CapacitacionAún no hay calificaciones2022 - Seps - Seguridad Informacion - Cursos RF Capacitacion1 página

- KATS Autodiagnostico Teletrabajo Seguro.v1.0Aún no hay calificacionesKATS Autodiagnostico Teletrabajo Seguro.v1.030 páginas

- UPC UNIDAD05 Estrategia de CiberseguridadAún no hay calificacionesUPC UNIDAD05 Estrategia de Ciberseguridad37 páginas

- Semana 3 - Sistema de Control y Seguridad de La InformaciónAún no hay calificacionesSemana 3 - Sistema de Control y Seguridad de La Información78 páginas

- Hacking Ético, La Función de Las Auditorías y Los Planes de Recuperacióny Continuidad Del NegocioAún no hay calificacionesHacking Ético, La Función de Las Auditorías y Los Planes de Recuperacióny Continuidad Del Negocio16 páginas

- Presentación - M6T4 - Seguridad de La Información ISO 27016Aún no hay calificacionesPresentación - M6T4 - Seguridad de La Información ISO 2701620 páginas

- Check-List Evalucion Del Nivel de MadurezAún no hay calificacionesCheck-List Evalucion Del Nivel de Madurez2 páginas

- D.5 Continuidad Del Negocio y Recuperacin de Desastres ISACA PDFAún no hay calificacionesD.5 Continuidad Del Negocio y Recuperacin de Desastres ISACA PDF35 páginas

- Análisis de Riesgos Con Metodologías ComplementariasAún no hay calificacionesAnálisis de Riesgos Con Metodologías Complementarias18 páginas

- Tarea 3 - Metodología de Gestión de Riesgos100% (1)Tarea 3 - Metodología de Gestión de Riesgos15 páginas

- Aplicación de Los Controles Del Anexo A de La ISO 27001Aún no hay calificacionesAplicación de Los Controles Del Anexo A de La ISO 270016 páginas

- Identificación de Elementos de Seguridad Con C2M2Aún no hay calificacionesIdentificación de Elementos de Seguridad Con C2M215 páginas

- Sistema de Gestion de Continuidad Del Negocio PDFAún no hay calificacionesSistema de Gestion de Continuidad Del Negocio PDF5 páginas

- T3-Análisis y Gestión de Riesgos de CiberseguridadAún no hay calificacionesT3-Análisis y Gestión de Riesgos de Ciberseguridad55 páginas

- Gobierno y Gestión de las Tecnologías y los Sistemas de Información.De EverandGobierno y Gestión de las Tecnologías y los Sistemas de Información.Aún no hay calificaciones

- Mejora Procesos IT - Comparativa CMMI Metrica3 - BarcelonaAún no hay calificacionesMejora Procesos IT - Comparativa CMMI Metrica3 - Barcelona20 páginas

- Ciberseguridad empresarial: Reflexiones y retos para los ejecutivos del siglo XXI 2ª EdiciónDe EverandCiberseguridad empresarial: Reflexiones y retos para los ejecutivos del siglo XXI 2ª EdiciónAún no hay calificaciones

- Riesgos en las grandes empresas antioqueñas: La pespectiva del fundadorDe EverandRiesgos en las grandes empresas antioqueñas: La pespectiva del fundadorAún no hay calificaciones

- Sistemas de Gestión de Seguridad de la Información (Iso 27001:2022)De EverandSistemas de Gestión de Seguridad de la Información (Iso 27001:2022)Aún no hay calificaciones

- Gobierno de las tecnologías de la información (TI) en instituciones de educación superior: Caso UnicomfacaucaDe EverandGobierno de las tecnologías de la información (TI) en instituciones de educación superior: Caso UnicomfacaucaAún no hay calificaciones

- Manual de Procesos y ProcedimientosAún no hay calificacionesManual de Procesos y Procedimientos23 páginas

- Pot-Fusagasuga - Cundinamarca - Acuerdo 029 De2001 PDFAún no hay calificacionesPot-Fusagasuga - Cundinamarca - Acuerdo 029 De2001 PDF322 páginas

- Instituto Tecnológico Padre Segundo Montes: Administración de Obras de ConstrucciónAún no hay calificacionesInstituto Tecnológico Padre Segundo Montes: Administración de Obras de Construcción47 páginas

- Apreciación Crítica de Liderazgo EstrategicoAún no hay calificacionesApreciación Crítica de Liderazgo Estrategico3 páginas

- Proyecto de Tesis Lambayeque-ChiclayoAún no hay calificacionesProyecto de Tesis Lambayeque-Chiclayo50 páginas

- Cuaderno de Mineria A Cielo Abierto de La Facultad de Ingenieria de MinasAún no hay calificacionesCuaderno de Mineria A Cielo Abierto de La Facultad de Ingenieria de Minas89 páginas

- P-03 Ejecución de Actividades de Validación-VerificaciónAún no hay calificacionesP-03 Ejecución de Actividades de Validación-Verificación8 páginas

- Desarrollo Personal y Taller de LiderazgoAún no hay calificacionesDesarrollo Personal y Taller de Liderazgo2 páginas

- Actividad Evaluativa Eje 3 Gestion de ProcesosAún no hay calificacionesActividad Evaluativa Eje 3 Gestion de Procesos5 páginas

- Calidad Total y Proceso AdministrativoAún no hay calificacionesCalidad Total y Proceso Administrativo5 páginas

- Innovacion Tecnica y Desarrollo SustentableAún no hay calificacionesInnovacion Tecnica y Desarrollo Sustentable3 páginas

- Riesgos Inherentes de Un Proceso General de Impuestos100% (1)Riesgos Inherentes de Un Proceso General de Impuestos2 páginas

- Inti P 001 Control de La Informacion DocumentadaAún no hay calificacionesInti P 001 Control de La Informacion Documentada6 páginas

- Identificar Elementos de La Planeación General en Auditoría ForenseIdentificar Elementos de La Planeación General en Auditoría Forense

- Politica de Uso Aceptable de Recursos TecnologicosPolitica de Uso Aceptable de Recursos Tecnologicos

- Cómo Proteger La Privacidad en La Nube Con ISO 27001 o Con ISO 27018Cómo Proteger La Privacidad en La Nube Con ISO 27001 o Con ISO 27018

- Política de Seguridad de La Información en SEMILLANO LTDAPolítica de Seguridad de La Información en SEMILLANO LTDA

- DISEÑO DE UN PLAN PARA EL TRATAMIENTO DE RIESGOS TECNOLÓGÍCOS UTILIZANDO LA METODOLOGÍA NIST SP 800-30 SistemasDISEÑO DE UN PLAN PARA EL TRATAMIENTO DE RIESGOS TECNOLÓGÍCOS UTILIZANDO LA METODOLOGÍA NIST SP 800-30 Sistemas

- 2022 - Seps - Seguridad Informacion - Cursos RF Capacitacion2022 - Seps - Seguridad Informacion - Cursos RF Capacitacion

- Semana 3 - Sistema de Control y Seguridad de La InformaciónSemana 3 - Sistema de Control y Seguridad de La Información

- Hacking Ético, La Función de Las Auditorías y Los Planes de Recuperacióny Continuidad Del NegocioHacking Ético, La Función de Las Auditorías y Los Planes de Recuperacióny Continuidad Del Negocio

- Presentación - M6T4 - Seguridad de La Información ISO 27016Presentación - M6T4 - Seguridad de La Información ISO 27016

- D.5 Continuidad Del Negocio y Recuperacin de Desastres ISACA PDFD.5 Continuidad Del Negocio y Recuperacin de Desastres ISACA PDF

- Análisis de Riesgos Con Metodologías ComplementariasAnálisis de Riesgos Con Metodologías Complementarias

- Aplicación de Los Controles Del Anexo A de La ISO 27001Aplicación de Los Controles Del Anexo A de La ISO 27001

- T3-Análisis y Gestión de Riesgos de CiberseguridadT3-Análisis y Gestión de Riesgos de Ciberseguridad

- Gobierno y Gestión de las Tecnologías y los Sistemas de Información.De EverandGobierno y Gestión de las Tecnologías y los Sistemas de Información.

- Mejora Procesos IT - Comparativa CMMI Metrica3 - BarcelonaMejora Procesos IT - Comparativa CMMI Metrica3 - Barcelona

- Ciberseguridad empresarial: Reflexiones y retos para los ejecutivos del siglo XXI 2ª EdiciónDe EverandCiberseguridad empresarial: Reflexiones y retos para los ejecutivos del siglo XXI 2ª Edición

- Riesgos en las grandes empresas antioqueñas: La pespectiva del fundadorDe EverandRiesgos en las grandes empresas antioqueñas: La pespectiva del fundador

- Sistemas de Gestión de Seguridad de la Información (Iso 27001:2022)De EverandSistemas de Gestión de Seguridad de la Información (Iso 27001:2022)

- Gobierno de las tecnologías de la información (TI) en instituciones de educación superior: Caso UnicomfacaucaDe EverandGobierno de las tecnologías de la información (TI) en instituciones de educación superior: Caso Unicomfacauca

- Inseguridad de la información: Una visión estratégicaDe EverandInseguridad de la información: Una visión estratégica

- Pot-Fusagasuga - Cundinamarca - Acuerdo 029 De2001 PDFPot-Fusagasuga - Cundinamarca - Acuerdo 029 De2001 PDF

- Instituto Tecnológico Padre Segundo Montes: Administración de Obras de ConstrucciónInstituto Tecnológico Padre Segundo Montes: Administración de Obras de Construcción

- Cuaderno de Mineria A Cielo Abierto de La Facultad de Ingenieria de MinasCuaderno de Mineria A Cielo Abierto de La Facultad de Ingenieria de Minas

- P-03 Ejecución de Actividades de Validación-VerificaciónP-03 Ejecución de Actividades de Validación-Verificación

- Riesgos Inherentes de Un Proceso General de ImpuestosRiesgos Inherentes de Un Proceso General de Impuestos