AES Algoritmo

Cargado por

ruebaAES Algoritmo

Cargado por

ruebaAlgoritmo de estándar de cifrado avanzado

(AES) para cifrar y descifrar datos

Ako Muhamad Abdullah

Maestría en Ciencias de la Computación - Reino Unido

Estudiante de doctorado en Ciencias de la Computación

Departamento de Matemáticas Aplicadas y Ciencias de la Computación

Universidad del Mediterráneo Oriental - Chipre

ako.abdullah@univsul.edu.iq

Estudiante No. 16600094

Fecha de publicación: 1 de junio 6, 2017

RESUMEN- El algoritmo Advanced Encryption Standard (AES) es Palabras clave: criptografía, AES (Avanzado

uno de los algoritmos de cifrado de bloques más comunes y Estándar de cifrado), cifrado, Descifrado

ampliamente simétricos que se utilizan en todo el mundo. Este y NIST.

algoritmo tiene una estructura propia y particular para cifrar y

descifrar datos sensibles y se aplica en hardware y software en

todo el mundo. Es extremadamente difícil para los piratas I. INTRODUCCIÓN

informáticos obtener los datos reales al cifrar mediante el

algoritmo AES. Hasta la fecha no hay evidencia para descifrar este La comunicación por Internet está jugando el

algoritmo. AES tiene la capacidad de trabajar con tres tamaños de papel importante para transferir gran cantidad de datos en varios

clave diferentes, como AES de 128, 192 y 256 bits, y cada uno de campos. Es posible que algunos datos se transmitan a través de un

estos cifrados tiene un tamaño de bloque de 128 bits. Este canal inseguro del remitente al receptor. Los sectores público y privado

documento proporcionará una descripción general del algoritmo han estado utilizando diferentes técnicas y métodos para proteger los

AES y explicará varias características cruciales de este algoritmo datos confidenciales de los intrusos debido a que la seguridad de los

en detalle y demostrará algunas investigaciones anteriores que se datos electrónicos es un tema crucial. La criptografía es una de las

han realizado en comparación con otros algoritmos como DES, técnicas más importantes y populares para proteger los datos de los

3DES, Blowfish, etc. atacantes mediante el uso de dos procesos vitales que son el cifrado y

el descifrado. El cifrado es el proceso de codificación de datos para

evitar que los intrusos lean los datos originales fácilmente. Esta etapa

tiene la capacidad de convertir los datos originales (texto sin formato)

en un formato ilegible conocido como texto cifrado. El siguiente

proceso que tiene que

Criptografía y seguridad de la red 2017

llevar a cabo por la persona autorizada es el descifrado. El En la sección 9, analice las áreas de implementación de AES. Finalmente,

descifrado es contrario al cifrado. Es el proceso para proporcione una conclusión en la sección 10.

convertir texto cifrado en texto sin formato sin perder ninguna

palabra en el texto original. Para realizar estos procesos, la II. BREVE HISTORIA DE AES

criptografía se basa en cálculos matemáticos junto con ALGORITMO

algunas sustituciones y permutaciones con o sin clave.

El algoritmo del Estándar de cifrado avanzado (AES) es

uno de los algoritmos de cifrado de cifrado en bloque que fue

publicado por el Instituto Nacional de Estándares y Tecnología

Moderno criptografía proporcionar (NIST) en 2000. El

confidencialidad, integridad, no repudio y autenticación [1]. El objetivo principal de este algoritmo era reemplazar el algoritmo DES

En estos días, hay una serie de algoritmos disponibles para después de que aparecieran algunos aspectos vulnerables del mismo.

cifrar y descifrar datos confidenciales que normalmente se NIST invitó a expertos que trabajan en cifrado y seguridad de datos en

dividen en tres tipos. La primera es la criptografía simétrica todo el mundo para presentar un innovador algoritmo de cifrado de

que es la misma clave que se usa para el cifrado y bloques para cifrar y descifrar datos con una estructura potente y

descifrado de datos. El segundo es criptográfico asimétrico. compleja.

Este tipo de criptografía se basa en dos claves diferentes

De todo el mundo muchos grupos

para el cifrado y el descifrado. Finalmente, la función hash

envió su algoritmo. NIST aceptó cinco algoritmos para evaluar.

criptográfica no usa clave en lugar de clave, se mezclan los

Después de realizar varios criterios y parámetros de seguridad,

datos [2].

seleccionaron uno de los cinco algoritmos de encriptación

propuestos por dos criptógrafos belgas Joan Daeman y Vincent

Rijmen. El nombre original del algoritmo AES es el algoritmo de

La clave simétrica es mucho más efectiva y rápida que Rijndel. Sin embargo, este nombre no se ha convertido en un

la asimétrica. Algunos de los algoritmos simétricos comunes son nombre popular para este algoritmo, sino que es reconocido

Advance Encryption Standard (AES), Blowfish, Simplified Data como algoritmo de Estándar de cifrado avanzado (AES) en

Encryption Standard (S-DES) y 3DES. El propósito principal de todo el mundo [14].

este documento proporcionará información detallada sobre el

algoritmo del Estándar de cifrado avanzado (AES) para el

cifrado y descifrado de datos y luego hará una comparación

entre el algoritmo AES y DES para mostrar una idea de por qué

reemplazar DES por el algoritmo AES.

III. TRABAJO RELACIONADO

La implementación de hardware y software del algoritmo AES es

una de las áreas más importantes para que las investigaciones

Este artículo está organizado de la siguiente manera: En la sección 2

atractivas realicen una investigación al respecto. En los últimos años,

se presenta una breve historia del algoritmo AES. El trabajo relacionado se

se han publicado varios artículos de investigación sobre el algoritmo

analiza en la sección 3. En la sección 4 se proporcionan los criterios de

AES para proporcionar mucha más complejidad y comparar el

evaluación del algoritmo AES. La estructura básica del algoritmo AES se

rendimiento entre los algoritmos de cifrado populares para cifrar y

describe en la sección 5. El proceso de cifrado del algoritmo AES se

descifrar datos.

presenta en la sección 6. En la sección 7 se explica la clave ampliada de

AES. El proceso de descifrado se presenta en la sección 8.

En [6] Lu, etal propuso un nuevo método de arquitectura para

reducir la complejidad de la arquitectura de

Criptografía y seguridad de la red 2017

Algoritmo AES cuando se está implementando en hardware Por otro lado, encontraron que DES tiene un alto rendimiento en

como teléfono móvil, PDAS y tarjeta inteligente, etc. Este método comparación con el algoritmo 3DES. En cuanto al consumo de tiempo,

ha consistido en integrar el AES cifrado y el AES descifrado para RC2 proporcionó el peor rendimiento de todos los algoritmos. Mientras

proporcionar un perfecto motor de cifrado AES funcional. Para que AES tiene un mejor rendimiento que tres algoritmos comunes RC2,

ello, se centraron en algunas características importantes de DES y 3DES. Sin embargo, de los resultados se desprende claramente

que cuando el tamaño de la clave estaba aumentando, necesita más

AES especialmente (Inv) SubBytes y batería y consumo de tiempo.

(Inv) Módulo Mixcolumn.

Un estudio en [10] ha realizado diferentes algoritmos de En este artículo [14] evaluar el desempeño de

clave secreta para identificar qué algoritmo puede proporcionar el tres algoritmos como AES, DES y RSA para cifrar archivos de

mejor rendimiento para cifrar y descifrar datos. Para ello, se llevó texto bajo tres parámetros como tiempo de cálculo, uso de

a cabo en cuatro algoritmos comunes como Blowfish, AES, DES y memoria y bytes de salida. Se calculó el tiempo de cifrado para

3DES. En este artículo para evaluar el contenido de estos convertir texto plano en texto cifrado y luego se compararon estos

algoritmos y los tamaños de los archivos de entrada de cifrado se algoritmos para encontrar qué algoritmo tarda más en cifrar el

cambiaron y se utilizaron dos plataformas diferentes para probar archivo de texto. Según los resultados que han obtenido RSA lleva

estos algoritmos, como P-II 266 MHz y P-4 2.4 GHz. Según los más tiempo en comparación con otros algoritmos. Para los

resultados, Blowfish tiene la capacidad de proporcionar el mejor segundos parámetros, RSA necesita una memoria más grande

rendimiento en comparación con otros algoritmos y AES tiene un que los algoritmos AES y DES. Finalmente, se ha considerado el

mejor rendimiento que 3DES y DES. También proporciona ese byte de salida de cada algoritmo. DES y AES producen el mismo

rendimiento 3DES 1/3 de DES. nivel de byte de salida mientras que RSA tiene un nivel bajo de

byte de salida.

En [11] proporciona la evaluación del rendimiento de

algoritmos de cifrado simétrico. Este documento se realizó sobre

seis diferentes IV. EVALUACIÓN CRITERIOS

algoritmos como AES, DES, 3DES, RC2, Blowfish y RC6. PARA ALGORITMO AES

Para comparar entre estos algoritmos se realizaron

El NIST utilizó tres criterios importantes

diferentes configuraciones en cada

algoritmo como diferentes tipos de datos, diferentes para evaluar los algoritmos que se enviaron por tamaño de bloque de datos, diferentes

tamaños de clave, expertos en criptógrafos de baterías.

consumo de energía y diferente velocidad para el cifrado y

Una garantia

descifrado de datos.

Uno de los aspectos más cruciales que se consideró NIST

En estas situaciones, no se encontró una deferencia

para elegir el algoritmo es la seguridad. los

significativa cuando los tipos de datos se basaron en

Las principales razones detrás de esto eran obvias debido a que el

codificación hexadecimal o codificación 64 y no hay diferencia

objetivo principal de AES era mejorar el problema de seguridad del

al usar audio, video, texto o documentos. Según los resultados,

algoritmo DES. AES tiene la mejor capacidad para proteger los datos

Blowfish puede proporcionar un mejor rendimiento en

confidenciales de los atacantes y no se les permite romper los datos

comparación con otros algoritmos cuando el tamaño del

cifrados en comparación con otro algoritmo propuesto. Esto era

paquete estaba cambiando, seguido de RC6. En el otro

Criptografía y seguridad de la red 2017

logrado haciendo muchas pruebas en AES contra ataques longitud de la llave. El algoritmo AES utiliza tres tamaños de clave

teóricos y prácticos [3]. diferentes para cifrar y descifrar datos como (128, 192 o 256 bits).

Los tamaños de clave deciden el número de rondas, como AES

B. Costo

usa 10 rondas para claves de 128 bits, 12 rondas para claves de

Otro criterio que fue enfatizado por el NIST para evaluar los 192 bits y 14 rondas para claves de 256 bits [8].

algoritmos es el costo. Una vez más, los factores detrás de estas

medidas también fueron claros debido a que otro objetivo

principal del algoritmo AES era mejorar el bajo rendimiento de

DES. AES fue uno de los algoritmos nominados por NIST porque

es capaz de tener una alta eficiencia computacional y puede

usarse en una amplia gama de aplicaciones, especialmente en

enlaces de banda ancha con alta velocidad [4].

C. Características del algoritmo y la

implementación

Este criterio fue muy significativo para estimar los

algoritmos que se recibieron de los expertos en criptógrafos.

En esta etapa se midieron algunos aspectos importantes que

son la flexibilidad, simplicidad e idoneidad del algoritmo para

la diversidad de implementación de hardware y software [5].

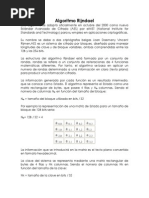

Fig.1 Estructura básica de AES

VI. PROCESO DE CIFRADO

V. ESTRUCTURA BÁSICA DEL Algoritmo El cifrado es una técnica popular que juega un papel importante

AES para proteger los datos de intrusos. El algoritmo AES utiliza una

estructura particular para cifrar los datos y brindar la mejor seguridad.

AES es un cifrado iterativo en lugar de Feistel. Se basa

Para hacerlo, se basa en una serie de rondas y dentro de cada ronda

en dos técnicas comunes para cifrar y descifrar datos conocidos

se componen de cuatro subprocesos. Cada ronda consta de los

como red de sustitución y permutación (SPN). SPN es una serie

siguientes cuatro pasos para cifrar el bloque de 128 bits

de operaciones matemáticas que se llevan a cabo en algoritmos

de cifrado de bloques [7]. AES tiene la capacidad de manejar 128

bits (16 bytes) como un tamaño de bloque de texto plano fijo.

Estos 16 bytes están representados en una matriz 4x4 y AES

opera en una matriz de bytes. Además, otra característica crucial

en AES es el número de rondas. El número de rondas se basa en

el

Criptografía y seguridad de la red 2017

Tabla 1 Tabla AES S-box

Fig.2 Procesos de cifrado

A. Transformación de bytes sustitutos

La primera etapa de cada ronda comienza con la

Fig.3 Transformación de bytes sustitutos

transformación SubBytes. Esta etapa depende de S-box no lineal

para sustituir un byte en el estado por otro byte. De acuerdo con los

principios de difusión y confusión de Shannon para el diseño de

B. Transformación ShiftRows

algoritmos criptográficos, este tiene roles importantes para obtener

mucha más seguridad [12]. Por ejemplo, en AES, si tenemos hexa

El siguiente paso después de SubByte que funciona en el estado es

53 en el estado, debe reemplazarse por hexa ED. ED

ShiftRow. La idea principal detrás de este paso es desplazar los bytes del

estado cíclicamente a la izquierda en cada fila en lugar de la fila número

creado a partir de la intersección de 5 y 3. Para los bytes

restantes del estado hay que realizar estas operaciones. cero. En este proceso los bytes de la fila número cero permanecen y no

realizan ninguna permutación. En la primera fila, solo un byte se desplaza

circularmente hacia la izquierda. La segunda fila se desplaza dos bytes a

la izquierda. La última fila se desplaza tres bytes hacia la izquierda [13].

El tamaño del nuevo estado no cambia, permanece como el mismo

tamaño original de 16 bytes, pero cambia la posición de los bytes en el

estado como se ilustra en la Fig 4.

Criptografía y seguridad de la red 2017

D. Transformación AddRoundKey

AddRoundKey es la etapa más importante del algoritmo AES.

Tanto la clave como los datos de entrada (también denominados

estado) están estructurados en una matriz de bytes 4x4 [19]. La

figura 6 muestra cómo se distribuyen la clave de 128 bits y los datos

de entrada en las matrices de bytes. AddRoundKey tiene la

capacidad de proporcionar mucha más seguridad durante el cifrado

de datos. Esta operación se basa en crear la relación entre la clave

y el texto cifrado. El texto cifrado proviene de la etapa anterior. La

Fig.4 Cambiar filas

salida de AddRoundKey se basa exactamente en la clave indicada

por los usuarios [15]. Además, en la etapa, la subclave también se

C. Transformación MixColumns usa y se combina con el estado. La clave principal se utiliza para

derivar la subclave en cada ronda mediante el programa de claves

de Rijndael. El tamaño

Otro paso crucial del estado es MixColumn. La

multiplicación se realiza del estado.

Cada byte de una fila en la matriz de subclave y estado es el mismo. La subclave se agrega

transformación multiplicar por cada valor (byte) de la columna de combinando cada byte del estado con el byte correspondiente

estado. En otras palabras, cada fila de transformación matricial debe de la subclave usando XOR bit a bit [16].

multiplicarse por cada columna del estado. Los resultados de esta

multiplicación se utilizan con XOR para producir cuatro bytes nuevos

para el siguiente estado. En este paso no se cambia el tamaño del

estado que permaneció como el tamaño original 4x4 como se muestra

en la Fig.5.

Fig.6 Agregar llave redonda

Fig.5 Matriz de multiplicación

b1 = (b1 * 2) XOR (b2 * 3) XOR (b3 * 1) XOR (b4 * 1)

Y así sucesivamente hasta que se agoten todas las columnas del estado

[14].

Criptografía y seguridad de la red 2017

Esta ecuación se usa para encontrar una clave para cada ronda en lugar

de w0. Para w0 tenemos que usar una ecuación particular que sea

diferente de la ecuación anterior.

• K [n]: w0 = k [n-1]: w0 XOR SubByte (k [n-1]: w3

>> 8) XOR Rcon [i].

Fig.7 Entradas para ronda AES única

VII. EXPANSIÓN CLAVE AES

El algoritmo AES se basa en la expansión de claves AES para

cifrar y descifrar datos. Es otro de los pasos más importantes en la

estructura de AES. Cada ronda tiene una clave nueva. En esta

sección se concentra en la técnica AES Key Expansion. La rutina de Fig.8 Expansión de la tecla AES

expansión de claves crea claves redondas palabra por palabra, donde

una palabra es una matriz de cuatro bytes. La rutina crea 4x (Nr + 1)

palabras. Donde Nr es el número de rondas [17]. El proceso es el

siguiente: • Ejemplo de expansión clave de AES

K1:

La clave de cifrado (clave inicial) se usa para crear las primeras cuatro

palabras. El tamaño de la clave consta de 16 bytes (k0 a k15) como se

W0 = 0f 15 71 c9 W1

= 47 d9 e8 59 W2 = 0c

muestra en la Fig.8 que representa en una matriz. Los primeros cuatro

b7 ad e8 W3 = af 7f

bytes (k0 a k3) se representan como w0, los siguientes cuatro bytes (k4 a

67 98

k7) en la primera columna se representan como w1, y así sucesivamente.

Podemos usar una ecuación particular para calcular y encontrar claves en ¿Cómo encontrar K2?

cada ronda fácilmente de la siguiente manera:

K2 = w0 = k1: w0 XOR SubByte (k1: w3 >> 8) XOR Rcon [2]

0f 15 71 c9 XOR SubByte (af 7f 67 98 >> 8) XOR Rcon [2]

• K [n]: w [i] = k [n-1]: w [i] XOR k [n]: w [i].

Rcon [2] de Función auxiliar = 02 00 00 00

Criptografía y seguridad de la red 2017

0f 15 71 c9 XOR SubByte (7f 67 98 af) XOR 02 00 00 00

0f 15 71 c9 XOR D2 85 46 79 XOR 02 00 00 00

0f 15 71 c9 XOR d0 85 46 79

K2 = w0 = gl q0 37 b0

K2: w1 = k1: w1 XOR k2: w0

47 d9 e8 59 XOR df q0 37 b0

K2: w1 = 98 49 gl eq

K2: w2 = k1: w2 XOR k2: w1

En este ejemplo hemos encontrado W0 y W1. De manera similar

podemos encontrar W2 y W3.

Fig.10 Función auxiliar

• Cifrado AES: ejemplo

Para explicar más los pasos principales del cifrado

AES, tome un ejemplo de la primera ronda para demostrar cómo

cifrar datos utilizando el algoritmo AES. Tenemos un texto plano: AES

UTILIZA UNA MATRIZ.

o En primer lugar, tenemos que convertir este texto en

Hexadecimal.

Fig.9 Expansión de la tecla AES Texto sin formato Hexadecimal

UNA 00

mi 04

S 12

U 14

S 12

mi 04

S 12

UNA 00

METRO 0C

UNA 00

T 13

R 11

yo 08

X 23

Z 19

Z 19

Tabla 2 Convertir texto sin formato en hexadecimal

Criptografía y seguridad de la red 2017

o En segundo lugar, la creación de una matriz basada en F2 * 03 = F2 * 02 + F2 * 01

los bytes que se obtienen de la tabla anterior como se muestra a

= 1111 0010 * 02 = 11100101 XOR 1B = 11100101 XOR 0001

continuación:

1011

00 12 0C 08 F2 * 02 = 1111 1111

04 04 00 23 F2 * 01 = 1111 0010 * 01 = 1111 0010

12 12 13 19

F2 * 02 + F2 * 01 = 0000 1101 = F2 * 03

14 00 11 19

7D * 01 = 0111 1101

Fig.11 Estado

D4 * 01 = 1101 0100

o En tercer lugar, SubByte: este paso se basa en AES 63 * 02 + F2 * 03 + 7D * 01 + D4 * 01

S-box, pero antes de usar SubByte, tanto la clave como esta

11000110 + 00001101 + 01111101 + 11010100 = 01100010 =

matriz (también conocida como estado) se estructuran en una

62

matriz de bytes 4x4 utilizando la operación XOR de la siguiente

manera: Después de calcular todos los bytes, podemos obtener el

estado de la siguiente manera. En este ejemplo, calculamos

solo un byte del estado, los bytes restantes tienen los mismos

procedimientos.

Fig.12 Agregar etapa clave redonda

o La segunda etapa es ShiftRows. Ha explicado

encima. La etapa más importante es MixColumns.

Cada valor de la columna finalmente se multiplica

por cada valor de la matriz en un campo en

particular (Campo de Galois).

Fig.14 Nuevo estado

o Los pasos finales en la primera ronda son Agregar

Llave redonda. Esta etapa crea un nuevo estado

de MixColumn con 128 bits de la clave redonda

usando la operación XOR de una manera similar

a otras rondas.

Fig.13 Multiplica dos estados

Calcular: VIII. PROCESO DE DESCRIPCIÓN

63 * 02 + F2 * 03 + 7D * 01 + D4 * 01 El descifrado es el proceso para obtener los datos

originales que se cifraron. Este proceso se basa en la clave

63 * 02 = 0110 0011 * 02 = 1100 0110 que se recibió del remitente

Criptografía y seguridad de la red 2017

de los datos. Los procesos de descifrado de un AES son similares servidor a través de Internet. Antes de que el algoritmo AES lanzara

al proceso de cifrado en orden inverso y tanto el remitente como ambos protocolos para cifrar y descifrar datos, se basaba en el

el receptor tienen la misma clave para cifrar y descifrar datos. La algoritmo DES, pero después de parecer vulnerable a este algoritmo,

última ronda de una etapa de descifrado consta de tres etapas, el Grupo de trabajo de ingeniería de Internet (IETF) decidió

como InvShiftRows, InvSubBytes y AddRoundKey, como se reemplazar el algoritmo DES por AES. AES también se puede

ilustra en la Fig.8. encontrar en la mayoría de las aplicaciones y dispositivos modernos

que necesitan funcionalidad de cifrado como WhatsApp, Facebook

Messenger y procesadores Intel y AMD y dispositivos Cisco como

enrutadores, conmutadores, etc. Además, el paquete AES Crypt está

disponible en muchas bibliotecas de programas de software. como la

biblioteca C ++, C # /.NET, Java y JavaScript que utiliza para cifrar

archivos de intrusos de forma fácil y segura [20].

CONCLUSIÓN

El uso de Internet y la red está aumentando rápidamente.

Todos los días se intercambian muchos datos digitales entre los

usuarios. Algunos datos son confidenciales y deben protegerse de

intrusos. Los algoritmos de cifrado desempeñan un papel

fundamental para proteger los datos originales del acceso no

autorizado. Existen varios tipos de algoritmos para cifrar datos. El

algoritmo de estándar de cifrado avanzado (AES) es uno de los

algoritmos eficientes y es ampliamente compatible y adoptado en

Fig.15 Procesos de descifrado hardware y software. Este algoritmo permite trabajar con diferentes

tamaños de clave como 128,

192 y 256 bits con cifrado en bloque de 128 bits. En este artículo, se

IX. IMPLEMENTACIÓN explica una serie de características importantes del algoritmo AES y

AREAS se presentan algunas investigaciones previas que se han realizado al

respecto para evaluar el rendimiento de AES para cifrar datos bajo

El algoritmo AES es uno de los algoritmos más poderosos que

diferentes parámetros. Según los resultados obtenidos de las

se utilizan ampliamente en diferentes campos en todo el mundo.

investigaciones se muestra que AES tiene la capacidad de brindar

Este algoritmo permite cifrar y descifrar datos más rápido que los

mucha más seguridad en comparación con otros algoritmos como

algoritmos DES y 3DES. Además, se utiliza en muchos protocolos

DES, 3DES, etc.

de criptografía como Socket Security Layer (SSL) y el protocolo

Transport Security Layer para proporcionar mucha más seguridad

en las comunicaciones entre el cliente y

Criptografía y seguridad de la red 2017

REFERENCIAS Actas del 30 ° IEEE europeo (págs.

310).

[1] Abdullah, AM y Aziz, RHH (junio de 2016). Nuevos [9] Deshpande, HS, Karande, KJ y Mulani, A.

enfoques para cifrar y descifrar datos en imágenes mediante el O. (2014, abril). Implementación eficiente del algoritmo

AES en FPGA. En Comunicaciones y Señal

algoritmo de criptografía y esteganografía. Revista

Procesando (ICCSP), 2014 IEEE

internacional de aplicaciones informáticas, vol. 143, No 4

Conferencia internacional sobre (págs. 1895-1899).

(págs. 11-17). [10] Nadeem, H (2006). Una comparación de rendimiento de

los algoritmos de cifrado de datos " Tecnologías de la

[2] Singh, G. (2013). Estudio de algoritmos de encriptación

información y la comunicación IEEE,

(RSA, DES, 3DES y AES) para seguridad de la información.

(págs. 84-89).

Revista internacional de aplicaciones informáticas, 67 (19). [11] Diaa, S., E, Hatem MAK y Mohiy MH (2010, mayo)

Evaluación del rendimiento de algoritmos de cifrado

simétrico. Revista Internacional de Seguridad de Redes,

[3] Gaj, K. y Chodowiec, P. (2001, abril). Implementación rápida

Vol. 10, No 3, (págs. 213-219).

y comparación justa de los candidatos finales para el estándar

de cifrado avanzado utilizando matrices de puertas [12] Jain, R., Jejurkar, R., Chopade, S., Vaidya, S. y Sanap,

programables en campo. En Criptógrafos 'Track en M. (2014). Algoritmo AES con 512 bits

RSAConference (págs. 84-99). Springer Berlín Heidelberg. Llave Implementación para Seguro

Comunicación. Internacional diario de

innovador Investigación en Computadora y

[4] Stallings, W. (2006). Criptografía y seguridad de la

Ingeniería de comunicaciones, 2 (3).

red: principios y prácticas. Pearson Education India. [13] Selmane, N., Guilley, S. y Danger, JL (mayo de 2008). Prácticos

ataques de violación del tiempo de configuración en AES. En

[5] Yenuguvanilanka, J. y Elkeelany, O. (2008, abril). Dependable Computing Conference,

Evaluación de desempeño de modelos de hardware del 2008. EDCC 2008. Séptimo europeo (págs. 91-96). IEEE.

algoritmo Advanced Encryption Standard (AES). En

[14] Berent, A. (2013). Estándar de cifrado avanzado por

Southeastcon, 2008. IEEE (págs. 222-

ejemplo. Documento disponible en URL http: // www.

225).

networkdls.

com / Articles / AESbyExample. pdf (1 de abril de 2007) Acceso:

[6] Lu, CC y Tseng, SY (2002). Diseño integrado de cifrado

junio.

y descifrador AES (Advanced Encryption Standard). En

[15] Benvenuto, CJ (2012). Campo de Galois en criptografía.

Sistemas, arquitecturas y procesadores para aplicaciones

Universidad de Washington.

específicas, 2002. Actas. La Conferencia Internacional [16] Lee, H., Lee, K. y Shin, Y. (2009). Implementación de

IEEE en (págs. 277-285). Aes y evaluación del rendimiento en 8 bits

microcontroladores. arXiv preimpresión

arXiv: 0911.0482.

[7] Mohamed, AA y Madian, AH (2010, diciembre). Un [17] Padate, R. y Patel, A. (2014). Cifrado y descifrado de

algoritmo de Rijndael modificado y su implementación texto mediante algoritmo AES. Revista internacional de

usando FPGA. En Electrónica, Circuitos y Sistemas tecnología emergente e ingeniería avanzada, 4 (5), 54-9.

(ICECS), 2010 17th IEEE International Conference on

(págs. 335-338). [18] Reddy, MS y Babu, YA (2013). Evaluación de

[8] Pramstaller, N., Gurkaynak, FK, Haene, S., Kaeslin, H., Microblaze e Implementación de Algoritmo AES usando

Felber, N. y Fichtner, W. (2004, septiembre). Hacia un Spartan-3E. Revista internacional de investigación

criptochip AES resistente al análisis diferencial de avanzada en ingeniería eléctrica, electrónica e

potencia. En Solid-State Circuits Conference, 2004. instrumentación, 2 (7), 3341-3347.

ESSCIRC 2004.

Criptografía y seguridad de la red 2017

[19] Kretzschmar, U. (2009). Implementación de AES128

– AC para cifrado y descifrado. TI-White Paper.

[20] Wright, CP, Dave, J. y Zadok, E. (2003, octubre).

Rendimiento de los sistemas de archivos criptográficos: lo que

no sabe puede perjudicarlo. En Security in Storage Workshop,

2003. SISW'03. Actas del Segundo IEEE International (págs.

47-47). IEEE.

Criptografía y seguridad de la red 2017

También podría gustarte

- Vulnerando Al Seguridad Perimetral Provista Por Un Next Generation FirewallAún no hay calificacionesVulnerando Al Seguridad Perimetral Provista Por Un Next Generation Firewall7 páginas

- Protección de Datos Mediante El Uso de Técnicas de CriptografíaAún no hay calificacionesProtección de Datos Mediante El Uso de Técnicas de Criptografía18 páginas

- Algoritmo Aes - Holguin - Montoya - VelardeAún no hay calificacionesAlgoritmo Aes - Holguin - Montoya - Velarde13 páginas

- Semana17 - Tema 01 - Aplicación de AES y DESAún no hay calificacionesSemana17 - Tema 01 - Aplicación de AES y DES6 páginas

- Universidad Latina de Panamá Materia: Criptografía AplicadaAún no hay calificacionesUniversidad Latina de Panamá Materia: Criptografía Aplicada29 páginas

- Algoritmos de Seguridad y CriptografíaAún no hay calificacionesAlgoritmos de Seguridad y Criptografía6 páginas

- Manual Lección2.Criptología - v2.1Aún no hay calificacionesManual Lección2.Criptología - v2.127 páginas

- Cifrado Simétrico o de Clave SecretaAún no hay calificacionesCifrado Simétrico o de Clave Secreta15 páginas

- Ensayo Algoritmos de Clave SimétricaAún no hay calificacionesEnsayo Algoritmos de Clave Simétrica3 páginas

- Algoritmos de Cifrado Simétrico AES y DESAún no hay calificacionesAlgoritmos de Cifrado Simétrico AES y DES2 páginas

- Métodos de Cifra Por Sustitución y PermutaciónAún no hay calificacionesMétodos de Cifra Por Sustitución y Permutación5 páginas

- 3.2-Algoritmos de Clave Simetrica y Publica50% (2)3.2-Algoritmos de Clave Simetrica y Publica12 páginas

- Advanced Encryption Standard, AESAún no hay calificacionesAdvanced Encryption Standard, AES2 páginas

- AES (Advanced Encryption Standar)Aún no hay calificacionesAES (Advanced Encryption Standar)3 páginas

- Protección de La Informacion A Traves de La Criptografia SimetricaAún no hay calificacionesProtección de La Informacion A Traves de La Criptografia Simetrica32 páginas

- Wang - 2021 - J. - Phys. - Conf. - Ser. - 2037 - 012001 EsAún no hay calificacionesWang - 2021 - J. - Phys. - Conf. - Ser. - 2037 - 012001 Es16 páginas

- Cifrado y Descifrado Alejandra HurtadoAún no hay calificacionesCifrado y Descifrado Alejandra Hurtado6 páginas

- Algoritmos de Encriptamiento - 24Aún no hay calificacionesAlgoritmos de Encriptamiento - 2431 páginas

- Sistemas seguros de acceso y transmisión de datos. IFCT0109De EverandSistemas seguros de acceso y transmisión de datos. IFCT0109Aún no hay calificaciones

- Las matemáticas de la criptología: Secretos demostrables y demostraciones secretasDe EverandLas matemáticas de la criptología: Secretos demostrables y demostraciones secretasAún no hay calificaciones

- Características y Seguridad en PROFINET - CERTSI0% (1)Características y Seguridad en PROFINET - CERTSI6 páginas

- Acunetix Web Vulnerability ScannerAún no hay calificacionesAcunetix Web Vulnerability Scanner35 páginas

- Introduccion y Objetivos GeneralesAún no hay calificacionesIntroduccion y Objetivos Generales5 páginas

- Acta de Nacimiento NUDI020606HJCXRSA5Aún no hay calificacionesActa de Nacimiento NUDI020606HJCXRSA51 página

- Practica # 3 Instalación y Configuración de Ubuntu Server 12.04 LTSAún no hay calificacionesPractica # 3 Instalación y Configuración de Ubuntu Server 12.04 LTS19 páginas

- SGSI-USI-PE-05 Procedimiento de Altas, Bajas y Modificaciones de Usuarios100% (1)SGSI-USI-PE-05 Procedimiento de Altas, Bajas y Modificaciones de Usuarios10 páginas

- 7 Pasos para Poner Una Montura A Un Caballo Correctamente PDFAún no hay calificaciones7 Pasos para Poner Una Montura A Un Caballo Correctamente PDF5 páginas

- Administrador Local Por GPO en Windows XPAún no hay calificacionesAdministrador Local Por GPO en Windows XP6 páginas

- Funcionamiento Del Norton GHOST en Una Red LocalAún no hay calificacionesFuncionamiento Del Norton GHOST en Una Red Local6 páginas

- Formulario de Garantía - SIEMENS - FA-PI-PA-MCAún no hay calificacionesFormulario de Garantía - SIEMENS - FA-PI-PA-MC1 página

- Vulnerando Al Seguridad Perimetral Provista Por Un Next Generation FirewallVulnerando Al Seguridad Perimetral Provista Por Un Next Generation Firewall

- Protección de Datos Mediante El Uso de Técnicas de CriptografíaProtección de Datos Mediante El Uso de Técnicas de Criptografía

- Universidad Latina de Panamá Materia: Criptografía AplicadaUniversidad Latina de Panamá Materia: Criptografía Aplicada

- Protección de La Informacion A Traves de La Criptografia SimetricaProtección de La Informacion A Traves de La Criptografia Simetrica

- Wang - 2021 - J. - Phys. - Conf. - Ser. - 2037 - 012001 EsWang - 2021 - J. - Phys. - Conf. - Ser. - 2037 - 012001 Es

- Sistemas seguros de acceso y transmisión de datos. IFCT0109De EverandSistemas seguros de acceso y transmisión de datos. IFCT0109

- Las matemáticas de la criptología: Secretos demostrables y demostraciones secretasDe EverandLas matemáticas de la criptología: Secretos demostrables y demostraciones secretas

- Practica # 3 Instalación y Configuración de Ubuntu Server 12.04 LTSPractica # 3 Instalación y Configuración de Ubuntu Server 12.04 LTS

- SGSI-USI-PE-05 Procedimiento de Altas, Bajas y Modificaciones de UsuariosSGSI-USI-PE-05 Procedimiento de Altas, Bajas y Modificaciones de Usuarios

- 7 Pasos para Poner Una Montura A Un Caballo Correctamente PDF7 Pasos para Poner Una Montura A Un Caballo Correctamente PDF