企業はDX(デジタルトランスフォーメーション)とサイバーセキュリティを両立させる必要がある。しかし、DXの実現に向けたデジタル化とデータ連携は攻撃を受ける面(アタック・サーフェス)の拡大につながり、また高度化するサイバー攻撃手法によって保護が一層難しくなってきている。

そうした背景を受け、ここ数年は「ゼロトラスト」の考え方に基づいたセキュリティ対策に世界的にシフトしている。今回はゼロトラストについて解説する。

サイバーセキュリティの考え方の変遷

インターネットの黎明期は、コンピュータに詳しい人間がイタズラ心で悪質なものも含むさまざまなプログラムを公開していた。その後、パーソナルコンピュータが家庭でも一般化し、利用者が増加すると、悪質なプログラムはマルウェアへと性質を変え、ユーザーにとって脅威へと変わっていった。メールの利用拡大に合わせて、メール経由でのマルウェアの拡散が増加。それから企業に深刻な影響を与えるマルウェアが登場するまでに長い時間はかからなかった。

当初は個人によるお騒がせ目的でのサイバー攻撃が中心であり、自動的に拡散するワームがピークとなった頃にはワームのプログラム内に別のサイバー攻撃者を罵倒する記述も見られたこともあった。その後、攻撃者の集団には従来と異なる属性を持つ集団が流入し、次第にサイバー犯罪は組織化されるようになり、攻撃は巧妙化、複雑化していった。

現在では公的組織を背後に持つサイバー攻撃集団が存在していることは広く知られている通りで、そうした攻撃者集団が時間をかけて攻撃対象に侵入・潜伏した後に重要なデータを盗み出す高度標的型攻撃も発生し、多くの組織を悩ませることとなった。

近年まで、サイバー攻撃はメールを主要な初期攻撃の手段としていた。添付ファイルを開かせたり、メールの本文に記載されたURLリンクをクリックさせたりすることでマルウェアに感染させる手法である。当時は、サイバーセキュリティ対策もメールを軸としたインターネットアクセスを監視する入口対策により、「侵入させない対策」「侵入ゼロを目指す対策」が中心であった。

しかし、人間の不注意という避けられない脆弱性が存在する以上、侵入ゼロを実現することは現実的ではなく、小さなミスや不注意によって気付かれることなく侵入し、潜伏しながらネットワーク内部から深刻な攻撃を行う高度標的型攻撃の手法が形成されていった。

この攻撃手法は、侵入に成功したマルウェアをC&C(コマンド&コントロール)サーバからの通信によって操作し、マルウェアを経由して会社PC自体を遠隔操作したり、必要な攻撃ツールを追加で取得させたりする。Active Directoryを乗っ取って権限を昇格させたり、別のPCやサーバに自身や攻撃ツールをインストールさせたりする(ラテラルムーブメント)など、その振る舞いは組織のIT管理者に類似しており、当時のセキュリティ対策では発見が困難であった。

セキュリティ製品に検知されないよう、侵入後はマルウェアではなく管理者ツールを極力悪用するなど、隠蔽手法も発展していった。こうした攻撃手法により、サイバー攻撃は組織の存続に影響を与えるほどの深刻な被害を引き起こすものに変容していった。

加えてこうした高度標的型攻撃で編み出された攻撃手法は、一般的なマルウェア攻撃にも要素として伝播する傾向がある。このような変化を受けて、重要なデータを盗まれても社外に出させない「出口対策」やネットワーク内部を監視する「内部対策」などが企業においても一般化していった。

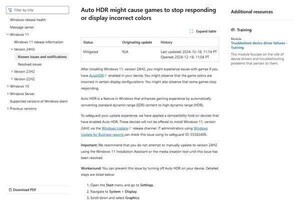

さらに最近では、DXやCOVID-19対策によりクラウドの活用やリモートワークも増加し、アタック・サーフェス(攻撃表面)が急激に拡大。攻撃手法も巧妙化を増し、ID取得を目的としたフィッシングや、ネットワーク機器の脆弱性を悪用した侵入に移行している。

提唱者が語るゼロトラストの考え方

サイバー攻撃の巧妙化、複雑化を受けて、セキュリティ対策は「侵入ゼロを目指すもの」から、侵入されることを前提とし、「侵害時の影響を最小化するもの」へと移行した。こうした考え方の変化のもと、現在のサイバーセキュリティの軸となる概念が「ゼロトラスト」である。

ゼロトラストとは、「事前に何も信頼することなく、アクセスの信頼性を常に検証する」という考え方である。この考え方は、ジョン・キンダーバーグによって2010年に提唱されている。ジョンは、サイバーセキュリティのエキスパートであり「ゼロトラストの名付け親」と呼ばれている。

ゼロトラストを提唱した当時、彼はForesterでアナリストを務めており、現在はIllumioでチーフエヴァンジェリストとして本来のゼロトラスト戦略の浸透を担っている。ジョンはゼロトラストを「デジタルシステムから信頼を排除することによって、サイバー攻撃を防止するための戦略」であると定義している。

ジョンはゼロトラストを、大統領を危険から守るシークレットサービスに例えて説明している。シークレットサービスは、保護対象である大統領が「誰なのか」を知っており、大統領が「今どこにいるのか」を知っている。さらに、大統領に「近づくことができる人物が誰なのか」も知っている。この3つは、何かを守るときに把握しておかなければならない原則であり、それは重要データを守る上でも同様となる。

以下、ジョンがゼロトラストのプレゼンテーションで使用しているシークレットサービスが大統領を守っている画像を用いて説明する。道路の端に柵があり、警備員が並んでいるラインはペリメーター(境界線)と呼ばれ、いわば企業ネットワークの中と外の境界に例えられる。大統領の車の脇には監視を行う人たちがおり、シークレットサービスは大統領の車の四隅に位置している。この4人により形成される仮想的な柵が実際の保護表面となる。保護面はできる限り小さくすると効果的に機能する。

この保護表面は、外側のペリメーターに対してマイクロペリメーターと呼ばれる。保護対象に対して限りなく近い距離にマイクロペリメーターを構築することで、保護対象と脅威の双方を特定しやすくし、護衛の精度を向上させることで、高品質な保護を実現する。仮に外側のペリメーターより内側に脅威が潜伏したとしても、保護対象への護衛は効き続けている。そして、マイクロペリメーターの内側には保護対象に対して明確に許可された人物しか入ることができない。これがゼロトラストの概念を体現している構図である。

ゼロトラストに欠かせない要素とは

ゼロトラストの考え方は、企業ネットワークのセキュリティ戦略にも適用できる。米国連邦政府は2021年にゼロトラストの原則を採用するよう、米国大統領令を発令したこともあり、現在では組織のセキュリティ戦略の標準的な考え方に位置付けられている。ただし、ゼロトラストは概念、戦略であり、ソリューションではない。ゼロトラストを実現するためには、複数のソリューションを組み合わせる必要がある。

ゼロトラストのアプローチは保護対象、つまり重要なデータをできる限り小さい区画に分けて、そこにアクセスできる人物を制限することから始まる。IT環境においてはセグメンテーションの細分化、つまりマイクロセグメンテーションを行う必要がある。企業ネットワークを細かく分割し、マイクロペリメーターを超えるアクセスをポリシーによって厳格に制限する。ポリシーは、例えばユーザー情報やデバイス情報、使用しているアプリケーション情報などである。これにより、保護対象に対してアクセスさせるべき対象を厳密に評価することで、脅威を排除することができる。

パブリッククラウドはゼロトラストの原則によって構成されているため、過剰な権限を付与しないなどのベストプラクティスに準じて活用することで高いセキュリティが得られるようになっている。つまり、正しい使い方がされているかをベリファイ出来る仕組みが肝要となる。

前回に述べたように、企業のセキュリティ対策には「可視化」と「通信の柔軟なポリシー制御(=セグメンテーション)」が非常に重要であるためだ。ゼロトラストを実現するには複数のソリューションが必要となるが、そこに欠かせない要素がマイクロセグメンテーションなのである。

次回は、海外と日本のセキュリティガイドラインについて紹介する。