Parrots in captivity seem to enjoy video-chatting with their friends on Messenger

7payの撤退の会見について、その素早い損切りの決断を大局的な損害の極小化という意味で評価する意見をいくつか目にした。同意できる部分もあるが、不正利用の原因をリスト攻撃だと強弁するところなど、どうにも違和感を感じる部分も多い。この違和感は、エンジニアの多くが感じているもののようだが、それは最後まで解消されないまま終わりそうだ。 これについて、「7payの関係者の多くは不正利用の報告をクレーマーに対応する方法論で処理している」と考えると説明しやすいのではないかと思った。 新しい商品やサービスに対して、消費者から多くのクレームが同時に上がったら、無視していいものではない。むしろ、改良のための貴重な情報源として生かすべきだ。そのためには、クレームを分類して、同じような指摘が多く上がっているところから、対応していく。ここまでは、クレーム処理も不正利用報告も同じだろう。 不正利用の被害を分析していく

でも、これは説得の方法はある。 流通業にコンピュータを売り込むことの一番の問題は、製造業と違って、投資という概念がないことだ。本業が日銭と値切りと他社を出し抜くことで成り立っているから、やりにくい相手であるのは間違いない。 ただ、流通業は客の動向には敏感だ。客は結局コスパで動くと思っている。 だから、犯罪者集団も客と同じようにコスパで動くと説得すればいい。実際、セキュリティとは、犯罪者から見て、自社がコスパの悪い対象であると納得させることだ。 安売りと同じ原理で、1円とか2円で売る必要はなくて、他の店より少しでも安くなれば、客はみんなこっちに来る。それと同じように、他のサイトに穴がなくて、こっちに穴があれば、みんなこっちに来る。両方に穴が開いていれば、より簡単な穴の方を狙ってみんなこっちに来る。 価格が99円対100円だった時に、売上が99対100の比率になるのではなく、ほとんどの客が99

7&iは7月5日、外部の情報セキュリティ企業(社名非公表)と連携した「情報セキュリティ対策プロジェクト」を立ち上げ、7payの不正利用に関する調査を開始。その結果、先述の通りリスト型攻撃による被害である可能性が高いとの結論に至ったという。 リスト型攻撃は、その名の通りIDやパスワードの「リスト」の一覧を“総当たり”で入れていくハッキング(攻撃)だ。要するに、悪意のある第三者がリストに基づく7iDのログイン試行を行った結果、不正利用につながったということになる。 7&iグループのデジタル戦略を担うセブン&アイ・ネットメディアの田口広人社長によると、リリース翌日(7月2日)の早朝から数千万回のアタック(試行)があったという。不正利用が確認されている808人についてはログインの試行とエラーの回数の調査も済んでいる一方、その他の「入られてしまった(ログインが成功してしまった)」事例については、セキ

三上洋 @mikamiyoh 4日の7pay会見以降にも80件弱の不正利用があったことが判明 Q:7/4の会見以降の被害について(今日の会見で不透明だったので広報に確認しました) A: 前回の会見以降、7月中旬までの被害は「1日あたりで数件程度、今回発表させて頂いた808という数値に対しては約1割弱あった」

スマートフォン決済のサービス、「7pay」の不正利用を受けて、「セブン&アイ・ホールディングス」は、このサービスを9月末で終了する方針を固めました。 被害を受けたのは先月29日の時点で、およそ800人、金額にして3800万円余りに上ることが確認されています。 この問題をめぐっては、サービスの登録や利用をする際に本人かどうかを段階を踏んで確認する「2段階認証」の仕組みを当初、導入していなかったなど、セキュリティーの甘さが指摘されていました。 こうした中、「セブン&アイ・ホールディングス」は、「7pay」のサービスを9月末で終了する方針を固めました。 今のままサービスを継続するのは困難だと判断したものと見られます。 会社側は1日午後3時から都内で記者会見を開き、不正利用が相次いだ原因やサービス終了という決断に至った背景などについて説明することにしています。 スマホ決済サービス「7pay」の不正

7payは7月30日午後に、全利用者のパスワードをリセットすると発表した。報道によると「(7iDを使う7payの不正利用問題で)パスワードリスト攻撃を受けた可能性が高く、リスクを極小化するため」(広報)と説明しているという。筆者はIdPを運用している立場でしばしば攻撃に直面して数百万人単位のパスワードのリセットを決断した経験があるが、これは奇妙なことだ。 一般にパスワードリスト攻撃を受けている場合では、全利用者のパスワードリセットを行う必要はない。リスト型攻撃が成功した利用者に限ってリセットを行うのが一般的な運用だ。 パスワードをリセットすると多くの利用者が離脱する上に、サポート窓口の負荷が上がるため、数十万人のパスワードをリセットする場合も、時間をかけて反応を見ながら徐々に行う運用が一般的だ。 全利用者のパスワードをリセットする必要があるのは、例えばバグや脆弱性の性質から被害者を特定でき

セブン&アイ・ホールディングスのスマホ決済サービス「7pay(セブンペイ)」で不正アクセス被害が発生し、混乱が生じている。7月4日の記者会見によると、被害者は約900人、被害額は約5500万円に上るという。不正アクセスを招いたセブンペイの脆弱な仕様に加え、記者会見上でセブン・ペイの社長が「2段階認証」を知らないと思われる発言をしたことで、ネット上に経営トップのITリテラシーの低さを嘆く声が広がっている。 *** 経営トップの“デジタル音痴”が命取り 実際、経営トップのITリテラシーが企業の明暗をわける事例はめずらしくない。かつてアメリカに君臨したビデオレンタル界の巨人、ブロックバスターが破綻する過程はその代表例といえるだろう。同社はシリコンバレー発のIT企業ネットフリックスに敗れて破綻するが、最後のトリガーを引いたのは、自らの経営トップの“デジタル音痴”だった。『NETFLIX コンテンツ

セブンイレブンのQR決済「7Pay」がリリース翌日から大規模な不正アクセスの被害を受け、少なくとも約900人が、計約5500万円の被害を受けた。原因は杜撰なIDの設計にあり、被害者はいずれもIDを乗っ取られて、クレジットカードから不正にチャージされた。 自分の設定したIDとパスワードを入力して、どちらも正しい場合にログインできる仕組みは1960年代前半に発明されて以来、今もインターネット上で最も広く利用されている。GAFAはじめYahoo!や楽天といった大手企業が今も使っていることから、十分に安全と思われがちだ。 ところが実際のところ特にここ数年は非常に激しい攻撃に晒されており、血の滲むような努力と不断の改善によって維持されている。利用者は自分が入力したIDとパスワードしか意識しないけれども、その裏では端末環境の特徴やアクセス元のIPアドレスや位置情報、同時に利用している他の端末など、実に

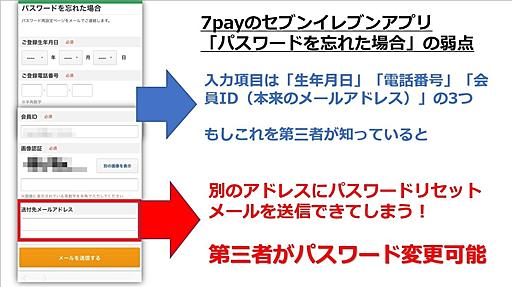

セブンイレブンのスマホ決済「7pay」で、クレジットカード不正利用事件が起きています。まだ原因はハッキリしませんが、仕様に大きな弱点があることがわかりました。 メールアドレス・生年月日・電話番号がわかれば、第三者が7payのセブンイレブンアプリのパスワードを変更できることが判明したのです。 さらにSMS認証など2つ目の認証がないため、第三者が乗っ取ることも可能になります。 7payクレジットカード不正利用が7月3日から発生7月3日早朝から、セブンイレブンの7payでクレジットカード不正利用の被害が出ています。Twitterで複数の人が報告しているもので、3日午前中にはセブンイレブンも注意喚起を出しました。 7payに関する重要なお知らせ(セブンイレブン) クレジットカードからのチャージは止めていますが、決済機能自体は生きています。現時点では原因は発表されていません。 パスワードリスト攻撃(

リリース、障害情報などのサービスのお知らせ

最新の人気エントリーの配信

処理を実行中です

j次のブックマーク

k前のブックマーク

lあとで読む

eコメント一覧を開く

oページを開く