中間CA証明書はCertCentralよりダウンロードしてください。 参考:サーバIDインストール手順 (-----BEGIN CERTIFICATE-----) から (-----END CERTIFICATE-----) までをコピーし、そのままテキストエディタに貼り付けます。 中間CA証明書保存例 貼り付け完了後、中間CA証明書ファイルとして任意のファイル名で保存します。 例: intermediate.crt 保存した中間CA証明書ファイルを設定ファイルで指定します。

タグ

- すべて

- (・ω・)ノ∞ ∞ (14)

- .NET (7)

- 2ch (25)

- AI (53)

- API (26)

- AR (7)

- Adobe (16)

- Ajax (46)

- Amazon (32)

- Atom (8)

- Azure (11)

- CDN (19)

- C言語 (8)

- DOM (7)

- DOUMIN (16)

- DRM (18)

- Deep Learning (9)

- Docker (63)

- EC (48)

- EC2 (7)

- Firefox (45)

- GTD (47)

- Google (273)

- Google Maps (12)

- Google Talk (9)

- HTML (32)

- HTML5 (39)

- IPA (12)

- ISP (7)

- IT (25)

- IoT (38)

- JASRAC (113)

- JSON (8)

- JavaScript (232)

- KSKロールオーバー (23)

- LINE (15)

- MVNO (92)

- Machine Learning (9)

- NTT (7)

- OS (20)

- Oracle (35)

- P2P (13)

- PHP (9)

- PM (105)

- Perl (29)

- RIAJ (7)

- RSS (243)

- Raspberry Pi (24)

- React (7)

- Ruby (27)

- SBM (106)

- SE (92)

- SEO (21)

- SIer (16)

- SNS (32)

- SQL (9)

- TV (74)

- UI (17)

- VR (14)

- Webサービス (374)

- Wi-Fi (53)

- WiMAX (9)

- Windows 10 (8)

- XML (22)

- Yahoo (16)

- YouTube (75)

- algorithm (16)

- amp (8)

- android (163)

- anime (64)

- apache (32)

- apple (9)

- architecture (9)

- au (10)

- aws (129)

- bash (58)

- bind (39)

- blog (293)

- bluetooth (8)

- book (89)

- boot (41)

- browser (27)

- business (21)

- captiveportal (9)

- casb (8)

- catalyst (20)

- centos (10)

- charcode (35)

- chrome (90)

- cisco (9)

- cloud (58)

- cmd (21)

- coffee (120)

- column (90)

- comic (12)

- command (40)

- communication (148)

- computer (22)

- container (8)

- copyright (8)

- covid-19 (170)

- cowparade (10)

- cpu (21)

- css (65)

- cygwin (16)

- dankogai (12)

- db (114)

- deeplearning (14)

- development (15)

- disk (12)

- dns (171)

- dnssec (15)

- docomo (10)

- emulator (9)

- english (19)

- esxi (32)

- event (24)

- evernote (9)

- excel (42)

- extension (12)

- e文書 (16)

- f-06e (9)

- flash (38)

- ftp (8)

- game (167)

- git (39)

- github (30)

- glibc (25)

- gmail (12)

- golang (30)

- gpu (14)

- haiku (44)

- hatena (34)

- hdd (41)

- health (170)

- http (13)

- http2 (14)

- https (24)

- hyper-v (13)

- iOS (15)

- iPod (137)

- iTMS (31)

- ie (22)

- ie11 (8)

- iij (9)

- iijmio (10)

- ime (10)

- infrastructure (40)

- internet (45)

- iphone (36)

- ipv6 (23)

- itunes (54)

- java (44)

- kawahalo (15)

- kvm (10)

- lambda (8)

- ldap (12)

- lifehacks (97)

- linux (379)

- liveusb (10)

- lte (8)

- machinelearning (16)

- mail (65)

- malloc (17)

- management (97)

- map (22)

- markdown (15)

- mastodon (15)

- mbr (9)

- microsoft (61)

- mobile (88)

- money (88)

- mono (100)

- msx (23)

- music (312)

- mysql (50)

- neta (318)

- network (479)

- news (34)

- nexus10 (14)

- nginx (23)

- node.js (15)

- ntp (15)

- office (51)

- office365 (52)

- onedrive (9)

- openldap (12)

- openssl (10)

- oss (24)

- outlook (42)

- owa (13)

- paloalto (17)

- pc (539)

- performance (188)

- picture (48)

- pixiv (11)

- podcasting (139)

- poodle (12)

- postfix (21)

- postgresql (24)

- powerautomate (22)

- powershell (9)

- presentation (9)

- privacy (35)

- procrastinating (8)

- programming (289)

- provider (11)

- proxy (29)

- proxy.pac (9)

- python (38)

- rails (9)

- rdp (12)

- redmine (27)

- regexp (19)

- rfc (14)

- rhel (19)

- rhel7 (18)

- rtm (11)

- rust (8)

- science (17)

- sdcard (19)

- search (34)

- security (680)

- sendmail (13)

- serverless (8)

- sharepoint (20)

- shell (58)

- slack (11)

- smartphone (153)

- snmp (15)

- socks (9)

- solaris (53)

- spam (9)

- spf (9)

- sports (8)

- squid (22)

- ssd (16)

- ssh (28)

- ssl (119)

- storage (47)

- streaming (10)

- subversion (26)

- swift (8)

- systemd (19)

- tcp (22)

- tcpdump (16)

- terminal (15)

- test (39)

- tls (57)

- tool (9)

- twitter (54)

- u30sd (46)

- u938s (13)

- ubuntu (25)

- uefi (8)

- unix (66)

- usb (35)

- vim (12)

- virtualbox (13)

- virtualization (41)

- vlan (9)

- vmware (86)

- vocaloid (10)

- vpn (13)

- vsphere (10)

- vulnerability (11)

- web (134)

- webデザイン (138)

- web制作 (23)

- windows (232)

- windows10 (283)

- windows11 (16)

- windows7 (81)

- windows8 (26)

- wireshark (11)

- wordpress (9)

- wsl (26)

- zabbix (15)

- zenfonemaxprom1 (25)

- あとで読む (36815)

- うつ (29)

- けものフレンズ (44)

- これはひどい (9)

- とりクマ (86)

- のまネコ (11)

- はてな (185)

- はてなスター (17)

- はてなハイク (10)

- はてなブックマーク (37)

- はてなブログ (26)

- はやぶさ (23)

- アニメ (28)

- アフィリエイト (17)

- アプリ (11)

- アルゴリズム (12)

- イラスト (8)

- エネルギー (11)

- エンジニア (11)

- オリンピック (17)

- キャリア (21)

- クラウド (28)

- ゲーム (17)

- コミュニケーション (17)

- サイト運営 (8)

- サーバ構築 (14)

- サービス (8)

- システム構築 (33)

- システム運用 (15)

- システム開発 (9)

- システム障害 (20)

- セキュリティ (110)

- タスク管理 (46)

- テレビ (9)

- デザイン (74)

- トランプ (9)

- ドローン (9)

- ニコニコ動画 (24)

- ネタ (157)

- ネット (10)

- ネットワーク (32)

- パフォーマンス (16)

- ビジネス (15)

- ビジネスモデル (43)

- ブコメしたいだけ (16)

- ブラウザ (35)

- ブラック企業 (11)

- プライバシー (12)

- プレゼンテーション (8)

- プログラミング (244)

- マイナンバー (16)

- マネジメント (8)

- マンション傾斜 (22)

- マーケティング (23)

- メディア (16)

- メモリ管理 (22)

- メルカリ (8)

- メンタルヘルス (54)

- モチベーション (9)

- モヒカン (8)

- ライブドア (23)

- ランサムウェア (10)

- ルーティング (19)

- レシピ (23)

- 不動産 (31)

- 不正アクセス (8)

- 中国 (22)

- 事故 (10)

- 交通 (24)

- 人生 (46)

- 介護 (27)

- 仕事 (219)

- 仮想化 (26)

- 企業 (16)

- 住 (47)

- 保険 (11)

- 個人情報 (37)

- 健康 (51)

- 共謀罪 (57)

- 内臓脂肪 (9)

- 出版 (8)

- 初音ミク (13)

- 労働 (329)

- 動画配信 (99)

- 北朝鮮 (16)

- 北海道 (8)

- 医療 (220)

- 原発 (126)

- 国際 (36)

- 地震 (140)

- 報道 (32)

- 外交 (19)

- 学習 (8)

- 孫ボーダフォン (9)

- 宇宙 (24)

- 安倍晋三 (18)

- 年金 (20)

- 広告 (85)

- 店 (12)

- 心理 (92)

- 恋愛 (14)

- 憲法 (70)

- 戦争 (8)

- 技術 (35)

- 投資 (10)

- 掃除 (13)

- 揉め事 (28)

- 携帯 (90)

- 放送 (38)

- 政治 (770)

- 教育 (77)

- 数学 (30)

- 整理 (10)

- 文字コード (18)

- 断片部 (26)

- 新聞 (22)

- 旅行 (12)

- 日本語 (22)

- 日銀 (15)

- 映画 (13)

- 時間管理 (14)

- 暗号 (16)

- 本 (8)

- 村上ファンド (14)

- 東京電力 (8)

- 東日本大震災 (15)

- 東芝 (27)

- 東証 (13)

- 東電 (11)

- 森友学園 (16)

- 検索 (173)

- 機械学習 (47)

- 歴史 (39)

- 法律 (34)

- 災害 (116)

- 無線LAN (69)

- 熊本地震 (70)

- 物流 (37)

- 特許 (13)

- 犯罪 (37)

- 環境 (21)

- 生活 (30)

- 監視 (12)

- 睡眠 (27)

- 社会 (180)

- 福井総裁 (15)

- 福祉 (13)

- 私的録音録画補償金 (12)

- 科学 (34)

- 秘密保護法 (9)

- 税金 (14)

- 筋トレ (9)

- 組織 (16)

- 経営 (9)

- 経済 (335)

- 結婚 (14)

- 統計 (19)

- 育児 (82)

- 脳 (8)

- 腎臓 (9)

- 腰痛 (37)

- 自動化 (8)

- 自己啓発 (8)

- 著作権 (383)

- 行政 (12)

- 訃報 (17)

- 設計 (9)

- 豊洲市場 (12)

- 賃貸 (8)

- 軍事 (97)

- 通信 (11)

- 運動 (30)

- 運用 (34)

- 銀行 (8)

- 開発 (20)

- 雑学 (33)

- 非モテ (12)

- 音楽配信 (141)

- 食 (140)

- 高木浩光 (8)

- 高血圧 (10)

- 高齢化 (12)

- あとで読む (36815)

- 政治 (770)

- security (680)

- pc (539)

- network (479)

- 著作権 (383)

- linux (379)

- Webサービス (374)

- 経済 (335)

- 労働 (329)

tlsに関するwushiのブックマーク (57)

-

wushi 2024/10/02

wushi 2024/10/02- tls

- ssl

- apache

- openssl

リンク -

デベロッパーツールと Wireshark のキャプチャーを紐づけ - troushoo

デベロッパーツールと Wireshark のキャプチャーを紐づける方法を紹介します。 手順 (Chrome で試しています) 1. Chrome を起動し、「その他のツール」から「デベロッパーツール」を起動します。 2.「ネットワーク」タブに移動し、タイトルの列を右クリックし「接続 ID」にチェックを入れます。 *タイトルが表示されていない場合は、任意のサイトを開き HTTP の接続を実施すると表示されます。 3. 新しいタブで chrome://net-export を開き (Edge の場合は edge://net-export で開けます。)「Start Logging to Disk」をクリックします。 4. ログを保存するために、任意のパスを開きます。 5. Wireshark でパケットキャプチャーを開始します。 6. デベロッパーツールのタブで、キャプチャーしたいアクセスを実

-

【Paloalto】SSL復号化(SSL Forward Proxy)の設定と動作確認 PANOS 10.0.8

設定前の準備 まず、SSL復号化ができているかどうかを確認するため、トラフィックログのフォーマットを変更します。 Monitor > ログ > トラフィックへ移動し、左上にカーソルを当てると、下矢印が表示されるので、クリックします。すると、カラムという文字が表示されますので、復号化にチェックを入れます。 以下のように、復号化のカラムが追加されます。先頭に配置されますので、ドラッグにより好きなところに配置してください。今回は復号化のテストに使用するので、先頭に配置します。 端末からGoogle、Twitter、Youtubeへアクセスしてみます。復号化されていない(no)であることが確認できます。 自己署名ルートCA証明書(Self-Signed Root CA Certificate)作成 今回は、エンタープライズCAによって署名された証明書ではなく、Paloaltoが自己署名した証明書を

-

Palo Alto SSL Decryption - ネットワークエンジニアの備忘録

最近ではSSL Decryption(復号)機能は殆どのUTM/Proxy製品が対応していると思います。Palo Altoの場合、SSL Decryptionに3種類の方式があるため、要件に応じて使い分ける必要があります。 (1) SSL Forward Proxy 一般的なSSL Decryption機能であり、ClientからServer向けのSSL通信上にProxyとして存在します。サーバ証明書をPalo Altoが再署名(発行元、RootCAとして署名)するため、クライアントのWebブラウザにPalo Altoの証明書をインポートしなければなりません。また、TAPモードでは使用出来ません。 #公的証明書をインストールすればクライアントのWebブラウザにインストールしなくてもよいとマニュアルには書いてあるんですが出来ないらしい、、Palo自体に証明書自体入りませんでした。 (2)SS

-

WebサーバのHTTPS化において、SSL/TLS周りの各種設定はどう選択するべきか(2016年度版) - Qiita

WebサーバのHTTPS化において、SSL/TLS周りの各種設定はどう選択するべきか(2016年度版)SecuritySSLHTTPSTLS 公開HTTPSサーバを立てるときに悩む点の一つが、SSL/TLS周りの設定です。 SSL/TLSや暗号周りの知識がないと適切な設定を選ぶのは難しい そもそも設定が何を意味しているのか読み取れない 「推奨される設定」が各種サイトでいくつも、微妙に違うものが紹介されていて、どれが良いのか選べない とりわけ暗号が関連する選択肢は呪文めいていて、専門知識を持たないWebエンジニアにとっては、なかなか難しいものがあると思います。 筆者もSSL/TLSの専門家ではありません。 専門家でないなりに極力信頼できそうなソースや実例を参考にしつつ、まとめました。もともとは自分用調査資料集のような記事です。 すごく長くなってしまいました(若干力尽きている)。 TL;DR

-

RFC 4347 (DTLS) について調べてみた - まどぎわBLOG

AES-CTRの時に出てきたDTLSについて調べてみた。DTLSはRFC4347になっているようなので、それを読んでみた時の各章ごとのメモ(意訳?)です。 RFC 4347 Datagram Transport Layer Security 1. Introduction TLSは広く普及しているけどTCPのような信頼性があるチャンネル上でしか使えない。しかし最近ではSIPやゲームのようにUDPを使うことも多くなってきた。このようなケースでは今一つな選択肢しかない。一つ目はIPsecだが、これは使える用途が限られている。二つ目は自分で作ることだが、セキュリティのことを考えると大変でありTLSのように楽ではない。 そのためdatagramでもTLSのようなものがあるのが望ましい。ここではDTLSというTLSに似せて作ったプロトコルについて記載する。 2. Usage Model カーネルの変

-

SSL (TLS) 対応プロトコルのリスト - Qiita

御社の常時SSL (TLS) への対応はお済みですか。というわけで本稿ではRFCで標準化されているプロトコルのうち、SSL (TLS) に対応済みのものを列挙していきたいと思います。 用語の定義 本稿では、以下の用語を使います。 Implicit TLS (暗黙のTLS) TCPコネクション開始と同時にTLSセッションがいきなり始まる方式です。httpsなどはこれです。平文通信用と暗号通信用に別々のポートを割り当てる必要がありますが、そのぶん低レイテンシーを実現できます。 Explicit TLS (明示的TLS) TCPコネクションが確立すると、最初は平文で通信が始まり、そこからTLSへ移行する方式です。STARTTLSとか、そんな感じのコマンドが用意されているのがこれです。特徴としては、平文通信と暗号通信を同じポートでカバーできます。平文で始まって暗号へ切り替わるという手順を踏む分、レ

-

図解 X.509 証明書 - Qiita

Deleted articles cannot be recovered. Draft of this article would be also deleted. Are you sure you want to delete this article? はじめに X.509 証明書について解説します。(English version is here → "Illustrated X.509 Certificate") ※ この記事は 2020 年 7 月 1 日にオンラインで開催された Authlete 社主催の『OAuth/OIDC 勉強会【クライアント認証編】』の一部を文書化したものです。勉強会の動画は公開しており、X.509 証明書については『#4 X.509 証明書(1)』と『#5 X.509 証明書(2)』で解説しているので、動画解説のほうがお好みであればそちらをご参照くださ

-

Google Chrome で自組織のCAで署名したSSL証明書のサイトにアクセスすると NET::ERR_CERT_COMMON_NAME_INVALID エラーメッセージが表示される (Windows Tips)

Google Chrome で自組織のCAで署名したSSL証明書のサイトにアクセスすると NET::ERR_CERT_COMMON_NAME_INVALID エラーメッセージが表示される - Windows Google Chrome で自組織のCAで署名したSSL証明書のサイトにアクセスすると NET::ERR_CERT_COMMON_NAME_INVALID エラーメッセージが表示される現象について紹介します。 現象の確認 自組織のCAで署名したSSL証明書を利用したWebサイトを作成します。作成したWebサイトにMicrosoft Edgeでアクセスします。Webページが表示されます。 Internet Explorer でアクセスします。こちらも問題なくページが表示されます。 しかし、Google Chromeでアクセスするとエラーになり、下図の画面が表示されます。"NET::ER

-

SSL Certificate Checker - Diagnostic Tool | DigiCert.com

If you are having a problem with your SSL certificate installation, please enter the name of your server. Our installation diagnostics tool will help you locate the problem and verify your SSL Certificate installation.

-

-

[デジサート]サーバIDのライセンスについて

質問 サーバID の必要ライセンス数を教えてください。 回答 サーバID ライセンスの原則 サーバライセンス数は、「コモンネーム(FQDN)x サーバ台数」 となりますが、サーバ台数の数え方については、物理サーバ(WebサーバやSSLアクセラレータ)、仮想サーバ、SSLサービスコンポーネントが含まれます。a,bra. SSLのライセンス数は、前提としてサーバー台数分のライセンス購入が必要です。 構成によりますが、SSLセッションを利用する論理的なSSLサービスコンポーネント毎にサーバ証明書を取得してください。 SSLサービスコンポーネントとは、SSL機能を実際に必要とするWebサーバやネットワーク機器等を指します。 ※物理的にSSLセッションを終端する機器(SSLアクセラレータ等)とは異なる場合がございます。※詳しくは「サーバID 必要ライセンス数の算出方法」を参照してサーバライセンス数を

-

-

TLSについて学んだ - 角待ちは対空

仕事でTLS関連のトラブルがあったが全然基礎知識がなかったので1から学んだ。この記事は特にTLSの仕様を解説したいわけではなくどこを参照してまだかメモっておく。僕が解説するよりそっちを参照したほうが確実。 まずSSLとTLSの違いすらわからないレベルだったのでウィキペディア読んだ。 Transport Layer Security - Wikipedia ウィキペディアがいいのは常に更新されているところで、例えばPOODLE攻撃とか比較的最近のトピックも網羅されている可能性が高い。ウィキペディアで得た知識だけでPOODLE攻撃がわかるかというと微妙だけどインデックスは貼れる。 今回の問題はハンドシェイクに問題があるとわかっていたのでハンドシェイクの詳細が知りたい。ウェブ上の記事だと SSL/TLS(Part.1) (1/3):不正アクセスを防止するSSL/TLS(2) - @IT が一番詳

-

-

SSL/TLSアプライアンス製品の暗号設定方法等の調査報告書 | アーカイブ | IPA 独立行政法人 情報処理推進機構

本ページの情報は2019年4月時点のものです。 2015年5月、独立行政法人情報処理推進機構(以下、「IPA」という。)では、暗号技術評価プロジェクトCRYPTREC の活動を通じ、オンラインショッピング、インターネットバンキング、ネットトレードなどのサービスで使用するSSL (Secure Socket Layer) /TLS (Transport Layer Security) プロトコルの適正な利用促進を目的として、SSL/TLSサーバの構築者や運営者が適切なセキュリティを考慮した暗号設定ができるようにするため、SSL/TLS暗号設定ガイドライン (以下「設定ガイドライン」という。)を公開しました。 その後、一般に販売されているSSL/TLSを利用するアプライアンス製品(以下、SSL/TLSアプライアンス製品という)の設定方法等への要望が多数寄せられたため、SSL/TLSに関してどの

-

-

Microsoft 何を血迷ったのか Windows XP の TLS 1.1 / 1.2 サポートを発表 - Windows 2000 Blog

3rdに引っ越しました。 2010/12/31 以前&2023/1/1 以降の記事を開くと5秒後にリダイレクトされます。 普段の日記は あっち[http://thyrving.livedoor.biz/] こちらには技術関係のちょっとマニアックな記事やニュースを載せます。 Windows2000ネタ中心に毎日更新。 MicrosoftのTLS 1.2サポートに関する発表のフォローアップとして、Windows Embedded POSReady 2009およびWindows Embedded Standard 2009のTLS1.1 / TLS 1.2のサポートが、2017年10月17日現在ダウンロードできるようになりました。 お客様の環境でこれらの新しいプロトコルのサポートに対する強い要求があることを認識してこのサポートを提供しています。 Windows Embedded POSReady

-

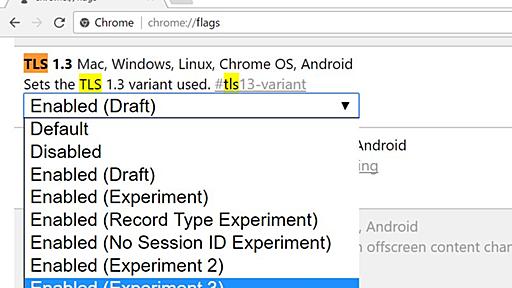

TLS1.3とDC内での復号に関する熱い議論 - ASnoKaze blog

各ブラウザや、OpenSSL・BoringSSLといった暗号ライブラリ、ミドルウェアのTLS1.3対応が進んでおり、実際に通信できるところまで来ている。 標準化としても大詰めを迎えている。 前回のIETFより話題に上がっている、TLS1.3に関するDC内での復号を目的とした議論について、新しく「TLS 1.3 Option for Negotiation of Visibility in the Datacenter」という拡張仕様が出ている。 これが割りと盛り上がっているので簡単に整理する TLS1.3 拡張仕様の話に入る前に、簡単にTLS1.3の現状について触れる。 TLS1.3は、0-RTTハンドシェイクのサポートといったパフォーマンスの改善と、多くのセキュリティ改善が入ったTLSの次期バージョンである。 仕様としても長い間議論されており、draft-21まで出ている。ラストコールま

-

公式Twitter

- @HatenaBookmark

リリース、障害情報などのサービスのお知らせ

- @hatebu

最新の人気エントリーの配信

処理を実行中です

キーボードショートカット一覧

j次のブックマーク

k前のブックマーク

lあとで読む

eコメント一覧を開く

oページを開く