Actividades BBDD

Actividades BBDD

Cargado por

Andrea Hujo BoaCopyright:

Formatos disponibles

Actividades BBDD

Actividades BBDD

Cargado por

Andrea Hujo BoaDerechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Copyright:

Formatos disponibles

Actividades BBDD

Actividades BBDD

Cargado por

Andrea Hujo BoaCopyright:

Formatos disponibles

25/09/2020

Gestión de Bases de Datos

1.2. Bases de datos

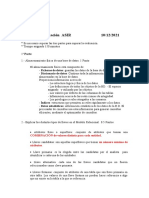

→ Actividad 1.5. Busca en Internet las 10 bases de datos más grandes del mundo.

Anota su nombre y su tamaño, y, en una hoja de cálculo, genera un gráfico que

muestre la comparativa del tamaño de estas bases de datos.

● World Data Centre for Climate - 6 000 Tb

● National Energy Research Scientific computing Center - 2 800 Tb

● AT&T - 323 Tb

● Google - 320 *Tb

● Sprint - 300 Tb

● LexisNexis - 250 Tb

● Youtube - 45 Tb

● Amazon - 42 Tb

● Central Intelligence Agency (CIA) -30* Tb

● Biblioteca del Congreso de los Estados Unidos - 20 Tb

25/09/2020

→ Actividad 1.6. Busca en Internet la biografía de los siguientes personajes, y

comenta su principal contribución a la evolución de las bases de datos:

Edgar Frank Codd - científico informático inglés que creó el modelo relacional de

bases de datos. El modelo relacional, para el modelado y la gestión de bases de

datos, es un modelo de datos basado en la lógica de predicados y en la teoría de

conjuntos. La idea fundamental de este modelo es el uso de relaciones. Estas

relaciones pueden considerarse de forma lógica en conjuntos de datos llamados

tuplas.

Bill Gates - magnate empresarial e informático, cofundador de la empresa de

software “Microsoft” junto con Paul Allen. Más tarde, la empresa Microsoft desarrolló

“Microsoft SQL Server”, un sistema de gestión de base de datos relacional.

Larry Ellison- emprendedor e informático estadounidense. Fue fundador de Oracle

y su director ejecutivo desde 1977 hasta 2015. Oracle es un sistema de gestión de

base de datos de tipo objeto-relacional.

Michael Monty Widenius - Es el autor principal de la versión original de la base de

datos de código abierto MySQL y miembro fundador de la empresa MySQL AB.

Roger Kent Summit - Experto en sistemas de información, fue el fundador de la

compañía de recuperación de información en línea Dialog.

→ Actividad 1.7. Busca en Internet las leyes de Codd para el funcionamiento de

sistemas gestores de bases de datos relaciones y establece una relación entre cada

una de las leyes de Codd y las funciones que proporcionan los SGBD actuales.

● Regla 0: Regla de fundación. Cualquier sistema que se proclame como

relacional, debe ser capaz de gestionar sus bases de datos enteramente

mediante sus capacidades relacionales. El sistema debe ser relacional, base

de datos y administrador de sistema. Ese sistema debe utilizar sus facilidades

relacionales para manejar la base de datos.

Funciones de SGBD asociadas: Permitir a los usuarios almacenar datos, acceder a

ellos y actualizarlos de forma sencilla y con un gran rendimiento, ocultando la

complejidad y las características físicas de los dispositivos de almacenamiento.

Integrar, junto con el sistema operativo, un sistema de seguridad que garantiza el

acceso a la información exclusivamente a aquellos usuarios que dispongan de

autorización.

25/09/2020

● Regla 1: Regla de la información. Toda la información en la base de datos

es representada unidireccionalmente por valores en posiciones de las

columnas dentro de filas de tablas. Toda la información en una base de datos

relacional se representa explícitamente en el nivel Lógico exactamente de

una manera: con valores en tablas.

Funciones de SGBD asociadas: Proporcionan un diccionario de metadatos, que

contiene el esquema de la base de datos, es decir, cómo están estructurados los

datos en tablas, registros y campos, las relaciones entre los datos, usuarios,

permisos, etc. Este diccionario de datos debe ser también accesible de la misma

forma sencilla que es posible acceder al resto de datos.

Garantizan la integridad de los datos, respetando las reglas y restricciones que dicte

el programador de la base de datos. (unidireccionalmente)

● Regla 2: Regla del acceso garantizado. Todos los datos deben ser

accesibles sin ambigüedad. Esta regla es esencialmente una nueva

exposición del requisito fundamental para las llaves primarias. Dice que cada

valor escalar individual en la base de datos debe ser lógicamente

direccionable especificando el nombre de la tabla, la columna que lo contiene

y la llave primaria.

Funciones de SGBD asociadas: Independizan los datos de la aplicación o usuario

que esté utilizándolos, haciendo más fácil su migración a otras plataformas.

Integridad y seguridad de los datos, ya que siempre serán accesibles a través de la

Primary Key.

● Regla 3: Regla del tratamiento sistemático de valores nulos. El sistema

de gestión de base de datos debe permitir que haya campos nulos. Debe

tener una representación de la "información que falta y de la información

inaplicable" que sea sistemática y distinta de todos los valores regulares.

Funciones de SGBD asociadas: Independizan los datos de la aplicación o usuario

que esté utilizándolos, es el sistema el que se encarga de los valores especiales, no

las aplicaciones.

Independencia de las aplicaciones respecto a la representación física de los datos.

Las aplicaciones no trabajarán directamente con los valores nulos.

● Regla 4: Catálogo dinámico en línea basado en el modelo relacional. El

sistema debe soportar un catálogo en línea, el catálogo relacional, que da

acceso a la estructura de la base de datos y que debe ser accesible a los

usuarios autorizados.

25/09/2020

Funciones de SGBD asociadas: Seguridad e integridad de los datos. Conectividad

con el exterior.

● Regla 5: Regla comprensiva del sublenguaje de los datos. El sistema

debe soportar por lo menos un lenguaje relacional que:

Tenga una sintaxis lineal.

Puede ser utilizado de manera interactiva.

Tenga soporte de operaciones de definición de datos, operaciones de

manipulación de datos (actualización así como la recuperación), de control de

la seguridad e integridad y operaciones de administración de transacciones.

Funciones de SGBD asociadas: Accesibilidad simultánea para distintos usuarios

(aplicaciones). Por el soporte de transacciones.

Descripción unificada de datos e independiente de las aplicaciones. Siempre

podremos recurrir a ese lenguaje.

Mecanismos para asegurar la integridad y seguridad de los datos. Siempre

podremos recurrir a ese lenguaje.

● Regla 6: Regla de actualización de vistas. Todas las vistas que son

teóricamente actualizables deben poder ser actualizadas por el sistema.

Funciones de SGBD asociadas: Independencia de las aplicaciones respecto a la

representación física de los datos. Las aplicaciones no deben saber si acceden a

vistas o a tablas reales.

Descripción de vistas parciales de los datos para distintos usuarios. Los usuarios no

deben saber si acceden a vistas.

● Regla 7: Alto nivel de inserción, actualización y borrado. El sistema debe

permitir la manipulación de alto nivel en los datos, es decir, sobre conjuntos

de tuplas. Esto significa que los datos no solo se pueden recuperar de una

base de datos relacional a partir de filas múltiples y/o de tablas múltiples, sino

que también pueden realizarse inserciones, actualización y borrados sobre

varias tuplas y/o tablas al mismo tiempo y no solo sobre registros

individuales.

Funciones de SGBD asociadas: Independencia de las aplicaciones respecto a la

representación física de los datos. Las aplicaciones acceden a los datos mediante

instrucciones que afectan a varios registros.

Accesibilidad simultánea para distintos usuarios (aplicaciones), ya que se

suministran datos al tiempo que se realizan otras operaciones.

25/09/2020

● Regla 8: Independencia física de los datos. Los programas de aplicación y

actividades del terminal permanecen inalterados a nivel lógico aunque

realicen cambios en las representaciones de almacenamiento o métodos de

acceso.

Funciones de SGBD asociadas: Persistencia de los datos. Independientemente de

la representación física de los datos, los datos deben mantenerse.

Independencia de las aplicaciones respecto a la representación física de los datos.

El SGBD se interpone entre las aplicaciones y la representación física de los datos.

Mecanismos para asegurar la integridad y seguridad de los datos. Nadie accede a

los datos físicos si no es pasando por el SGBD.

● Regla 9: Independencia lógicas de los datos. Los programas de aplicación

y actividades del terminal permanecen inalterados a nivel lógico aunque se

realicen cambios a las tablas base que preserven la información. La

independencia de datos lógica es más difícil de lograr que la independencia

física de datos.

Funciones de SGBD asociadas: Persistencia de los datos. Aunque cambie el

esquema lógico, los datos no se deben perder.

● Regla 10: Independencia de la integridad. Las restricciones de integridad

se deben especificar por separado de los programas de aplicación y

almacenarse en la base de datos. Debe ser posible cambiar esas

restricciones sin afectar innecesariamente a las aplicaciones existentes.

Funciones de SGBD asociadas: Integrar toda la información de la organización. La

integridad se almacena en la propia BD.

Descripción unificada de datos e independiente de las aplicaciones. Idem.

Mecanismos para asegurar la integridad y seguridad de los datos. La integridad no

se almacena en las aplicaciones, se almacena en la propia BD

● Regla 11: Independencia de la distribución. La distribución de porciones de

base de datos en distintas localizaciones debe ser invisible a los usuarios de

la base de datos. Los usos existentes deben continuar funcionando con éxito:

cuando una versión distribuida del SGBD se carga por primera vez

cuando los datos existentes se redistribuyen en el sistema.

25/09/2020

Funciones de SGBD asociadas: Independencia de las aplicaciones respecto a la

representación física de los datos. No tienen porqué saber dónde están realmente

los datos.

Mecanismos para asegurar la integridad y seguridad de los datos. Si se hacen

copias de seguridad (BD replicadas) se mejora la seguridad de los datos.

● Regla 12: La regla de la no subversión. Si el sistema proporciona una

interfaz de bajo nivel de registro, aparte de una interfaz relacional, esa

interfaz de bajo nivel no debe permitir su utilización para subvertir el sistema.

Por ejemplo para sortear las reglas de seguridad relacional o las restricciones

de integridad. Esto es debido a que a algunos sistemas no relacionales

previamente existentes se les añadió una interfaz relacional pero, al

mantener la interfaz nativa, seguía existiendo la posibilidad de trabajar no

relacionalmente.

Funciones de SGBD asociadas: Persistencia de los datos. No se van a destruir con

“trucos” o con “chapuzas”.

Mecanismos para asegurar la integridad y seguridad de los datos. Nadie accede a

los datos sin respetar al SGBD.

→ Actividad 1.8. Busca en la Wikipedia el término SQL e indica las revisiones que

ha sufrido el lenguaje a lo largo del tiempo. A continuación, busca el significado del

término SQL Injection e indica por qué un administrador debe protegerse frente a él.

Año Nombre Alias Comentarios

1986 SQL-86 SQL-87 Primera publicación hecha por ANSI. Confirmada

por la Organización Internacional de

Normalización en 1987.

1989 SQL-89 Revisión menor

1992 SQL-92 SQL-2 Revisión mayor

1999 SQL:199 SQL-200 Se agregaron expresiones regulares, consultas

9 0 recursivas (para relaciones jerárquicas), triggers y

algunas características orientadas a objetos.

2003 SQL:200 Introduce algunas características de XML,

3 cambios en las funciones, estandarización del

objeto sequence y de las columnas

autonuméricas.

2005 SQL:200 ISO/IEC 9075-14:2005 Define las maneras en las

8 cuales SQL se puede utilizar conjuntamente con

25/09/2020

XML. Define maneras de importar y guardar datos

XML en una base de datos SQL, manipulándolos

dentro de la base de datos y publicando el XML y

los datos SQL convencionales en forma XML.

Además, proporciona facilidades que permiten a

las aplicaciones integrar dentro de su código SQL

el uso de XQuery, lenguaje de consulta XML

publicado por el W3C (World Wide Web

Consortium) para acceso concurrente a datos

ordinarios SQL y documentos XML.

2008 SQL:201 Permite el uso de la cláusula ORDER BY fuera de

1 las definiciones de los cursores. Incluye los

disparadores del tipo INSTEAD OF. Añade la

sentencia TRUNCATE.

2011 SQL:201 Datos temporales (PERIOD FOR). Mejoras en las

6 funciones de ventana y de la cláusula FETCH.

2016 SQL Permite búsqueda de patrones, funciones de

tabla polimórficas y compatibilidad con los

ficheros JSON.

SQL Injection → es un método de infiltración de código intruso que se vale de una

vulnerabilidad informática presente en una aplicación en el nivel de validación de las

entradas para realizar operaciones sobre una base de datos. El administrador debe

protegerse de este método de infiltración ya que el intruso tendría acceso a los

datos de todos los usuarios.

→ La SQL Injection es la acción mediante la cual un usuario introduce código

malicioso en una declaración SQL mediante una entrada de datos web.

Hay que protegerse de esto porque se podría pedir que se muestre la tabla de

usuarios y contraseñas usando este método.

La forma de protegerse sería usando parámetros SQL (precedidos de @), que

almacenan los datos de entrada y el motor SQL los trata como si fueran el propio

nombre de la columna y no como parte de la sentencia SQL.

También podría gustarte

- Instrucciones Configurar Servicios Web Partes 1 y 2Documento19 páginasInstrucciones Configurar Servicios Web Partes 1 y 2CocobongoAún no hay calificaciones

- 1 Evaluacion ASIR - A - SolucionadoDocumento7 páginas1 Evaluacion ASIR - A - SolucionadoPepe Perez OsloAún no hay calificaciones

- Tema02 Practica01Documento2 páginasTema02 Practica01Angel SanzAún no hay calificaciones

- Protocolos de Administración de Red y Analizadores de Protocolos (Scanners y Sniffers) .Documento7 páginasProtocolos de Administración de Red y Analizadores de Protocolos (Scanners y Sniffers) .Javier MewloCx100% (1)

- Sistemas Operativos - NTICxDocumento10 páginasSistemas Operativos - NTICxJime GomezAún no hay calificaciones

- Ejercicios Tema 3Documento13 páginasEjercicios Tema 3Claudio GonzálezAún no hay calificaciones

- Guia Ejercicios Nivelacion Geometrica Prueba 2 2014Documento2 páginasGuia Ejercicios Nivelacion Geometrica Prueba 2 2014Migueliito Albitho Avila II0% (2)

- Tema 2 - HardwareDocumento13 páginasTema 2 - HardwareMaria Garcia PerezAún no hay calificaciones

- Unidad 1.2 Sistemas de Bases de DatosDocumento20 páginasUnidad 1.2 Sistemas de Bases de DatosAntonioAún no hay calificaciones

- APUNTES Sistemas Informáticos (ONO)Documento20 páginasAPUNTES Sistemas Informáticos (ONO)almarpaAún no hay calificaciones

- Resumen Transmision de DatosDocumento21 páginasResumen Transmision de DatosJuan Manuel DávilaAún no hay calificaciones

- Temario de Instala y Mantiene Redes Lan de Acuerdo A Estándares OficialesDocumento10 páginasTemario de Instala y Mantiene Redes Lan de Acuerdo A Estándares OficialesABI SANAún no hay calificaciones

- Desarrollo de Aplicaciones Mediante Bases de Datos RelacionalesDocumento7 páginasDesarrollo de Aplicaciones Mediante Bases de Datos RelacionalesFernando Morante Peregrina100% (1)

- CAPITULO 2 ForouzanDocumento2 páginasCAPITULO 2 ForouzanSolangeAún no hay calificaciones

- (NTICX) Trabajo Práctico Sobre Redes InformáticasDocumento3 páginas(NTICX) Trabajo Práctico Sobre Redes InformáticasLucianoManuelFernándezAún no hay calificaciones

- Redes de ComputadorasDocumento6 páginasRedes de ComputadorasiorimdamasoAún no hay calificaciones

- (NTICX) Trabajo Práctico Sobre Redes de ComputadorasDocumento3 páginas(NTICX) Trabajo Práctico Sobre Redes de ComputadorasLucianoManuelFernández100% (2)

- Tecnologias WebDocumento2 páginasTecnologias WebDavid BarahonaAún no hay calificaciones

- Componentes de Una Red LANDocumento9 páginasComponentes de Una Red LANJonathan OsorioAún no hay calificaciones

- 1er Parcial Sistemas OperativoDocumento41 páginas1er Parcial Sistemas OperativoPamela MorenoAún no hay calificaciones

- TEMA 1 - 1RO A (Sistemas Operativos)Documento2 páginasTEMA 1 - 1RO A (Sistemas Operativos)marco antonio amapanqui broncanoAún no hay calificaciones

- Fcfs Ejercicios PDFDocumento2 páginasFcfs Ejercicios PDFronni952014Aún no hay calificaciones

- Users: Redes: Dispositivos E InstalaciónDocumento12 páginasUsers: Redes: Dispositivos E InstalaciónRosarioAún no hay calificaciones

- 1.5 Plantilla de La Estrategia Didactica EBC RedesDocumento6 páginas1.5 Plantilla de La Estrategia Didactica EBC Redeskike020Aún no hay calificaciones

- Base de DatosDocumento17 páginasBase de Datosrihete31Aún no hay calificaciones

- Práctico 1Documento3 páginasPráctico 1Paula Quiroga100% (1)

- Unidad 1 - Sistemas InformáticosDocumento61 páginasUnidad 1 - Sistemas InformáticosLibertad figuerasAún no hay calificaciones

- Guia de Estudios Base de DatosDocumento6 páginasGuia de Estudios Base de DatosLuis Fernando Gonzalez GarciaAún no hay calificaciones

- Paginación de Resultados Con PHP y MySQLDocumento48 páginasPaginación de Resultados Con PHP y MySQLFabián Castillo FauneAún no hay calificaciones

- Examen 1Documento2 páginasExamen 1Milagros Vega100% (1)

- Tipos Cable de Red y Categorías de Cables de Red - Apuntesjulio PDFDocumento13 páginasTipos Cable de Red y Categorías de Cables de Red - Apuntesjulio PDFAlexis Lara MenesesAún no hay calificaciones

- Laboratorio de Redes Informáticas - Trabajo Práctico Nº1Documento4 páginasLaboratorio de Redes Informáticas - Trabajo Práctico Nº1Diego LezcanoAún no hay calificaciones

- La Sociedad de La Información y El OrdenadorDocumento13 páginasLa Sociedad de La Información y El OrdenadorSusanaAún no hay calificaciones

- Ensamble ComputadorasDocumento38 páginasEnsamble ComputadorasJulio Cesar Flores ArratiaAún no hay calificaciones

- C06-4b-Estructura Condicional AnidadaDocumento9 páginasC06-4b-Estructura Condicional Anidadapaolo diazAún no hay calificaciones

- Programa Del Módulo Centrales TelefónicasDocumento13 páginasPrograma Del Módulo Centrales TelefónicasAna Angelica Peralta Fajardo100% (1)

- SD SES002 S2 Sistema BinarioDocumento37 páginasSD SES002 S2 Sistema BinarioMiguel CuyaAún no hay calificaciones

- Desarrollo WebDocumento4 páginasDesarrollo WebNacho ChfAún no hay calificaciones

- Test General de Teoría Informática BásicaDocumento5 páginasTest General de Teoría Informática BásicaJose Luis Anton RoldanAún no hay calificaciones

- AET04 Clase 3 Pilas Bloques Una Plataforma de Aprendizaje...Documento12 páginasAET04 Clase 3 Pilas Bloques Una Plataforma de Aprendizaje...nidiasinghAún no hay calificaciones

- 1er Examen Parcial 2Documento2 páginas1er Examen Parcial 2Alcides ArmoaAún no hay calificaciones

- Topologias de RedDocumento9 páginasTopologias de RedDionisio CovaAún no hay calificaciones

- Mapa Mental - Introducción A Los Sistemas InformaticsoDocumento2 páginasMapa Mental - Introducción A Los Sistemas InformaticsoDavid Felipe García OrtizAún no hay calificaciones

- Cuestionario de Hardware de ComputadorasDocumento7 páginasCuestionario de Hardware de ComputadorasfidelledesmaAún no hay calificaciones

- Arboles en C++Documento5 páginasArboles en C++Javier Alejandro Hernández Morán100% (1)

- SECUENCIA DIDACTICA No. 3 Establece La Seguridad Informatica en El Equipo de ComputoDocumento10 páginasSECUENCIA DIDACTICA No. 3 Establece La Seguridad Informatica en El Equipo de ComputoDante AyalaAún no hay calificaciones

- Cuestionario de Arquitectura Del PCDocumento3 páginasCuestionario de Arquitectura Del PCJulio YanapaAún no hay calificaciones

- Unidad 5.0 Planeacion Y Diseño Basico de Una LANDocumento11 páginasUnidad 5.0 Planeacion Y Diseño Basico de Una LANleparkourAún no hay calificaciones

- Diagramas UMLDocumento17 páginasDiagramas UMLPedro Alcides Tande ThompsonAún no hay calificaciones

- Aplicación Web para El Registro de Alumnos Docentes y Notas Del Centro Escolar Canton Santa Anita Del Departamento de MorazanDocumento71 páginasAplicación Web para El Registro de Alumnos Docentes y Notas Del Centro Escolar Canton Santa Anita Del Departamento de MorazanCindy MartinezAún no hay calificaciones

- Practica # 5 RedesDocumento15 páginasPractica # 5 RedesFelipe GuerreroAún no hay calificaciones

- Secuencia Didactica V3 MV S1 PPDocumento11 páginasSecuencia Didactica V3 MV S1 PPRodrigo100% (1)

- Laboratorio de Programacion IIDocumento2 páginasLaboratorio de Programacion IILeopoldo Jose MorenoAún no hay calificaciones

- Gestión de MemoriaDocumento9 páginasGestión de MemoriaJosé Luis García SandovalAún no hay calificaciones

- Preguntas y Respuestas de Bases de Datos PDFDocumento10 páginasPreguntas y Respuestas de Bases de Datos PDFRafa Flores100% (2)

- Test RedesDocumento11 páginasTest RedesArlene SpringAún no hay calificaciones

- Dosier PComputacional 2022-2023Documento21 páginasDosier PComputacional 2022-2023joadelviaAún no hay calificaciones

- Tic 4 EsoDocumento10 páginasTic 4 EsoCezanne1Aún no hay calificaciones

- Actividad 1 - Tercer Parcial Diseña La Red LANDocumento2 páginasActividad 1 - Tercer Parcial Diseña La Red LANPrincipios ProgramacionAún no hay calificaciones

- BASES DE DATOS ApuntesDocumento6 páginasBASES DE DATOS ApuntesThomasAún no hay calificaciones

- UD 1 Reglas de CoddDocumento9 páginasUD 1 Reglas de CoddJose MasAún no hay calificaciones

- Cuestionario Base de Datos IDocumento6 páginasCuestionario Base de Datos IRosember Carrasco SumoyaAún no hay calificaciones

- Trabajo 2Documento6 páginasTrabajo 2Ernesto BahamondeAún no hay calificaciones

- Chamado 2-Desafio Da Capacitação - Conceitual ConfiguradorDocumento30 páginasChamado 2-Desafio Da Capacitação - Conceitual Configuradorrpa1teraAún no hay calificaciones

- 2.2 Diagramas-De-ProcesosDocumento21 páginas2.2 Diagramas-De-ProcesosANGIE MARCELA ARIAS ROBLESAún no hay calificaciones

- Clase SQL - Analisis de DatosDocumento106 páginasClase SQL - Analisis de DatosIan SepulvedaAún no hay calificaciones

- Indice DinamicoDocumento3 páginasIndice DinamicoMiguel Angel PeñaAún no hay calificaciones

- Oracle 1Documento89 páginasOracle 1Eros Damian100% (1)

- Emmanuel - Millan - Herramientas Basicas de La CalidadDocumento8 páginasEmmanuel - Millan - Herramientas Basicas de La CalidadEmmanuel Millan100% (2)

- Mejoras PDFDocumento102 páginasMejoras PDFTony HerediaAún no hay calificaciones

- RCCAA2Documento15 páginasRCCAA2vodecisAún no hay calificaciones

- Texto ExpositivoDocumento9 páginasTexto Expositivosaavedracardozaadriana01Aún no hay calificaciones

- TesaurosDocumento11 páginasTesaurossrdiegoAún no hay calificaciones

- Breviarium SeraphixcumDocumento1622 páginasBreviarium SeraphixcumAlexCastilloAún no hay calificaciones

- Actividad 1 InfografiaDocumento2 páginasActividad 1 InfografiaLorena OrtizAún no hay calificaciones

- Directiva General #001-2022-PRODUCEDocumento32 páginasDirectiva General #001-2022-PRODUCEjhensssAún no hay calificaciones

- Dispositivos ExternosDocumento11 páginasDispositivos ExternosNatalia May JiménezAún no hay calificaciones

- Bases de DatosDocumento30 páginasBases de DatosSea Lo Quesea Pero ChevereAún no hay calificaciones

- Administración de Bases de Datos Actividad 2Documento7 páginasAdministración de Bases de Datos Actividad 2Cristhian IslasAún no hay calificaciones

- A1 DbaDocumento7 páginasA1 DbadanielAún no hay calificaciones

- Tarea 7Documento4 páginasTarea 7Aldair Gutiérrez GutiérrezAún no hay calificaciones

- Anexo 4 - Formato - Entrega - Tarea4 HerramientasDocumento7 páginasAnexo 4 - Formato - Entrega - Tarea4 HerramientasEstefania BenavidesAún no hay calificaciones

- Alejandro-Evidencia GA6-220501096-AA2-EV02Documento9 páginasAlejandro-Evidencia GA6-220501096-AA2-EV02alejandrortiz30Aún no hay calificaciones

- Minería de Datos y KDD - InvestigacionDocumento3 páginasMinería de Datos y KDD - InvestigacionAlejandraAún no hay calificaciones

- Actualización de Información Mediante Lenguaje SQL: Forma BásicaDocumento5 páginasActualización de Información Mediante Lenguaje SQL: Forma BásicaKiratsukiiAún no hay calificaciones

- Foro Tematico Bases de DatosDocumento2 páginasForo Tematico Bases de DatosAlejandro Sanchez100% (1)

- Sílabo de Base de DatosDocumento7 páginasSílabo de Base de DatosJavier Calli OlveaAún no hay calificaciones

- Diagrama de Flujo de DatosEJERCICIOS2014IDocumento11 páginasDiagrama de Flujo de DatosEJERCICIOS2014Imentor01Aún no hay calificaciones

- Manual Del UsuarioDocumento162 páginasManual Del UsuarioFrancisco GomezAún no hay calificaciones

- Ansi SQLDocumento37 páginasAnsi SQLalgio79100% (1)