Nse4 Lab09

Nse4 Lab09

Cargado por

javier pomaCopyright:

Formatos disponibles

Nse4 Lab09

Nse4 Lab09

Cargado por

javier pomaDescripción original:

Título original

Derechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Copyright:

Formatos disponibles

Nse4 Lab09

Nse4 Lab09

Cargado por

javier pomaCopyright:

Formatos disponibles

Laboratorio No.

9

Operaciones con Control de Aplicaciones

PROCEDIMIENTO

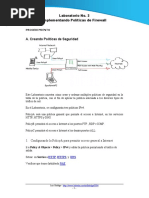

A. Realizaremos el uso de la capacidad de bloqueo de paginas

web y aplicaciones reconocidas mediante el filtro del control

de aplicaciones (Application Control).

1024 Mb

ROUTER VMNET0 port1 FW

port2

512 Mb WIN-XP

Lan

VMNET1

rdp tcp3389

ftp tcp20/21

En este caso para medir el funcionamiento de nuestro control de

aplicaciones, utilizaremos el uso del perfil del control de aplicaciones,

en donde podremos evidenciar el bloqueo al momento de accesar a

recursos HTTP/HTTPS. Dependiendo el caso haremos uso de nuestro

certificado de inspección a profunidad. Para este laboratorio requerimos

de los siguiente elementos:

- Firewall FortiGate

- Estacion cliente WinXP

Configure las interfaces WAN (port1) y LAN (port2), recuerde el valor

de su red en base a su código (si no lo tiene consulte con el instructor)

Interface: port1 (WAN) Interface: port2 (LAN)

IP: Cada participante IP: 10.1X.1X.1/24

Mask: Cada participante Mask: 255.255.255.0

DHCP: Rango 100-150

Luis Hidalgo - https://www.linkedin.com/in/lhidalgo0204/

-1-

Para fines de verificación de los modulos anteriores, configure un NAT

para que pueda accesar mediante RDP y pueda realizar las operaciones

correspondientes con el uso de certificados.

1- Configure objeto VIP (NAT) de acuerdo a los siguientes

detalles:

1.1- Creacion de objeto VIP con el nombre “CLIENTEXP”

1.2- La interface a utilizar será el puerto WAN (port1), utilice la

siguiente dirección IP libre de su red.

1.3- Establezca como dirección externa, la IP WAN de su Firewall

1.4- Establezca como dirección interna, la IP de su Cliente XP

1.5- Habilite la opción port-forwarding

1.6- Seleccione el puerto 3389 como externo

1.7- Seleccione el puerto 3389 como interno

2- Cree la política de seguridad que permita el acceso al objeto

VIP:

2.1- Cree la política que permita el acceso al objeto VIP con el

nombre “CLIENTEXP”

2.2- La política tendrá que ser de WAN LAN

2.3- Habilite el origen a todos (all)

2.4- Habilite el destino al objeto VIP creado “CLIENTEXP”

2.5- Que se ejecute siembre (Always)

2.6- Habilite el servicio RDP

2.7- Habilite la acción ACCEPT

2.8- Desactive la opción de NAT

2.9- Habilite el registro de toda la actividad (All Sessions)

Para un adecuado manejo de la estación cliente, desde su PC real

conectese por RDP al objeto VIP recientemente creado.

Desde esta sesión RDP se realizaran las operaciones de filtrado web que

se evidenciaran en el cliente WINXP.

Procederemos a crear un filtro web con el nombre WF01, el cual no

deberá tener activado el filtrado basado en categorías.

Luis Hidalgo - https://www.linkedin.com/in/lhidalgo0204/

-2-

3- Creacion de perfil de Control de aplicaciones APP01

3.1- Dirijase a la opción Security Profiles + Application Control y

presione el botón Create New:

3.2- Cree un App Control con el nombre APP01, con las siguientes

opciones, asegurese bloquear las aplicaciones que se muestran

en el siguiente grafico:

Luis Hidalgo - https://www.linkedin.com/in/lhidalgo0204/

-3-

En el mismo perfil, ubique la opción Application and Filter

Overrides y presione el botón + Create

Para finalizar la creación de Override, presione el botón OK.

Y para guardar todos los cambios del perfil APP01, presione

el botón Apply.

Luis Hidalgo - https://www.linkedin.com/in/lhidalgo0204/

-4-

4- Utilizacion del perfil del control de aplicaciones (App Control)

APP01 en la política de salida hacia Internet

4.1- Dirijase a la opción Policy & Objects + IPv4 Policy y ubique

la política con el nombre Salida (la que realizo en la

laboratorio anterior).

4.2- Edite la política seleccionada y dentro del ámbito Security

Profiles, seleccione el modulo Web Filter WF01.

Habilite el uso del certificado de inspección: “certificate-

inspection”

Para guardar los cambios presione el botón OK en la política.

Luis Hidalgo - https://www.linkedin.com/in/lhidalgo0204/

-5-

4.3- Desde la PC WINXP, abra el software browser Firefox y

navegue a los siguientes sitios URL:

http://www.youtube.com/

http://vimeo.com/

http://www.hi5.com/

http://www.facebook.com/

Asegurese de colocar http:// y no https://

Que le aparece como resultado?, por que?

Luis Hidalgo - https://www.linkedin.com/in/lhidalgo0204/

-6-

Como ha notado, las aplicaciones anteriormente indicadas han

sido bloqueadas por el control de aplicaciones.

Si se de cuenta no hemos utilizado el servicio de Web Filter

para esta operación.

Luis Hidalgo - https://www.linkedin.com/in/lhidalgo0204/

-7-

Dirijase a evidenciar los eventos de seguridad generados con

el control de aplicaciones configurado a la siguiente opción:

Log & Report + Application Control:

Observe los eventos que han sido bloqueados.

4.4- Ahora verifiquemos acceso a la aplicación Youtube pero por el

canal de HTTPS, ingrese al siguiente enlace URL:

https://www.youtube.com/

Le muestra el contenido?

Luis Hidalgo - https://www.linkedin.com/in/lhidalgo0204/

-8-

Ahora ingrese a este otro enlace:

https://www.youtube.com/watch?v=UXG3dx7jE4I

Le muestra contenido?

Que aparecen en el registro de eventos del control de

aplicaciones:

Intente el ingreso a los siguientes enlaces URL:

https://www.facebook.com/

https://secure.hi5.com/

https://open.spotify.com/

Si se da cuenta en algunos instantes se visualiza algo y en

otras no.

Luis Hidalgo - https://www.linkedin.com/in/lhidalgo0204/

-9-

4.5- Utilice el certicado “deep-inspection” en la política de

navegación:

Ahora ingrese a los siguientes sitios URL, asegurese de

colocar HTTPS:

https://www.facebook.com/

https://open.spotify.com/

Luis Hidalgo - https://www.linkedin.com/in/lhidalgo0204/

- 10 -

Analice los eventos de seguridad generados:

Luis Hidalgo - https://www.linkedin.com/in/lhidalgo0204/

- 11 -

Ingrese al siguiente sitio: https://fortiguard.com/appcontrol

Ingrese la palabra: youtube

Aguarde hasta que aparezca el resultado y notara las

aplicaciones que la referencian.

4.6- Para mejorar el nivel de inspección se puede utilizar el

certificado de inspección profunda.

Luis Hidalgo - https://www.linkedin.com/in/lhidalgo0204/

- 12 -

También podría gustarte

- T2 TERMODINAMICA-fDocumento5 páginasT2 TERMODINAMICA-fDaniel Marcelo Velasquez100% (2)

- Guia de Electrónica y Arduino para Jóvenes y AdultosDocumento104 páginasGuia de Electrónica y Arduino para Jóvenes y AdultosJoseph Jason Quispe Julcamoro100% (3)

- RTR 200 4v Fi-4t Nafta - User-ManualDocumento121 páginasRTR 200 4v Fi-4t Nafta - User-ManualVentas Moto Boedo100% (1)

- SI Tarea07Documento22 páginasSI Tarea07Sandra MarreroAún no hay calificaciones

- App Secutech+Documento1 páginaApp Secutech+LeninCuencaAún no hay calificaciones

- PRTG Network Monitor User ManualDocumento30 páginasPRTG Network Monitor User ManualValeriaSuárezAún no hay calificaciones

- Nse4 Lab08Documento8 páginasNse4 Lab08javier pomaAún no hay calificaciones

- NSE4-Lab 7Documento18 páginasNSE4-Lab 7cesar noaAún no hay calificaciones

- Nse4 Lab07Documento18 páginasNse4 Lab07javier pomaAún no hay calificaciones

- NSE4-Lab 12Documento11 páginasNSE4-Lab 12cesar noaAún no hay calificaciones

- Laboratorio de Implementación de Políticas Usando NAT (SNAT y DNAT)Documento9 páginasLaboratorio de Implementación de Políticas Usando NAT (SNAT y DNAT)zrodownAún no hay calificaciones

- Tabla 3 - Distribución F de Fisher-1Documento14 páginasTabla 3 - Distribución F de Fisher-1Liz Estefani Condori CamposAún no hay calificaciones

- Guía de Instalación MicroticDocumento10 páginasGuía de Instalación MicroticArturo ValenciaAún no hay calificaciones

- Lab 01Documento19 páginasLab 01Sheyson Sanchez SuarezAún no hay calificaciones

- Actividad 01 Endpoint DLPDocumento3 páginasActividad 01 Endpoint DLPivan jose guillermo benedetti romeroAún no hay calificaciones

- CloudLamb_NSE4_LAB002Documento17 páginasCloudLamb_NSE4_LAB002fabianAún no hay calificaciones

- Guia Conexion VPN TigoDocumento4 páginasGuia Conexion VPN TigoLuisa GonzalezAún no hay calificaciones

- Manual de Configuracion VPN-V3Documento6 páginasManual de Configuracion VPN-V3Gustavo MolinaAún no hay calificaciones

- Lab 02Documento32 páginasLab 02Sheyson Sanchez SuarezAún no hay calificaciones

- Home Office A Través de VPN - Operacion Claro Medellin - CaliDocumento23 páginasHome Office A Través de VPN - Operacion Claro Medellin - CaliJosee Daviid RiosAún no hay calificaciones

- Guia Basica AninimusDocumento5 páginasGuia Basica AninimuskelvioAún no hay calificaciones

- Actividad Modulo 02Documento7 páginasActividad Modulo 02Cristhian F ObregosoAún no hay calificaciones

- How Do I Block PsiphonDocumento6 páginasHow Do I Block PsiphonDarik CruzAún no hay calificaciones

- Lab 03-04Documento9 páginasLab 03-04Sheyson Sanchez SuarezAún no hay calificaciones

- Cómo Configurar Su Propia Zona Internet Con Enrutadores MIKROTIKDocumento31 páginasCómo Configurar Su Propia Zona Internet Con Enrutadores MIKROTIKNaolsSloan100% (1)

- Cinco Cortafuegos o Firewall PDFDocumento45 páginasCinco Cortafuegos o Firewall PDFpuertalabsAún no hay calificaciones

- Guia Trabajo en equipo C5Documento19 páginasGuia Trabajo en equipo C5Luis Gálvez GonzálezAún no hay calificaciones

- Configuracion VSCG-APs vr2Documento16 páginasConfiguracion VSCG-APs vr2CristianKmiloPiedrahitaAún no hay calificaciones

- Implementacion de WEebRTC y FOPDocumento7 páginasImplementacion de WEebRTC y FOPJONATHAN ESTEBAN COFRE AVENDANOAún no hay calificaciones

- Manual de Comisionamiento V2 - Telefonica@123 PDFDocumento16 páginasManual de Comisionamiento V2 - Telefonica@123 PDFJoseLuisMoralesInoñanAún no hay calificaciones

- Manual de Comisionamiento V2 - Telefonica@123Documento16 páginasManual de Comisionamiento V2 - Telefonica@123JoseLuisMoralesInoñanAún no hay calificaciones

- DavidMotta Tarea4Documento15 páginasDavidMotta Tarea4David MttsAún no hay calificaciones

- Laboratorio SSL Cuellar Ventura EsttywardDocumento15 páginasLaboratorio SSL Cuellar Ventura EsttywardEsttyward Briaam Cuellar VenturaAún no hay calificaciones

- Modernizacion Guia Comisionamiento 20211102Documento29 páginasModernizacion Guia Comisionamiento 20211102Jose Huaman SánchezAún no hay calificaciones

- Paso6 Tema5 DiegoRodriguezDocumento16 páginasPaso6 Tema5 DiegoRodriguezJorge RodriguezAún no hay calificaciones

- Cómo Configurar Un Hotspot Con MikroTik y RouterOSDocumento15 páginasCómo Configurar Un Hotspot Con MikroTik y RouterOSDarwin CastroAún no hay calificaciones

- Manual de Comisionamiento - NewDocumento20 páginasManual de Comisionamiento - NewEdwin Espinal Flores100% (1)

- Visualizar DVR HikvisionDocumento33 páginasVisualizar DVR HikvisionNaolsSloan100% (1)

- VNRT - Manual de Acceso para El UsuarioDocumento6 páginasVNRT - Manual de Acceso para El UsuarioALDAIR ALEXANDER UBILLUZ BASTIDASAún no hay calificaciones

- Informe de Practicas - Natalí VelasquezDocumento22 páginasInforme de Practicas - Natalí VelasquezOzzy NatalíAún no hay calificaciones

- Hardening y Estandar de ServidoresDocumento7 páginasHardening y Estandar de ServidoresByron DelgadoAún no hay calificaciones

- Auditoría UMG ChiquimulaDocumento43 páginasAuditoría UMG ChiquimulafaitopediaAún no hay calificaciones

- Manual de Comisionamiento V3 TDP ProjectDocumento26 páginasManual de Comisionamiento V3 TDP ProjectJosephAún no hay calificaciones

- Proyecto Seguridad Informática 3-2024Documento5 páginasProyecto Seguridad Informática 3-2024cindygisspamAún no hay calificaciones

- Procedimiento de Instalacion para Cisco VPN AnyConnectDocumento15 páginasProcedimiento de Instalacion para Cisco VPN AnyConnectS m7Aún no hay calificaciones

- Comanda Pic A Traves de InternetDocumento26 páginasComanda Pic A Traves de InternetOscar Diaz100% (1)

- Curso Palo AltoDocumento10 páginasCurso Palo AltoRodrigoAún no hay calificaciones

- Fase 4 Laboratorio 2Documento20 páginasFase 4 Laboratorio 2ALEJANDRO ACOSTAAún no hay calificaciones

- Cómo Averiguar Qué Aplicación Está Usando Un Puerto en Windows y Linux Proyecto AjpdSoft PDFDocumento6 páginasCómo Averiguar Qué Aplicación Está Usando Un Puerto en Windows y Linux Proyecto AjpdSoft PDFarcg89Aún no hay calificaciones

- Wuolah Free SI07TareaDocumento18 páginasWuolah Free SI07TareaYaiza RodriguezAún no hay calificaciones

- Manual Finalcaja SapDocumento33 páginasManual Finalcaja SapJulio Radahelly salinasAún no hay calificaciones

- Smoothwall ProfesionalDocumento10 páginasSmoothwall ProfesionalagnusdarkAún no hay calificaciones

- Laboratorio VPN SSL Esttyward CuellarDocumento14 páginasLaboratorio VPN SSL Esttyward CuellarEsttyward Briaam Cuellar VenturaAún no hay calificaciones

- Anb, Adolfo Tsmec m2s2 1p Act5Documento7 páginasAnb, Adolfo Tsmec m2s2 1p Act5Miriam Leon Alvarado100% (1)

- Laboratorio Administración de Redes Con SNMP-TELEMETRIADocumento27 páginasLaboratorio Administración de Redes Con SNMP-TELEMETRIAYeimar PalaciosmaturanaAún no hay calificaciones

- Instalación de HandyCache Paralelo A MikrotikDocumento4 páginasInstalación de HandyCache Paralelo A MikrotikMarcos JaimesAún no hay calificaciones

- Guia de Instalacion Cliente VPN SilogDocumento12 páginasGuia de Instalacion Cliente VPN SilogDaniel Fernando Guerrero SalazarAún no hay calificaciones

- Paso A Paso Solicitud Configuración VPN PDFDocumento8 páginasPaso A Paso Solicitud Configuración VPN PDFIsmaelAún no hay calificaciones

- UF1272 - Administración y auditoría de los servicios webDe EverandUF1272 - Administración y auditoría de los servicios webAún no hay calificaciones

- UF1271 - Instalación y configuración del software de servidor webDe EverandUF1271 - Instalación y configuración del software de servidor webAún no hay calificaciones

- Instalación y configuración del software de servidor web. IFCT0509De EverandInstalación y configuración del software de servidor web. IFCT0509Aún no hay calificaciones

- Pruebas de funcionalidades y optimización de páginas web. IFCD0110De EverandPruebas de funcionalidades y optimización de páginas web. IFCD0110Aún no hay calificaciones

- (P-Mcda-02) Procedimiento Trabajo Cambio Revestimiento Sag TeckDocumento28 páginas(P-Mcda-02) Procedimiento Trabajo Cambio Revestimiento Sag Teckvictor araya100% (1)

- Introducción A CypeCadDocumento4 páginasIntroducción A CypeCadCATO JABAAún no hay calificaciones

- Bloque Temático 2Documento6 páginasBloque Temático 2FranciscoAún no hay calificaciones

- Street Canyon Cañón Urbano o de Calle.Documento2 páginasStreet Canyon Cañón Urbano o de Calle.Joel T. MoyanoAún no hay calificaciones

- Project Management Professional - 150hrsDocumento10 páginasProject Management Professional - 150hrsAlfredo DuranAún no hay calificaciones

- Analisis Costo Volumen UtilidadDocumento6 páginasAnalisis Costo Volumen UtilidadWilliam GualdronAún no hay calificaciones

- 1 - DOP - Diapositivas Planificación Agregada 20-21 ALUMNOSDocumento8 páginas1 - DOP - Diapositivas Planificación Agregada 20-21 ALUMNOSJenny .Aún no hay calificaciones

- Propuesta de Mejora en Estación de TrabajoDocumento6 páginasPropuesta de Mejora en Estación de TrabajoAdrian MoralesAún no hay calificaciones

- PDFDocumento145 páginasPDFAntonio Marta HoneymoonAún no hay calificaciones

- Baxtran Manual Usuario Balanza SsDocumento5 páginasBaxtran Manual Usuario Balanza SsMepejes CV VasquezAún no hay calificaciones

- Informe 1Documento4 páginasInforme 1Milena2309Aún no hay calificaciones

- Taller Capitulo 1 AdministracionDocumento6 páginasTaller Capitulo 1 AdministracionJulian Sanchez Camacho0% (1)

- MotoresMUMPowertech8 1lIJDADocumento92 páginasMotoresMUMPowertech8 1lIJDAjaime.bolivar.acostaAún no hay calificaciones

- Informe de SextingDocumento5 páginasInforme de SextingMariadelrosario Hetze100% (1)

- Flight Director SystemsDocumento6 páginasFlight Director Systemsjefte.graciaAún no hay calificaciones

- Practicas de Hidraulica NuevoDocumento11 páginasPracticas de Hidraulica NuevoKevin Ituarte VallesAún no hay calificaciones

- Algoritmo GRASP para Cortes de Guillotina: ResumenDocumento8 páginasAlgoritmo GRASP para Cortes de Guillotina: ResumenMercy RoqueAún no hay calificaciones

- Itoru? On X Peña He Encontrado 4 Comics de Zerocalcare en Castellano y Como Ha Sido Un Coñazo Conseguirlos Os Los Dejo en UnDocumento1 páginaItoru? On X Peña He Encontrado 4 Comics de Zerocalcare en Castellano y Como Ha Sido Un Coñazo Conseguirlos Os Los Dejo en Unluciano.gaite.esAún no hay calificaciones

- CIRCULAR 09 - Inicio Facturación Marzo 2023Documento2 páginasCIRCULAR 09 - Inicio Facturación Marzo 2023Chicoflako MartínAún no hay calificaciones

- Tutorial Funciones ArduinoDocumento14 páginasTutorial Funciones ArduinoJuan SegoviaAún no hay calificaciones

- Informe Labo 1 (Fundición en Molde de Arena)Documento11 páginasInforme Labo 1 (Fundición en Molde de Arena)vladimir quispe condoriAún no hay calificaciones

- Líneas de Conducción-ResumenDocumento22 páginasLíneas de Conducción-Resumenroberto barahonaAún no hay calificaciones

- Tumbaico DelacruzDocumento2 páginasTumbaico DelacruzAlexander ZamoraAún no hay calificaciones

- Caracteristicas y Beneficios ALTAIR 4X MSHADocumento1 páginaCaracteristicas y Beneficios ALTAIR 4X MSHATano CAún no hay calificaciones

- Sesion 5Documento38 páginasSesion 5Eli HaredAún no hay calificaciones

- Plan de AuditoriaDocumento2 páginasPlan de AuditoriaLaura Sanchez100% (1)

- Manual Del Usuario L5290Documento341 páginasManual Del Usuario L5290dannAún no hay calificaciones