Gestão integrada gsidsicabin 24jun2016

- 1. 1o Workshop de Tecnologias para Proteção de Informações Sigilosas Gestão Integrada de Ativos para Proteção de Informações Sigilosas Nilson Vianna | CEO Smartcyber nilson.vianna@modulo.com Fernando Nery | Sócio Fundador fnery@modulo.com Gestão Integrada

- 2. Empresas S e g u r a n ç a

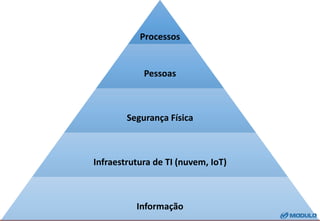

- 3. Processos Pessoas Segurança Física Infraestrutura de TI (nuvem, IoT) Informação

- 4. Risco é o Efeito da Incerteza nos Objetivos ISO 31000

- 6. GRC no Governo Federal

- 7. GRC no Governo Federal Gestão da Incerteza Integração da Cibernética com a Atividade-fim

- 8. Integração Visão Situacional Decisão Gestão Integrada Ativos Heterogêneos Integração da Cibernética com a Área-Fim

- 9. Sistemas, Banco de Dados e Big Data Telefone e Rádio Mensage m Instantâne a e SMS APPs Redes Sociais email Relatórios Dados Abertos Gestão Integrada Alarmes, Câmeras, GPS, Sensores, RFID, NFC, IoT

- 10. Alguns Casos

- 14. Automatização de Logística e Segurança Vídeo Módulo

- 15. Colaboração, Integração e Monitoramento

- 16. Gestão Integrada de Ativos 1. Inventariar os Ativos Heterogêneos 2. Analisar a Segurança 3. Gerenciar Riscos

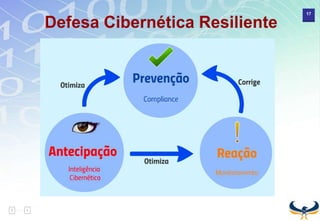

- 17. 17

- 20. Proteção da informação sigilosa • Inventário e classificação • Proteção física • Proteção da informação digital – Armazenamento e DLP (Data Loss Prevention) – Processamento e memória – Tráfego – Nuvem – Mobile – Backup 01/07/2016 20

- 22. Armazenamento e DLP 01/07/2016 22 • Criptografia com Escrow • Discos • Servidores • Pendrives • Algoritmos • DLP – Controles de cópias, leituras, impressões, anexos, expiração, localidade etc.

- 23. Processamento e memória 01/07/2016 23 • Chipset da placa mãe • Memória RAM – Forense • Processadores de última geração (Ex. Intel SGX) – Enclaves de processamento criptografado

- 24. Tráfego 01/07/2016 24 • VPN e SSL • Autenticação em 02 fatores • Certificados digitais (ICP-Brasil) • Email !!! • Chat • Voz (VoIP) e • Video Conferência

- 25. Nuvem 01/07/2016 25 • Decreto 8.135/13 • Localização dos Data center • Criptografia para Nuvem • Compartilhamento de arquivos

- 26. Mobile 01/07/2016 26 • Android x IOS • Dual personas • Volumes criptografados • App confiáveis • MDM • Wipe remoto

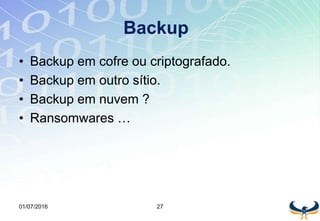

- 27. Backup 01/07/2016 27 • Backup em cofre ou criptografado. • Backup em outro sítio. • Backup em nuvem ? • Ransomwares …

- 28. TOP 20 Critical Controls • 2008 – NSA + DoD demandam ... • 2009 - Criado e Adotado pelo US DoS • Reduziu em 1 ano 88% das vulnerabilidades • Recomendado em 2016 pelo Governo da CA – ”The 20 controls in the Center for Internet Security’s Critical Security Controls identify a minimum level of information security that all organizations that collect or maintain personal information should meet. The failure to implement all the Controls that apply to an organization’s environment constitutes a lack of reasonable security. ” – https://oag.ca.gov/breachreport2016 01/07/2016 28

- 29. Princípios • Offense informs defense – Inteligência Cibernética • Prioritization: – Investimento com grande redução de risco • Metrics: – Indicadores com leitura executiva • Continuous diagnostics and mitigation: – Testar e validar os controles • Automation: – Otimiza o tempo de reação

- 30. Comece pelos 5 primeiros CSC

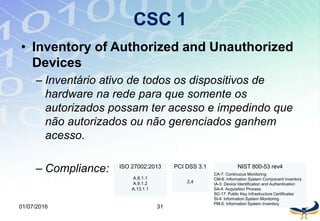

- 31. CSC 1 • Inventory of Authorized and Unauthorized Devices – Inventário ativo de todos os dispositivos de hardware na rede para que somente os autorizados possam ter acesso e impedindo que não autorizados ou não gerenciados ganhem acesso. – Compliance: 01/07/2016 31 ISO 27002:2013 A.8.1.1 A.9.1.2 A.13.1.1 PCI DSS 3.1 2,4 NIST 800-53 rev4 CA-7: Continuous Monitoring CM-8: Information System Component Inventory IA-3: Device Identification and Authentication SA-4: Acquisition Process SC-17: Public Key Infrastructure Certificates SI-4: Information System Monitoring PM-5: Information System Inventory

- 32. CSC 2 • Inventory of Authorized and Unauthorized Software – Inventário ativo de todos os softwares, a fim de somente permitir a instalação e execução daqueles autorizados e gerenciados. – Compliance: 01/07/2016 32 ISO 27002:2013 A.12.5.1 A.12.6.2 DHS CDM Program HWAM: Hardware Asset Management SWAM: Software Asset Management

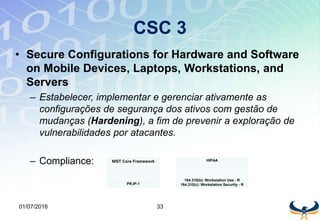

- 33. CSC 3 • Secure Configurations for Hardware and Software on Mobile Devices, Laptops, Workstations, and Servers – Estabelecer, implementar e gerenciar ativamente as configurações de segurança dos ativos com gestão de mudanças (Hardening), a fim de prevenir a exploração de vulnerabilidades por atacantes. – Compliance: 01/07/2016 33 NIST Core Framework PR.IP-1 HIPAA 164.310(b): Workstation Use - R 164.310(c): Workstation Security - R

- 34. CSC 4 • Continuous Vulnerability Assessment and Remediation – Continuamente varrer, avaliar e tomar medidas remediadoras, a fim de identificar as vulnerabilidades, corrigir e minimizar a janela de oportunidade atacantes. – Compliance: 01/07/2016 34 PCI DSS 3.1 6.1 6.2 11.2 UK Cyber Essentials Patch Management NIST 800-53 rev4 CA-2: Security Assessments CA-7: Continuous Monitoring RA-5: Vulnerability Scanning SC-34: Non-Modifiable Executable Programs SI-4: Information System Monitoring SI-7: Software, Firmware, and Information Integrity

- 35. CSC 5 • Controlled Use of Administrative Privileges – Processos e ferramentas utilizadas para detectar, controlar, evitar e corrigir o uso de cessão e configuração de privilégios administrativos em computadores, redes e aplicações. – Compliance: 01/07/2016 35 ISO 27002:2013 A.9.1.1 A.9.2.2 - A.9.2.6 A.9.3.1 A.9.4.1 - A.9.4.4 Australian Top 35 4 9 11 25 NSA Top 10 Control Administrative Privileges

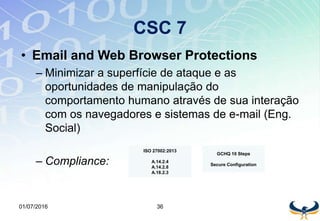

- 36. CSC 7 • Email and Web Browser Protections – Minimizar a superfície de ataque e as oportunidades de manipulação do comportamento humano através de sua interação com os navegadores e sistemas de e-mail (Eng. Social) – Compliance: 01/07/2016 36 ISO 27002:2013 A.14.2.4 A.14.2.8 A.18.2.3 GCHQ 10 Steps Secure Configuration

- 37. CSC 10 • Data Recovery Capability – Processos e ferramentas usadas para realização de backup de informações críticas, com metodologias testadas de recuperação tempestivas (SLA) – Compliance: 01/07/2016 37 PCI DSS 3.1 4.3 9.5 - 9.7 NSA MNP Backup Strategy

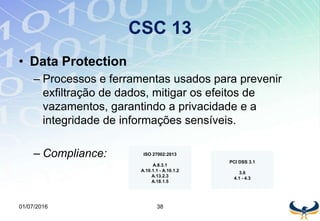

- 38. CSC 13 • Data Protection – Processos e ferramentas usados para prevenir exfiltração de dados, mitigar os efeitos de vazamentos, garantindo a privacidade e a integridade de informações sensíveis. – Compliance: 01/07/2016 38 ISO 27002:2013 A.8.3.1 A.10.1.1 - A.10.1.2 A.13.2.3 A.18.1.5 PCI DSS 3.1 3.6 4.1 - 4.3

- 39. CSC 14 • Controlled Access Based on the Need to Know – Processos e ferramentas utilizadas para rastrear / controlar/ impedir / corrigir o acesso seguro a ativos críticos (informações, recursos, sistemas) de acordo com a necessidade de conhecer formalizada para pessoas, computadores e aplicações, de acordo com a classificação e grau de sigilo. – Compliance: 01/07/2016 39 PCI DSS 3.1 1.3 - 1.4 4.3 7.1 - 7.3 8.7 DHS CDM Program TRUST: Access Control Management PRIV: Privileges

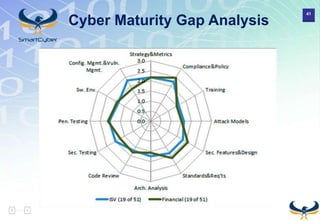

- 40. Cyber Maturity Gap Analysis • Análise da maturidade cibernética do cliente, fundamentado no grau de implementação dos 20 controles críticos do SANS; e • Para cada ponto é gerada uma análise com recomendações e gráficos de maturidade são plotados para projeção e acompanhamento da evolução (Roadmap). 01/07/2016 40

- 41. 41 Cyber Maturity Gap Analysis

- 42. Conclusões ”O preço da liberdade é a eterna vigilância” Thomas Jefferson 01/07/2016 42

- 43. Nilson Vianna | CEO Smartcyber nilson.vianna@modulo.com Fernando Nery | Sócio Fundador fnery@modulo.com OBRIGADO ! ! 1o Workshop de Tecnologias para Proteção de Informações Sigilosas Gestão Integrada de Ativos para Proteção de Informações Sigilosas