Mobile Forensics

- 1. © 2009 Marcelo Lau Perícia Forense Computacional e Legislação Aplicada à Perícia Forense Computacional Mobile Forensics Prof. Msc. Marcelo Lau

- 2. © 2009 Marcelo Lau Instrutor Prof. Msc. Marcelo Lau E-mail: marcelo.lau@datasecurity.com.br marcelo.lau@sp.senac.br Diretor executivo da Data Security no Brasil. Tem mais de 12 anos de atuação em bancos brasileiros em Segurança da Informação e Prevenção à Fraude. É professor do curso de formação em Compliance pela FEBRABAN no Brasil, professor no MBA de Segurança da Informação da FATEC/SP e coordena o curso de Gestão em Segurança da Informação e Gerenciamento de Projetos no SENAC/SP. É Engenheiro eletrônico da EEM com pós graduação em administração pela FGV e mestre em ciência forense pela POLI/USP. É reconhecido pela imprensa Brasileira e Argentina com trabalhos realizados em vários países do mundo. Mobile Forensics

- 3. © 2009 Marcelo Lau Estrutura da aula Carga horária: 4 horas. Apresentação do Trabalho em grupo: Entrega da análise de recuperação de arquivos excluídos. Mobile Forensics

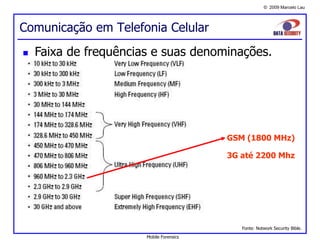

- 4. © 2009 Marcelo Lau Comunicação em Telefonia Celular Faixa de frequências e suas denominações. GSM (1800 MHz) 3G até 2200 Mhz Fonte: Notwork Security Bible. Mobile Forensics

- 5. © 2009 Marcelo Lau Rede de Telefonia Móvel Componentes: Telefone celular (Mobile station). Identificação do aparelho = IMEI. IMEI = (6 dígitos) TAC + (2 dígitos) FAC + (6 dígitos) SNR. IMEI = International Mobile Equipment Identity. TAC = Type Aproval Code. FAC = Final Assembly Code. SNR = Serial Number. Mobile Forensics

- 6. © 2009 Marcelo Lau Rede de Telefonia Móvel Componentes: Identidade do assinante. International Mobile Subscriber identity. Provê mobilidade ao assinante do serviço de telefonia celular. IMSI (Máx: 15 dígitos). MCC = Mobile Country Code. MNC – Mobile Newtork Code. MSIN = Mobile Station Identification Number. Mobile Forensics

- 7. © 2009 Marcelo Lau Rede de Telefonia Móvel Componentes: Subscriber identity module (SIM). SIM CARD (Chave secreta) em Smart Card com proteção por senha (PIN). Electronic Serial Number (ESN). Identificação única do aparelho celular definido pelo fabricante. Torre de Celular. Responsável pela cobertura de uma região geográfica de uma das diversas células da telefonia celular. Mobile Forensics

- 8. © 2009 Marcelo Lau Rede de Telefonia Móvel Componentes: Base Tranceiver Station (BTS). Componente responsável pela comunicação da célula ao aparelho celular. Estação Base. Também conhecido como Base Station Controler (BSC), controla um conjunto de células (Torres). Mobile Switching Center (MSC). Ponto de conexão entre as estações base. Mobile Forensics

- 9. © 2009 Marcelo Lau Rede de Telefonia Móvel Componentes: Mobile Switching Center (MSC). Home Location Register (HLR). Informação de último registro do telefone celular na rede. Visitor Location Register (VLR). Informação de localização geográfica do aparelho celular. Autentication Center (AuC). Autenticação e validação dos serviços de telefonia ao assinante. Equipment Identity Register (EIR). Lista de dispositivos válidos ou inválidos (Ex: Roubo). Mobile Forensics

- 10. © 2009 Marcelo Lau Rede de Telefonia Móvel Componentes (Resumo): Fonte: Notwork Security Bible. Mobile Forensics

- 11. © 2009 Marcelo Lau Rede de Telefonia Móvel Métodos de transmissão: AMPS (Advanced Mobile Phone System). Primeira geração do Celular Analógico. Comunicação FDMA. Frequência 800 Mhz. GSM (Global System for Mobile Communications). Comunicação TDMA. Frequência 1800 Mhz. Mobile Forensics

- 12. © 2009 Marcelo Lau Rede de Telefonia Móvel Métodos de transmissão: Universal Mobile Telecommunications Systems (UMTS). Tecnologia 3G. Comunicação TD-CDMA / W-CDMA. Frequência 1885 a 2025 Mhz. Frequência 2110 a 2200 Mhz. Frequência 1980 a 2010 Mhz. (Satélite) Frequência 2170 a 2200 Mhz. (Satélite) Mobile Forensics

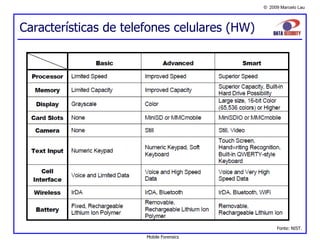

- 13. © 2009 Marcelo Lau Características de telefones celulares (HW) Fonte: NIST. Mobile Forensics

- 14. © 2009 Marcelo Lau Características de telefones celulares (SW) Fonte: NIST. Mobile Forensics

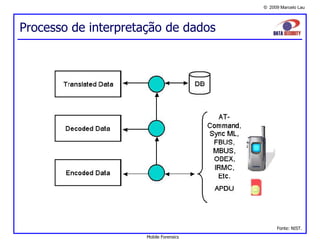

- 15. © 2009 Marcelo Lau Processo de interpretação de dados Fonte: NIST. Mobile Forensics

- 16. © 2009 Marcelo Lau Exemplo de aquisição de IMEI Fonte: NIST. Mobile Forensics

- 17. © 2009 Marcelo Lau Tabela comparativa de soluções Fonte: NIST. Mobile Forensics

- 18. © 2009 Marcelo Lau Tabela comparativa de soluções (cont.) Fonte: NIST. Mobile Forensics

- 19. © 2009 Marcelo Lau Tabela comparativa de memórias Fonte: NIST. Mobile Forensics

- 20. © 2009 Marcelo Lau Tabela comparativa de memórias (cont.) Fonte: NIST. Mobile Forensics

- 21. © 2009 Marcelo Lau Requisitos forenses para telefonia celular Adoção de isolamento da comunicação: Rádio; Bluetooth; WiFi; e Cabo. Adoção de interface correta para conexão do aparelho celular “Tradução” adequada do conteúdo coletado, evitando adulteração do conteúdo original e conteúdo coletado. Mobile Forensics

- 22. © 2009 Marcelo Lau Dados de coleta em telefones celulares Identificação do assinante e do aparelho; Data / Hora / Língua / Configurações; Lista de telefones; Calendário; Mensagens de texto / Mensagens multimídia; Registro de ligações realizadas, perdidas e recebidas; Correio eletrônico; Fotos / Vídeos / Audio; Mensagens Instantâneas; Documentos eletrônicos; e Dados da rede de telefonia celular. Mobile Forensics

- 23. © 2009 Marcelo Lau Tabela de referência cruzada de evidências Fonte: NIST. Mobile Forensics

- 24. © 2009 Marcelo Lau Forense em sala de aula Cellebrite - http://www.cellebrite.com/ Mobile Forensics

- 25. © 2009 Marcelo Lau Forense em sala de aula Características Cellebrite O Cellebrite permite a extração dos seguintes dados: Lista de Telefones; Mensagens de texto; Histórico de Chamadas (Recebidos, Discados, Perdidos); Mensagens de texto eliminados de SIM/USIM cards; Gravações de Audio; Video; Fotografias e Imagens; Detalhes técnicos do telefone (IMEI / ESN, Número do telefone); Mobile Forensics

- 26. © 2009 Marcelo Lau Forense em sala de aula Vamos realizar a extração de dados de um telefone celular por meio do produto CelleBrite. Mobile Forensics

- 27. © 2009 Marcelo Lau Referências adicionais para estudo Bibliografia Data Security (http://www.datasecurity.com.br) em: Análise de vulnerabilidade. Forense Computacional. Biometria. Segurança em Sistemas Operacionais Ameaças aos sistemas computacionais, E muito mais... Mobile Forensics