Raimundo ztec

- 1. Z Tecnologia em Comunicação Ltda EMPRESA ESTRATÉGICA DE DEFESA 1º Workshop de Tecnologias para Proteção de Informações Sigilosas Junho / 2016 Tema .

- 2. Z Tecnologia em Comunicação Ltda EMPRESA ESTRATÉGICA DE DEFESA Protegendo Comunicações e Informações Sigilosas com Tecnologia Nacional Evento .

- 3. ZTec . • Em 2015 foi finalista do Premio Nacional de Inovacao - CNI • Em 2014 foi credenciada como Empresa Estrategica de Defesa, pelo Ministerio da Defesa • Em 2013 e 2010, o SINFOR – DF reconheceu a • Z Tecnologia com o Premio Destaque em TI • Em 2012 a Z Tecnologia expões no Espaço Inovação durante o CIAB FEBRABAN • Em 2011, 2010 e 2009 a Z Tecnologia recebeu os Premios FINEP de Inovação • 25 anos desenvolvendo P&D para TI e Segurança da Informação • Atendimento a diversas demandas de clientes:

- 4. Trajetória ZTec . Hoje 2016 2007 ICP EB 1999 2001 MP 2.200-2 ICP Brasil 2003 HsmZ ICP AER 2004 Serpro – Edital - Software Livre - Hard Crip Nacional Projeto João de Barro - ITI e Marinha Governo Lula - Mudança no ITI FINEP - Apoio Certificação Digital

- 5. Trajetória ZTec . Certificação Digital ICP Br - Atual Cenário Futuro de utilização dos Certificados Digitais

- 6. Trajetória ZTec . Proteção de Comunicações Hoje 2013 1997 1998 2005 2006

- 8. Desafio . Terminal do Usuário Rede de Acesso OperadorasRedes de Acesso Prestadores de Serviços Sistemas de Comunicação - Vulnerabilidades exploradas

- 9. Requisitos - 2016 .

- 10. Produtos Estratégicos de Defesa - ZTec .

- 11. Proteção da Informação . Proteção de Grupo Estratégico Camada de Proteção Meio de Transporte - Inseguro Voz Email Web Dados

- 12. Desafio . Construir uma forma de gerir a informação em um meio adverso, inseguro, com backdoor, dependente tecnologicamente, fechado, heterogêneo, dominado por governos estrangeiros, etc Criar pontes confiáveis como meio de acesso seguro à informação

- 13. Recurso Criptográfico: sistema, programa, processo, equipamento isolado ou em rede que utiliza algoritmo simétrico ou assimétrico para realizar cifração ou decifração. Implementação: A necessidade de ofuscação do algoritmo de estado implica na implementação do recurso criptográfico em hardware e com P&D nacional, por EED. Requisitos . Requisitos Legais e Segurança

- 14. Doutrina . Estratégia de Proteção da Intraestrutura Crítica de Proteção e Defesa Cibernética Nacional Ativo de Proteção Infraestrutura Crítica: “instalações, serviços e bens que, se forem interrompidos ou destruídos, provocarão sério impacto social, econômico, político, internacional ou à segurança nacional”, extraída do Guia de Referência para a Segurança das Infraestruturas Críticas da Informação do Gabinete de Segurança Institucional da Presidência da República do Brasil.

- 16. Arquiterura .

- 17. Proteção da Comunicação . Proteção de Grupo Estratégico Camada de Proteção Meio de Transporte - Inseguro Voz Email Web Dados

- 18. Arquitetura . Oferta ZTec Terminal do Usuário Rede de Acesso OperadorasRedes de Acesso Hospedagem / Serviços T1 H1 H2 Infraestrutura de Comunicações Seguras Corporativas T2 T3

- 19. Arquitetura . Terminal do Usuário Rede de AcessoTecnologia T1 Aplicação das Tecnologias T2 T3 CelAzul ZCell Proteção da Informação Sigilosa Pessoal Classificada

- 20. Alternativas ZTec . Pirâmide de Projeto Hardware Arquitetura PC, modelo servidor Terminal de Gerência Detecção de Intrusão Placa Processadora Criptográfica – modelo MCI x Sistema Operacional SO dedicado Aplicação Proteção de Rede – Cliente e Servidor VPN Proteção de Aplicações – Cliente e Servidor Proxy Ativo de Proteção - PabZ

- 21. Alternativas ZTec . Ativo de Proteção – MCI X Hardware P&D da ZTecnologia Gerador de Números Aleatórios em Hardware Interface PCI Express 1X Resistência, Evidência e Resposta à Intrusão Memória Protegida Processador Protegido Criptografia Assimétrico – RSA 4096 Simétrico – Criptografia de Estado ou proprietária Gestão Gerenciador de Certificados Digitais – 4096 bits Configurador MCIx Inicializador MCIx

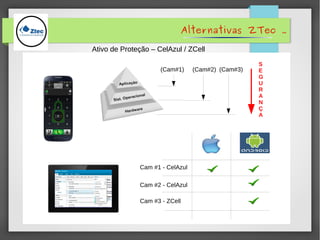

- 22. Alternativas ZTec . (Cam#1) (Cam#2) (Cam#3) Cam #1 - CelAzul Cam #2 - CelAzul Cam #3 - ZCell Ativo de Proteção – CelAzul / ZCell S E G U R A N Ç A

- 23. Alternativas ZTec . Ativo de Proteção - ZCell Hardware Smartphone: 4G Módulo Criptográfico: ✔ Gerador de Números Aleatórios em Hardware ✔ Memória Protegida ✔ Processador Protegido ✔ Algoritmo de Estado Sistema Operacional Distribuição ZTec Aplicação ZCell IP ZTun Customizadas

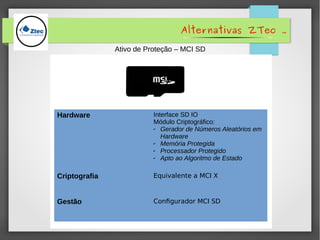

- 24. Alternativas ZTec . Ativo de Proteção – MCI SD Hardware Interface SD IO Módulo Criptográfico: ✔ Gerador de Números Aleatórios em Hardware ✔ Memória Protegida ✔ Processador Protegido ✔ Apto ao Algoritmo de Estado Criptografia Equivalente a MCI X Gestão Configurador MCI SD

- 25. Alternativas ZTec . Ativo de Proteção Hardware Gerador de Números Aleatórios em Hardware Interface de Gestão Resistência, Evidência e Resposta à Intrusão Memória Protegida Processador Protegido Acesso por Biometria Sistema Operacional SO Dedicado Aplicação Proteção de Rede – Cliente VPN Proteção de Comunicação – Rede IP

- 26. Proteção em rede de dados . Proteção de Grupo Estratégico Camada de Proteção Meio de Transporte - Inseguro Voz Email Web Dados

- 27. Alternativas ZTec . Acesso à Rede Protegida: - dispositivo portátil de acesso seguro à rede corporativa. - autenticação por biometria, senha ou dispositivo óptico - montagem de “ambiente limpo” de trabalho (Hardware, SO e Aplicação) Camada de Proteção Meio de Transporte - Inseguro Ambiente Limpo Aplicação 'boot limpo'

- 28. Alternativas ZTec . Acesso à Sistemas de Informação: - login em sistemas com segundo fator de autenticação baseado em tecnologia de dispositivo de leitura óptica e assinatura de transação. - autenticação, rastreabilidade e não repudio

- 29. Obrigado !!! Z Tecnologia em Comunicação Ltda www.ztec.com.br (61) 3322-2544 Raimundo Saraiva raimundo@ztec.com.br (61) 981225163