Holen Sie sich Avast One für iPhone, um Hacker und Malware besser zu blockieren

- Sicherheit

- Privatsphäre

- Leistung

Ein Exploit ist ein Angriff, der Schwachstellen in Anwendungen, Netzwerken, Betriebssystemen oder Hardware ausnutzt. Exploits werden normalerweise in Form von Software oder Code ausgeführt, die darauf abzielen, die Kontrolle über Computer zu übernehmen oder Netzwerkdaten zu stehlen. Lesen Sie weiter, um zu erfahren, woher Exploits kommen, wie sie funktionieren und wie ein preisgekröntes Sicherheitstool Sie schützen kann.

Exploits sind Programme (Code), die eine Softwareschwäche ausnutzen und ungeplante Funktionen auslösen sollen. Um Exploits zu definieren, müssen wir uns zunächst mit dem Begriff Schwachstellen (oder Mängel) beschäftigen.

Dieser Artikel enthält :

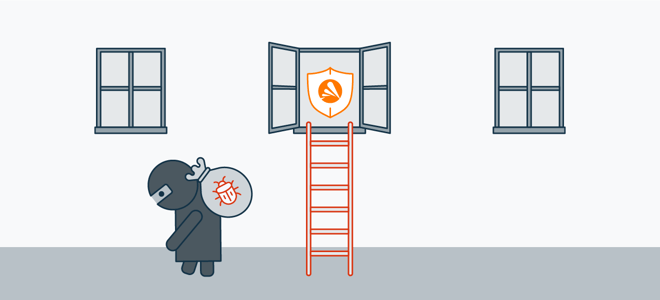

Software und Netzwerke verfügen über einen integrierten Schutz gegen Hacker, ähnlich wie Schlösser, die unerwünschte Gäste davon abhalten, sich einzuschleichen. Eine Schwachstelle ist also wie ein versehentlich geöffnetes Fenster, durch das ein Dieb klettern kann. Im Falle eines Computers oder Netzwerks können Diebe über diese Schwachstellen (geöffnete Fenster) schädliche Software installieren, um das System für ihre eigenen schändlichen Zwecke zu kontrollieren (zu infizieren). Normalerweise geschieht dies ohne Wissen des Benutzers.

Sicherheitslücke oder Exploit – was ist der Unterschied? Wie bereits erwähnt, handelt es sich bei Schwachstellen um Schwächen oder Lücken in einem System oder Netzwerk, die böswilligen Akteuren oder Hackern den Zugang ermöglichen können. Wenn also eine Schwachstelle das offene Fenster in das System ist, ist ein Exploit das Seil oder die Leiter, über die der Dieb ins geöffnete Fenster steigt. Ein Exploit ist einfach ein Tool, mit dem eine bestimmte Schwachstelle genutzt werden kann. Ohne Schwachstellen gibt es nichts auszunutzen.

Dies bedeutet nicht, dass alle Schwachstellen leicht ausgenutzt werden können. Manchmal ist die Natur einer bestimmten Schwachstelle so, dass Hacker nicht herausfinden können, wie sie Code schreiben, der sie ausnutzt. Zurück zu unserer Analogie zu offenen Fenstern: Nicht alle offenen Fenster sind perfekt für Diebe geeignet – manchmal sind sie zu hoch, um sie zu erreichen, oder sie führen nur zu einem verschlossenen Keller. Das ist wie bei einem „geöffneten Fenster“, das eine Sicherheitslücke darstellt. Cyberkriminelle können nicht immer jedes Fenster ausnutzen.

Im obigen Schaubild ist das Fenster links gesperrt, sodass keine Sicherheitslücke besteht. Das Fenster rechts ist offen und anfällig, aber zu hoch, um die Sicherheitslücke auszunutzen. Das Fenster in der Mitte ist offen und anfällig und tief genug, um die Sicherheitslücke auszunutzen.

Im obigen Schaubild ist das Fenster links gesperrt, sodass keine Sicherheitslücke besteht. Das Fenster rechts ist offen und anfällig, aber zu hoch, um die Sicherheitslücke auszunutzen. Das Fenster in der Mitte ist offen und anfällig und tief genug, um die Sicherheitslücke auszunutzen.

Darüber hinaus können Schwachstellen für sich genommen gefährlich sein, da sie Systemabstürze oder Fehlfunktionen verursachen können. Eine Schwachstelle kann DoS- (Denial-of-Service) oder DDoS-Angriffe (Distributed Denial of Service) auslösen, bei denen Angreifer eine Website oder ein kritisches System herunterfahren können, ohne einen Exploit zu verwenden.

Wenn eine Sicherheitslücke das offene Fenster in das System ist, ist ein Exploit das Seil oder die Leiter, mit der der Dieb das offene Fenster erreicht. Ein Exploit ist einfach ein Tool, mit dem eine bestimmte Schwachstelle genutzt werden kann. Ohne Schwachstellen gibt es nichts auszunutzen.

In vielen Arten von Software gibt es Schwachstellen, und Menschen können auch versehentlich selbst eine Sicherheitslücke verursachen – beispielsweise durch die Verwendung schlechter Datenschutzeinstellungen in ihren sozialen Medien oder E-Mail-Konten. (Deshalb ist es wichtig zu wissen, wie Sie Ihre Datenschutzeinstellungen auf Facebook ändern und Ihr Instagram-Konto privat machen können.) Sicherheitslücken können auch in der Hardware gefunden werden, wie z. B. die schädlichen Meltdown- und Spectre-CPU-Schwachstellen.

Obwohl sowohl Exploits als auch Malware schädliche Auswirkungen auf ein Gerät oder System haben können, sind sie unterschiedlich. Malware bezieht sich auf alle Arten bösartiger Software, einschließlich Viren, Ransomware, Spyware usw. Ein kostenloses Antiviren-Tool ist der beste Weg, um alle Arten von Malware abzuwehren.

Im Gegensatz dazu ist der Exploit ein Programmcode, mit dem ein Hacker eine Schwachstelle ausnutzen kann. Beispielsweise kann er einen Exploit verwenden, um Zugriff auf ein Computersystem zu erhalten und anschließend Malware darauf zu installieren. Obwohl ein Exploit-Angriff Malware enthalten kann, ist der Exploit selbst nicht bösartig. Um auf unser Haus-und-Fenster-Beispiel zurückzukommen: Wenn eine Schwachstelle das offene Fenster in ein System darstellt, ist der Exploit das Mittel, mit dem ein Hacker das Fenster erreicht – und möglicherweise einen Teil des Schadcodes (Malware) im Rucksack mitbringt.

Schwachstellen sind Fehler im Softwareentwicklungsprozess, die versehentliche Lücken in der integrierten Sicherheit der Software hinterlassen. Cyberkriminelle können diese Fehler ausnutzen, um auf die Software und damit auf Ihr gesamtes Gerät zuzugreifen. Böswillige Entwickler erstellen sogar Exploit-Kits, bei denen es sich um Sammlungen von Exploits handelt, die häufig mit anderer Software gebündelt werden.

Hacker können diese Kits im Darknet kaufen oder mieten und sie dann auf kompromittierten Websites oder in Anzeigen verstecken. Wenn ein Computeranwender die infizierte Site besucht oder auf eine schädliche Anzeige klickt, durchsucht das Exploit-Kit seinen Computer nach geeigneten Schwachstellen. Wenn es eine findet, verwendet es den entsprechenden Exploit, um ihn aufzubrechen. Menschen können auch Angriffe durch Exploit-Kits durch verdächtige E-Mails, das Herunterladen von Dateien aus zwielichtigen Quellen oder Phishing-Betrug erleiden.

Hacker können verschiedene Exploit-Angriffe auf verschiedene Arten starten. Eine Möglichkeit ist, wenn Sie ahnungslos eine unsichere Website besuchen, die ein Exploit-Kit enthält. In einem solchen Fall scannt das Kit Ihr Gerät stillschweigend, sucht nach nicht gepatchten Schwachstellen und probiert verschiedene Exploits aus, um auf Ihren Computer zuzugreifen. Der Exploit selbst kann ein Code oder eine Reihe von Anweisungen sein, die auf eine bestimmte Schwachstelle oder sogar auf mehrere Schwachstellen zusammen abzielen.

Das Exploit-Kit kann eine Vielzahl von Informationen ermitteln, darunter welches Betriebssystem Sie haben, welche Anwendungen Sie ausführen und ob Sie Browser-Plug-Ins wie Java verwenden. Das Exploit-Kit durchsucht alles auf der Suche nach einer Schwachstelle, die es verletzen kann. Während das Exploit-Kit online gehostet wird, kann es bei einem Einbruch in Ihr Gerät Malware bereitstellen, die Ihr System infiziert.

Eine andere Möglichkeit, wie Hacker einen Exploit-Angriff starten können, ist Code, der sich über ein Netzwerk auf der Suche nach einer Schwachstelle wie EternalBlue und BlueKeep ausbreiten kann. Diese Exploits erfordern keine Interaktion mit einem Benutzer. Sie könnten in Ruhe schlafen gehen, während die Exploits Ihr Gerät angreifen.

Einige der berüchtigtsten Botnets, wie das Mirai-Botnet, verbreiten sich auf diese Weise. Für die Entwickler von Botnets ist dies ein effizienter Weg, um ihre Botnets in Vorbereitung auf einen DDoS-Angriff (Distributed Denial of Service) zu vergrößern.

Browseranwendungen wie Java, Adobe Flash Player, Runtime Environment und Microsoft Silverlight sind besonders anfällig für Exploits. Veraltete Software oder Betriebssysteme sind ebenfalls anfällig. Dies liegt daran, dass Updates häufig Sicherheitspatches enthalten, die Schwachstellen beheben (also die „Fenster“ schließen).

Exploits werden üblicherweise als eine von zwei Arten klassifiziert: bekannt oder unbekannt.

Bekannte Exploits wurden bereits von Cybersicherheitsforschern entdeckt. Unabhängig davon, ob der bekannte Exploit auf eine Sicherheitslücke in der Software, im Betriebssystem oder sogar in der Hardware zurückzuführen ist, können Entwickler Patches codieren, um die Lücke zu schließen. Diese Patches werden Benutzern als Sicherheitsupdates zur Verfügung gestellt. Deshalb ist es wichtig, Ihre Geräte auf dem neuesten Stand zu halten.

Im Gegensatz dazu werden unbekannte Exploits oder Zero-Day-Exploits von Cyberkriminellen erstellt, sobald sie eine Schwachstelle entdecken, und sie verwenden den Exploit, um Opfer am selben Tag anzugreifen. Wenn ein Zero-Day-Exploit-Angriff stattfindet, müssen sich Softwareentwickler und Cybersicherheitsforscher bemühen, herauszufinden, wie der Exploit funktioniert und wie die Schwachstelle behoben werden kann.

Einige Exploits haben zu solch massiven Cyberangriffen geführt, dass sie zu bekannten Namen geworden sind.

EternalBlue ist einer der bekanntesten – und schädlichsten – Exploits überhaupt. EternalBlue wurde ursprünglich von der NSA entwickelt und von der Hacking-Gruppe Shadow Brokers gestohlen. Im März 2017 wurde es verbreitet. Obwohl Microsoft das Leck entdeckt und ein Sicherheitsupdate veröffentlicht hat, um die Schwachstellen zu beheben, konnten viele Personen und Unternehmen den Patch nicht rechtzeitig anwenden. Dies ermöglichte es Hackern, einige der schädlichsten Cyberangriffe in der Geschichte durchzuführen, darunter WannaCry und NotPetya.

WannaCry war das Zeug, aus dem Albträume sind: Ein Computerwurm-Angriff, bei dem der EternalBlue-Exploit verwendet wurde, um sich exponentiell über Computernetzwerke auszubreiten und 10.000 Maschinen pro Stunde in 150 Ländern zu infizieren. Die Ransomware WannaCry verschlüsselte Computer und machte sie unzugänglich – ein großes Problem für die nationalen Gesundheitsdienste, Regierungen, Universitäten und großen Unternehmen, die von WannaCry angegriffen wurden. Obwohl WannaCry nicht mehr aktiv ist, können andere Exploits EternalBlue nutzen, um Windows-Benutzer mit veralteter Software anzugreifen. Achten Sie daher darauf, immer die neueste Softwareversion zu verwenden.

Petya und sein augenzwinkernd benannter Nachfolger NotPetya waren Ransomware-Stämme (NotPetya stützte sich auch auf den EternalBlue-Exploit). Die Petyas verursachten großen Schaden, indem sie die Master File Table (MFT) der Computer verschlüsselten und die Maschinen völlig unbrauchbar machten. Und obwohl Lösegeldforderungen gestellt wurden, konnte NotPetya nicht entschlüsselt werden. Selbst wenn die Benutzer und Organisationen bezahlt haben, haben sie nie eine Gegenleistung erhalten. Experten schätzen, dass Petya-Ransomware-Stämme Schäden in Höhe von über 10 Milliarden US-Dollar verursachten, als sie durch Banken und andere Unternehmen rasten.

BlueKeep ist eine ausnutzbare Schwachstelle im Microsoft Remote Desktop Protocol (RDP), über die sich Angreifer remote am Computer eines Opfers anmelden können. Microsoft hat im Mai 2019 den Alarm für BlueKeep ausgelöst und einen Patch auch für veraltete Betriebssysteme wie Windows XP veröffentlicht. Dieser ungewöhnliche Schritt zeigt die potenzielle Schwere von BlueKeep: Als weiterer Wurm-Exploit befürchteten viele Sicherheitsforscher, dass BlueKeep zu den nächsten verheerenden weltweiten Cyberangriffen führen würde. Zum jetzigen Zeitpunkt hat BlueKeep noch nicht viel getan, aber es ist trotzdem wichtig, Ihr System zu patchen, damit Sie vor zukünftigen Angriffen keine Angst haben müssen.

Da Exploits Schwachstellen in der Software ausnutzen, gibt es keine typischen Anzeichen, die Sie erkennen können. Ein Benutzer kann kaum erkennen, dass er betroffen ist, bis es zu spät ist. Aus diesem Grund ist es wichtig, Ihre Software immer zu aktualisieren und Sicherheitspatches zu installieren, die vom Entwickler Ihrer Software veröffentlicht wurden. Wenn der Entwickler einen Patch für eine bekannte Schwachstelle veröffentlicht hat und Sie ihn nicht installieren, bleibt das Fenster für Hacker und andere böswillige Akteure offen.

Obwohl Sie einen Exploit wahrscheinlich nicht bemerken, werden Sie die Auswirkungen sicher spüren, sobald sich Malware eingeschlichen hat. Suchen Sie nach häufigen Anzeichen einer Malware-Infektion, zum Beispiel:

Langsame Performance

Häufige Abstürze oder Einfrieren

Unerklärliche geänderte Einstellungen

Tonnenweise Popups oder Anzeigen, wo sie nicht sein sollten

Verlust von Speicherplatz

Wenn Sie eine dieser Alarmzeichen sehen, sollten Sie sofort einen Virenscan mit einem seriösen Antiviren-Tool durchführen.

Avast One scannt Ihr Gerät von oben nach unten, um schädlichen Code zu erkennen, der nicht vorhanden sein sollte. Mit einem einzigen Klick wird er dann entfernt. Rund um die Uhr sind Sie vor zukünftigen Angriffen geschützt, unabhängig davon, ob diese von Exploits, unsicheren Websites, böswilligen E-Mail-Anhängen oder aus anderen Quellen stammen. Avast blockiert alles – mit unserer völlig kostenlosen Antivirensoftware.

Da die meisten Exploits auf Fehler von Entwicklern zurückzuführen sind, sind diese auch dafür verantwortlich, Schwachstellen zu schließen, um Exploits zu entfernen. Entwickler codieren Fixes für alle bekannten Exploits und verteilen sie. Viele Cybersecurity-Watchdog-Organisationen halten auch nach Zero-Day-Exploits Ausschau, sodass auch für diese Gefährdungen Fixes entwickelt werden können.

Wenn Ihr Gerät in der Zwischenzeit einen Exploit-Angriff erleidet, der Ihren Computer mit bösartigem Code infiziert, müssen Sie die Malware entfernen und anschließend Ihre Software aktualisieren.

Um zu verhindern, dass Hacker einen Exploit verwenden, müssen Sie dafür sorgen, dass Ihre gesamte Software immer auf dem neuesten Stand bleibt. Das bedeutet, dass Sie Software-Updates sofort installieren müssen, egal wie ärgerlich dies sein mag, dass Sie bei Ihrer Arbeit unterbrochen werden. Verwenden Sie zur Vereinfachung des Vorgangs eine Anwendung, mit der alle gängigen Anwendungen automatisch aktualisiert werden, beispielsweise Avast One.

Wenn Sie Ihre Software auf dem neuesten Stand halten, sind Sie vor Sicherheitslücken geschützt, sodass Hacker diese nicht ausnutzen können.

Wenn Sie Ihre Software auf dem neuesten Stand halten, sind Sie vor Sicherheitslücken geschützt, sodass Hacker diese nicht ausnutzen können.

Lassen Sie darüber hinaus immer den gesunden Menschenverstand walten und halten Sie sich an sichere Computergewohnheiten. Hacker können Exploits nur verwenden, wenn sie auf Ihren Computer zugreifen können. Öffnen Sie also keine Anhänge von verdächtigen Absendern oder E-Mail-Adressen und laden Sie keine Dateien von unbekannten Quellen herunter. Und seien Sie vorsichtig bei Phishing-Angriffen, die Sie zu unsicheren Websites führen sollen.

Wie oben erläutert, werden die Schwachstellen oder Sicherheitslücken, auf die Exploits abzielen, durch Fehler der Entwickler verursacht. Sie können daher nicht einfach erkennen, ob bei Ihnen versehentlich eine Tür für Cyberkriminelle offen steht. Mit einem robusten Cybersicherheitstool wie Avast One können Sie Ihrem System jedoch eine zusätzliche Sicherheitssperre hinzufügen.

Avast blockiert den Missbrauch von Exploits, um Sie zu schützen. Und unsere Firewall sichert den gesamten ein- und ausgehenden Datenverkehr in Ihrem Netzwerk. Ob durch Exploits, Phishing, infizierte Downloads oder irgendwo anders – Malware hat keine Chance gegen die Abwehrkräfte von Avast.

Suchen Sie nach winzigen Lücken, in die Malware eindringen könnte. Dazu gehören veraltete Software, schwache Passwörter und unnötige Add-ons. Schließen Sie diese Lücken mit Avast One. Laden Sie es noch heute herunter, um erstklassigen Schutz für Sicherheit und Privatsphäre zu erhalten – alles kostenlos.

Laden Sie Avast One kostenlos herunter, um Echtzeitschutz vor Hackern, Malware und anderen Online-Bedrohungen zu erhalten.

Laden Sie Avast One kostenlos herunter, um Echtzeitschutz vor Hackern, Malware und anderen Online-Bedrohungen zu erhalten.

Installieren Sie Avast One kostenlos, um Echtzeitschutz vor Hackern, Malware und anderen Online-Bedrohungen zu erhalten.

Installieren Sie Avast One kostenlos, um Echtzeitschutz vor Hackern, Malware und anderen Online-Bedrohungen zu erhalten.

Holen Sie sich Avast One für iPhone, um Hacker und Malware besser zu blockieren

Holen Sie sich Avast One für Android, um Hacker und Malware besser zu blockieren