Действительно комплексный подход к защите АСУ ТП

- 1. Действительно комплексный подход к кибербезопасности АСУ ТП Тел.: +7 (495) 980 67 76 http://www.DialogNauka.ru Dmitry.Yarushevskiy@DialogNauka.ru Дмитрий Ярушевский | CISA | CISM Руководитель отдела Кибербезопасности АСУ ТП ЗАО «ДиалогНаука»

- 2. ЗАО «ДиалогНаука» Системный интегратор в области информационной безопасности, успешно работающий на рынке более 20 лет. ЗАО «ДиалогНаука» выполняет проекты по разработке, созданию и внедрению систем обеспечения информационной безопасности в банковской, энергетической, промышленной, оборонной и других отраслях.

- 5. Что же делает АСУ ТП особенными?

- 6. Ключевые особенности 6 • Объектом защиты является не информация, а технологический процессОбъект защиты • Приоритет целостности и доступности над конфиденциальностьюЦДК • Недопустимость сбоев и простоев • Отсутствие технологических окон и окон «минимальной нагрузки» • Климатические условия, отсутствие КЗ Режим работы • ПО, протоколы передачи данных, оборудование, отсутствие документации • Отсутствие обновлений • Отсутствие процессов ИБ Специфика самой АСУ ТП • Возможен ущерб жизни и здоровью людей, окружающей среде и инфраструктуреПоследствия

- 7. Когда нельзя «внедрить» 7 Программные или программно-аппаратные СЗИ зачастую вообще невозможно применить, потому что это: Слишком дорого Слишком сложно Технически нереализуемо Некому управлять Избыточно

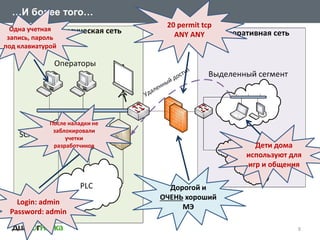

- 8. …И более того… 8 Дорогой и ОЧЕНЬ хороший МЭ 20 permit tcp ANY ANY Login: admin Password: admin Одна учетная запись, пароль под клавиатурой Дети дома используют для игр и общения После наладки не заблокировали учетки разработчиков

- 9. Как «делать это правильно»?

- 10. Исследование объекта защиты 10 Изучение объекта защиты Моделирование объекта защиты Идентификация, оценка и анализ рисков, моделирование угроз Разработка (дополнение) мер защиты на основе моделирования угроз

- 11. Методологии 11 • Методическая основа для исследования крупных распределенных АСУ ТП • Методология построения систем обеспечения кибербезопасности • Определение целевого уровень безопасности Семейство стандартов ISA/IEC 62443 • Содержит подробные рекомендации по построению защищенных АСУ ТП от сетевой архитектуры до конфигураций АСУ ТП и SCADA-систем • Методическая основа для организации процессного обеспечения ИБ NIST SP-800-82 Guide to ICS security

- 13. Моделирование угроз 13 Критичность компонентов (ЦДК) Перечень уязвимостей Угрозы и методы реализации

- 16. Что можно с этим сделать?

- 17. 17 Нечто нематериальное, но может помочь Аудит Разделение и сегментирование сетей Использование возможностей телекоммуникационно го оборудования (ACL, port security и т.п.) Ограничение прав и полномочий Использование встроенных механизмов безопасности Управление конфигурациями Обучение и информирование пользователей Контроль подрядчиков … и другие «традиционные» процессы ИБ

- 18. А тем временем… 18 31-йПриказ предусматривает: Разработку процедур, политик и регламентов Планирование мероприятий по ЗИ Обеспечения действий в нештатных ситуациях Информирование и обучение персонала Управление инцидентами Управление конфигурациями … и так далее

- 19. 19 Это не заменит СЗИ, но… Использования имеющегося оборудования Использования встроенных механизмов защиты Реализации процессов безопасности Повышения эффективности организационных и организационно-технических мер снижает риски ИБ без крупных затрат за счет:

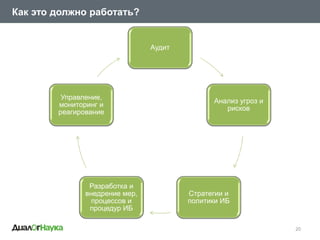

- 20. Как это должно работать? 20 Аудит Анализ угроз и рисков Стратегии и политики ИБ Разработка и внедрение мер, процессов и процедур ИБ Управление, мониторинг и реагирование

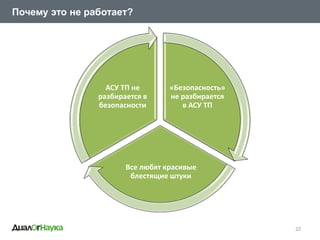

- 22. 22 Почему это не работает? «Безопасность» не разбирается в АСУ ТП Все любят красивые блестящие штуки АСУ ТП не разбирается в безопасности

- 23. Все равно нужны «красивые блестящие штуки»!

- 24. 24 Особенности, влияющие на выбор СЗИ Отрасль • Стандарты, нормативы, специфика ТП • Протоколы передачи данных, ПО, оборудование • Типичные для отрасли риски Специфика рассматриваемой системы • Уровень документации системы, степень ее актуальности, возможные риски • Использование проприетарных и слабодокументированных протоколов • Возможное отсутствие контролируемой зоны • Климатические условия Риски внедрения СЗИ • Возможное влияние на надежность и доступность АСУ ТП • Отсутствие или недостаточность технологических окон для полноценной перестройки архитектуры • Нарушение требований разработчика АСУ ТП • Сложности с обновлениями • Отсутствие специалистов

- 25. 25 Особенности, влияющие на эффективность эксплуатации СЗИ Актуальность и соблюдение требований кибербезопасности Изменения в объекте защиты, риски и угрозы кибербезопасности Состояние «окружающей среды»: антропогенные и неантропогенные факторы Развитие технологий, изменения в стандартах, руководящих документах Мониторинг, контроль, анализ и реагирование

- 27. 27 «Высокоуровневые» решения Palo Alto Next Generation Firewall • Легкая интеграция сервисов безопасности в существующие сети АСУ ТП за счет подключения в прозрачном режиме или используя сегментацию на L2 • Идентификация и контроль как протоколов общего назначения так и промышленных протоколов, работающих поверх IP (MODBUS, DNP3, IEC- 6870-5-104, ICCP,…) • Возможность создания сигнатур для «самописных» и отечественных протоколов и их отдельных функций • Применение политик безопасности на уровне приложений и учетных записей операторов, контроль их действий • Защита от уязвимостей (70+ сигнатур IPS для протоколов Modbus, DNP3, ICCP и SCADA систем) • Защита от вредоносного ПО (Stuxnet, Duqu,…), в том числе «нулевого дня» MaxPatrol • Обнаружение и анализ уязвимостей, в т.ч. в АСУ ТП • Инвентаризация и контроль изменений • Оценка защищенности и контроль соответствия требованиям • Режимы аудита, инвентаризации и pentest • Контроль эффективности обеспечения ИБ

- 28. 28 «Высокоуровневые» решения HP ArcSight Security Intelligence Комплексное решение HP ArcSight Security Intelligence обеспечивает централизованный сбор, обработку и хранение событий безопасности от различных источников (решение позволяет осуществить интеграцию практически с любым типом приложения). RedSeal – система визуализации и анализа рисков сетевой безопасности. Позволяет: • Проводить анализ уязвимостей • На основе перечня уязвимости и конфигураций сетевых устройств и СЗИ строить карту сетевых угроз, с определением актуальных векторов атаки • автоматизировать процесс сбора конфигураций сетевых устройств и СЗИ; • моделировать угрозы и уязвимости ИБ; • выполнять анализ соответствия требованиям информационной безопасности.

- 29. 29 Специализированные решения Промышленный МЭ Tofino Eagle/Xenon • Разработан в рамках стандарта IEC 62351 (Security for Industrial Automation and Control Systems) • Создание безопасных зон внутри промышленной зоны • Анализ трафика большинства известных промышленных протоколов с целью инспекции контента (функция DPI) • Возможность использования L2 VPN • Поддержка SDK c возможностью разработки собственных модулей (только для Xenon) • Промышленные межсетевые экраны • Функции Deep Packet Inspection для распространенных промышленных протоколов • Возможности использования модулей системы обнаружения и предотвращения вторжений и потокового антивируса • Поддержка IPsec VPN в соответствии с RFC • Есть версия устройства с GSM/3G модулем и GPS Phoenix Contact mGuard

- 30. 30 Специализированные решения Symanitron S200 • Подключение устройств с последовательными и Ethernet портами • Отказоустойчивое межсетевое соединение через Ethernet либо сотовую сеть • Поддержка протоколов SCADA систем • Поддержка протоколов IPSec для распределенных SCADA систем • Безопасная коммутация с использованием VPN • Предназначен для использования в тяжёлых промышленных условиях • Сотовый модем 2G/3G с 2 sim-картами для подключения к двум операторам сотовой связи • Поддерживается системой сетевого управления Sycon • Соответствует IEC 61850-3 АПК «ЩИТ» АПК «ЩИТ» — многофункциональное устройство для обнаружения и предотвращения несанкционированных вторжений (Intrusion Prevention System — IPS) в информационные инфраструктуры систем автоматического управления различными технологическими процессами • 83 алгоритма обнаружения атак • 10 патентов • 10 промышленных протоколов • 10 протоколов в разработке

- 31. 31 Специализированные решения Kaspersky Endpoint Security • Комплекс антивирусных решений для АСУ ТП • Мониторинг и контроль запуска программ на основе белых списков • Контроль устройств • Мониторинг активности сети • Персональный МЭ Kaspersky Trusted Monitoring System - комплексное решение для защиты промышленных объектов антивирусных решений для АСУ ТП: • Контроль целостности сети (инвентаризация IP-устройств) • Контроль целостности PLC-пакетов (контроль изменений микропрограммы PLC) • Обнаружение сетевых аномалий и атак (детектирование нетипичных и нелегитимных команд или последовательностей команд) • Обнаружение управляющих команд, приводящих к нарушению технологического процесса (семантический анализ команд) • Средства хранения и ретроспективного анализа для расследования инцидентов

- 32. Ну и напоследок…

- 33. 33 Заключение Даже самые передовые и дорогие СЗИ не будут эффективно работать без выстроенных на объекте организационных мер, процедур и процессов безопасности.

- 34. 34 Заключение Риски в АСУ ТП совсем другие, нежели в корпоративных системах. Другая и цена ошибок.