CyberArk 21.10.2014

- 1. 1 Средства анализа уязвимостей привилегированных учетных записей и мониторинга действий привилегированных пользователей 21 октября 2014

- 2. 2 PAS 9.0!

- 3. 3 * На основе анализа Александра Гостева, Лаборатория Касперского: http://www.securitylab.ru/news/407517.php Новые возможности ▪AD Bridge -Без агентов -AD управляет пользователями UNIX/Linux -Нет необходимости управлять УЗ UNIX -Унификация OPM ▪EPV -Мастер описания процессов обнаружения новых аккаунтов -Инструмент принятия решения на защиту -«Тестовый» режим ▪AIM Central Credential Provider -Без агентов (серверных провайдеров) -Поддержка аутентификации: -Доменный пользователь -Адрес машины -Цифровой сертификат ▪А также… (!)

- 4. Детализированный аудит сессий Windows

- 5. 5 Функциональная конкуренция?... Конкурент Запись сессий Изоляция и управление Гетерогенное окружение Без агентов Доверенный аудит Масштаби- руемость Поддержка любых платформ №1 + - - - - - - №2 + - +- + - + - №3 +- + + + + - - CyberArk + + + + + + + «Администратор легко останавливает агент, а затем снова его включает». «Мы не можем быть уверены, что записывается все, как требует регулятор». «Агент на сервере или на клиенте – легко компрометируется». «Не защищенный репозиторий аудита – записи можно удалить». «Репозиторий аудита DBA вообще не контролируется».

- 6. 6 Индексация, метка времени, поиск >> результат ▪Просмотр локализованного фрагмента, без агента ▪Захват событий сессий RDP в Windows, включая текст (команды) ▪Легкий поиск и просмотр ▪Обнаружение угроз ▪Интеграция с SIEM для создания правил реагирования “net user” command is captured “Play” icon replays the video from that exact point Event Viewer opening is captured Deletion of all traces from events is seen clearly in the video

- 7. 7 Решение CyberArk PAS Enterprise Integration Shared Technology Platform Discovery Engine Master Policy Secure Digital Vault Proactive Controls, Monitoring & Management Privileged Session Manager Application Identity Manager On- Demand Privileges Manager Enterprise Password Vault Behavioral Analytics Privileged Threat Analytics SSH Key Manager

- 8. 8 SSH Key Manager

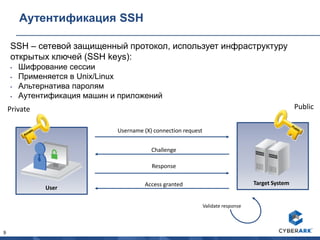

- 9. 9 Аутентификация SSH SSH – сетевой защищенный протокол, использует инфраструктуру открытых ключей (SSH keys): ▪Шифрование сессии ▪Применяется в Unix/Linux ▪Альтернатива паролям ▪Аутентификация машин и приложений Username (X) connection request Response Access granted Challenge Validate response User Target System Public Private

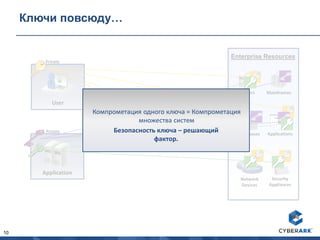

- 10. 10 Ключи повсюду… User Application Network Devices Servers Mainframes Databases Applications Security Appliances Enterprise Resources Private Private Компрометация одного ключа = Компрометация множества систем Безопасность ключа – решающий фактор.

- 11. 11 Проблемы управления SSH ключами ПРОБЛЕМЫ Непрозрачность Отсутствие контроля Сложность управления Какие есть ключи и кто имеет к ним доступ? Их легко создавать, но сложно отслеживать Процедура смены ключей затратная и сложная ПОСЛЕДСТВИЯ Риски несоответствия Риски безопасности Аудиторы проверять Статичные, неуправляемые ключи приводят к успешным атакам

- 12. 12 Как CyberArk помогает решить проблемы? ФУНКЦИИ Обнаружение Управление ключами Поиск ключей и систематизация информации о них Enforce granular access controls and monitor every SSH session Защита и смена ключей ВЫГОДЫ Соответствие Снижение рисков безопасности Защита, мониторинг ключей, доступа к ним, и отчетность Устранение бэкдоров, повышение защищенности и определением подозрительной активности Управление и наблюдение

- 13. 13 Discover and Audit (DNA)

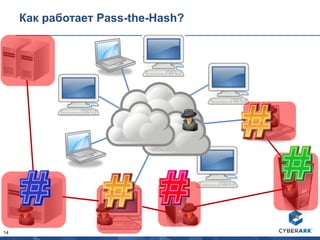

- 14. 14 Как работает Pass-the-Hash?

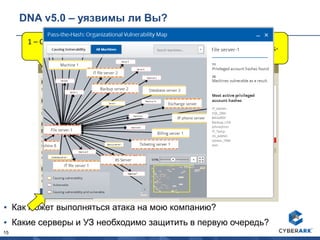

- 15. 15 DNA v5.0 – уязвимы ли Вы? ▪Как может выполняться атака на мою компанию? ▪Какие серверы и УЗ необходимо защитить в первую очередь? 2 – Результат – Сколько машин уязвимы для Pass- the-Hash? 1 – Сколько УЗ и машин уязвимы? 3 – Что если использовать одноразовые пароли PAS для управления этими УЗ?

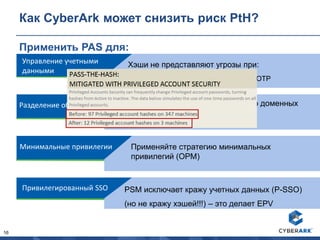

- 16. 16 Как CyberArk может снизить риск PtH? Применить PAS для: Хэши не представляют угрозы при: Постоянной смене паролей, напр. OTP Управление учетными данными Применяйте стратегию минимальных привилегий (OPM) Минимальные привилегии PSM исключает кражу учетных данных (P-SSO) (но не кражу хэшей!!!) – это делает EPV Привилегированный SSO Используйте локальные УЗ вместо доменных CyberArk управляет локальными УЗ Разделение обязанностей

- 17. 17 Как DNA v5 работает с SSH ключами? ▪Обнаруживает, включая «зависшие», ключи, извлекает необходимые данные о них и сообщает статус каждого ключа. ▪Коррелирует и устанавливает связей между ключами, УЗ и машинами. ▪Генерирует отчет о текущем статусе ключей. ▪Предоставляет карту зависимостей между ключами, УЗ и машинами. ▪Формирует детальный отчет по данным карты зависимостей.

- 18. 18 On-demand Privileges Manager (OPM)

- 19. 19 Штатные средства контроля доступа ОС «Экономить $1,264 с Windows ПК в год, удалив права admin…» Gartner «Закрыть 92% всех уязвимостей Windows, удалив права admin…» Microsoft

- 20. 20 IT personnel Server with OPM 1.Создание политики 2.Запрос на повышение привилегий 3.Считывание политики, запись логов 4.Просмотр результатов аудита 2 3 CyberArk Admin 1 4 Auditor Как работает OPM? Vault PVWA

- 21. 21 Privileged Threat Analytics (PTA)

- 22. 22 •Патентованный алгоритм изучает поведение привилегированных пользователей. •Самообучение корректирует профиль по изменению поведения. •Активность сравнивается с профилем поведения для выявления аномалий. •Баллы угрозы присваиваются каждой аномалии, инциденту или группе событий для выявления наиболее рисковых событий. •Целевые предупреждения включают детальную информацию о событиях и позволяют непосредственно реагировать на атаки через панель управления. •Панель управления и уведомления по электронной почте оперативно позволяют предпринять ответные действия. •Двухсторонняя интеграция с SIEM. Что такое PTA?

- 23. 23 Как работает PTA? Ок ALERT: SIEM & CyberArk Анализ поведения SIEM Анализ поведения: Статистическая модель на основе комбинации алгоритма анализа, данных Digital Vault и целевых систем и интеграции с SIEM. CyberArk Vault Предупреждение АКТИВНОСТЬ НАД УЗ Привилегированный пользователь Защищаемые системы

- 24. 24 PTA в действии ▪Незнакомый IP! ▪Privileged Threat Analytics обнаружил вход на файл-сервер с незнакомого IP адреса ▪Десктоп инфицируется вредоносным кодом ▪Нарушитель получает учетные данные файл-сервера ▪Нарушитель легитимно заходит на файл-сервер

- 25. 25 Спасибо за внимание!