Услуги PT для банков

- 1. Услуги отдела анализа защищенности для банковского сектора Дмитрий Евтеев, руководитель отдела анализа защищенности, Positive Technologies

- 2. Угрозы безопасности в банковском секторе Отказ в обслуживании (АБС, ...) НСД к СУБД АБС, в т.ч. процессинга Атака на клиентов (подмена содержимого, фишинг, ...) Физика и «около физика» (ATM, ...) Невыполнение требований регуляторов

- 3. Проблемы безопасности в банковском секторе Число случаев мошенничества с банкоматами выросло в 9 раз: http://lenta.ru/news/2012/05/04/frauds Взломать за 60 секунд ->

- 4. Positive Technologies для банков Мы понимаем ваши бизнес-риски, связанные с мошенничеством, финансовыми махинациями, утечкой конфиденциальных данных, потерей репутации. Мы занимаемся минимизацией этих рисков каждый день!

- 5. Услуги Positive Technologies – это… высокое качество экспертизы работы проводятся специалистами Positive Technologies, которые обладают уникальным опытом тестирований на проникновение, знаниями и обширными навыками в сфере анализа защищенности информационных систем, а также уникальными методиками собственной разработки и являются признанными экспертами в области практической информационной безопасности мощная команда самая сильная команда на российском рынке оказания услуг по анализу защищенности прикладных систем передовой инструментарий при работе используются передовые инструментальные средства анализа защищенности, как свободно распространяемые, так и коммерческие, а также инструменты собственной разработки; ни одна российская компания в сфере анализа защищенности не обладает подобными ресурсами (!) Positive Technologies – компания-практик!

- 6. Услуги компании Positive Technologies для банков

- 9. От бла-бла-бла к предметной области

- 10. Типовые уязвимости прикладных банковских систем на примере PHDays I-Bank

- 11. PHDays I-Bank/Типовые уязвимости ДБО Система разрабатывалась специально для конкурса, проводимого на PHDays 2012 PHDays I-Bank содержит типовые уязвимости, которые мы находили в реальных системах ДБО См. Статистика веб-уязвимостей за 2010-2011 годы (раздел 5.8): http://www.ptsecurity.ru/download/статистика RU.pdf PHDays I-Bank НЕ ЯВЛЯЕТСЯ системой ДБО, которая действительно работает в каком-либо из существующих банков.

- 12. PHDays I-Bank/Недостаточная энтропия Предсказуемые идентификаторы пользователей В PHDays I-Bank, как и почти во всех реальных ДБО, идентификатор пользователя состоит из цифр. Примеры идентификаторов: 1000001, 1000002, … Недостатки парольной защиты • Пароль по умолчанию сложный, но при этом пользователь может установить простой пароль • Проверяется только длина пароля • Проверка сложности пароля по регулярному выражению (можно задать словарный пароль!)

- 13. PHDays I-Bank/Подбор Brute Force в интернет-банке? А как же защита? Защита от атак, направленных на подбор: Блокирование учетной записи Блокирование IP-адреса Использование технологии CAPTCHA

- 14. PHDays I-Bank/Как поступает атакующий 1000001 Собираются идентификаторы 1000002 1000003 … Выбирается 1 или N паролей 1001421:12345678 1002236:12345678 Подбирается не пароль к идентификатору, а 1002313:12345678 идентификаторы к паролю …

- 15. PHDays I-Bank/Проблемы реализации CAPTCHA Возможна повторная отправка одного и того же значения Значение передается в скрытом поле HTML-формы Некорректная проверка – достаточно чтобы совпала длина или присутствовали некоторые символы CAPTCHA не проверяется при передачи определенного заголовка …

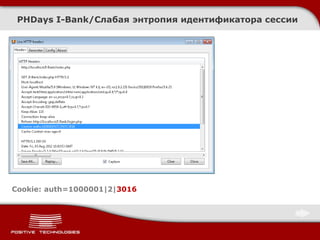

- 16. PHDays I-Bank/Повторное использование Предсказуемые значения идентификатора сессии «сессия пользователя» : 11112222 Пример «живой» сессии 1 : 80526151 Пример «живой» сессии 2 : 80526162 Не эффективные механизмы защиты от уязвимости «Подделка HTTP-запроса»

- 17. PHDays I-Bank/Слабая энтропия идентификатора сессии Cookie: auth=1000001|2|3016

- 18. PHDays I-Bank/Одноразовые пароли (OTP) Одноразовые пароли используются для защиты от несанкционированных пользователем действий (выполнение транзакций, изменение пароля, редактирование личных данных). OTP может запрашиваться или после первичной аутентификации (логин и пароль) Или перед выполнением каждой транзакции (или другом действии)

- 19. PHDays I-Bank/Уязвимые реализации OTP В PHDays I-Bank были реализованы следующие сценарии: Эмуляция использования внешнего устройства при проведении транзакций Использование скретч-карт при проведении транзакций Отсутствие двухфакторной аутентификации при проведении транзакций Уязвимости: Повторное использование Не везде (всегда) используется Недостаточная энтропия возможных значений Логические уязвимости (и уязвимости приложения)

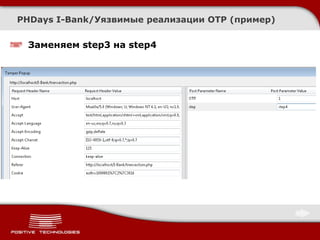

- 20. PHDays I-Bank/Уязвимые реализации OTP (пример) Логическая уязвимость позволяет обойти шаг проверки OTP и выполнить транзакцию напрямую!

- 21. PHDays I-Bank/Уязвимые реализации OTP (пример) Заменяем step3 на step4

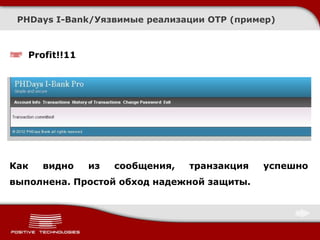

- 22. PHDays I-Bank/Уязвимые реализации OTP (пример) Profit!!11 Как видно из сообщения, транзакция успешно выполнена. Простой обход надежной защиты.

- 23. PHDays I-Bank/Атака через смежные системы HelpDesk История одного банка… http://devteev.blogspot.com/2011/09/4.html

- 24. Race condition – смещение вектора атаки на процессинг Если отправлять много запросов, то возможна ситуация, когда запросы будут выполняться одновременно: Запрос N Запрос N + 1 Проверка наличия Проверка наличия необходимой суммы необходимой суммы Зачисление денег Зачисление денег Profit! $$$

- 25. Внедрение внешних XML-сущностей: перспективный сценарий развития атаки Внедрение внешних XML-сущностей (XXE) — уязвимость может привести к разглашению важных данных, получению злоумышленником исходных кодов приложения, файлов конфигурации и т. п. Так же данная уязвимость позволяет злоумышленнику выполнять SMB- и HTTP-запросы в пределах сети атакуемого сервера. https://www.owasp.org/index.php/Testing_for_XML_Injection_(OWASP-DV-008)

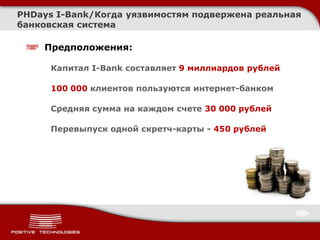

- 26. PHDays I-Bank/Когда уязвимостям подвержена реальная банковская система Предположения: Капитал I-Bank составляет 9 миллиардов рублей 100 000 клиентов пользуются интернет-банком Средняя сумма на каждом счете 30 000 рублей Перевыпуск одной скретч-карты - 450 рублей

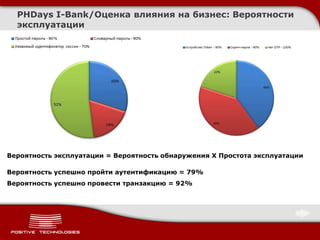

- 27. PHDays I-Bank/Оценка влияния на бизнес: Вероятности эксплуатации Вероятность эксплуатации = Вероятность обнаружения X Простота эксплуатации Вероятность успешно пройти аутентификацию = 79% Вероятность успешно провести транзакцию = 92%

- 28. PHDays I-Bank/Оценка влияния на бизнес: Ущерб (миллионов рублей) Непосредственный ущерб ~30% из 100 000 клиентов подали в суд т.е. 30 000 (счет клиента) + ~20 000 (издержки) X ~30% (кол-во клиентов) = ~1500 млн. руб. Перевыпуск скретч-карт 40% из 100 000 используют скретч-карты т.е. 450 руб. (перевыпуск 1-й карты) X 40% (кол-во клиентов) = 18 млн. руб. Общий капитал банка = 9 миллиардов

- 29. PHDays I-Bank/Оценка влияния на бизнес: анализ рисков Риск=Ущерб x Вероятность Исходя из: Непосредственный ущерб = 1500 млн. руб. Перевыпуск скретч-карт = 18 млн. руб. Вероятность успешно пройти аутентификацию = 79% Вероятность успешно провести транзакцию = 92% Получаем: Риск = (1500 млн. руб. + 18 млн. руб.) x (79% x 92%) Риск=12% от капитала Уровень ущерба свыше 3% от капитала является критическим! (СТО БР)

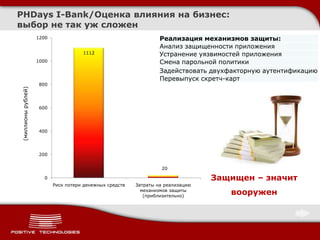

- 30. PHDays I-Bank/Оценка влияния на бизнес: выбор не так уж сложен 1200 Реализация механизмов защиты: Анализ защищенности приложения 1112 Устранение уязвимостей приложения 1000 Смена парольной политики Задействовать двухфакторную аутентификацию Перевыпуск скретч-карт 800 (миллионы рублей) 600 400 200 20 0 Защищен – значит Риск потери денежных средств Затраты на реализацию механизмов защиты (приблизительно) вооружен