Код безопасности. Андрей Степаненко "Новое поколение решений для защиты рабочих станций и серверов"

- 1. Г. ТЮМЕНЬ 29 ОКТЯБРЯ 2015 НОВОЕ ПОКОЛЕНИЕ РЕШЕНИЙ ДЛЯ ЗАЩИТЫ РАБОЧИХ МЕСТ АНДРЕЙ СТЕПАНЕНКО Эксперт по технологиям защиты информации

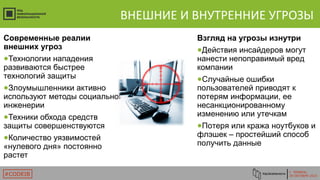

- 2. Г. ТЮМЕНЬ 29 ОКТЯБРЯ 2015#CODEIB ВНЕШНИЕ И ВНУТРЕННИЕ УГРОЗЫ Современные реалии внешних угроз ●Технологии нападения развиваются быстрее технологий защиты ●Злоумышленники активно используют методы социальной инженерии ●Техники обхода средств защиты совершенствуются ●Количество уязвимостей «нулевого дня» постоянно растет Взгляд на угрозы изнутри ●Действия инсайдеров могут нанести непоправимый вред компании ●Случайные ошибки пользователей приводят к потерям информации, ее несанкционированному изменению или утечкам ●Потеря или кража ноутбуков и флэшек – простейший способ получить данные

- 3. Г. ТЮМЕНЬ 29 ОКТЯБРЯ 2015#CODEIB ЧЕМ ЗАЩИЩАЮТСЯ Защита от внешних угроз ●Защита от вирусов и вредоносных программ ●Защита от сетевых атак ●Защита от подделки и перехвата сетевого трафика внутри локальной сети ●Защищенный обмен данными с удаленными рабочими станциями и т.д. Защита от внутренних угроз ●Защита информации от несанкционированного доступа ●Контроль утечек и каналов распространения защищаемой информации ●Защита от действий инсайдеров ●Защита от кражи информации при утере носителей

- 4. Г. ТЮМЕНЬ 29 ОКТЯБРЯ 2015#CODEIB ЗАЧЕМ СТОЛЬКО СИСТЕМ ЗАЩИТЫ? Для эффективного противодействия угрозам на рабочих станциях требуется защита на 5 уровнях

- 5. Г. ТЮМЕНЬ 29 ОКТЯБРЯ 2015#CODEIB ТИПОВЫЕ ПРОБЛЕМЫ Трудности мультивендорной защиты: ●Высокая нагрузка на защищаемые компьютеры из-за избыточности функционала ●Несогласованная работа и конфликты при работе нескольких продуктов ●Отсутствие ответственности вендоров по решению проблем совместимости продуктов ●Высокая нагрузка на службы ИТ и ИБ по консультированию и решению проблем пользователей ●Проблемы масштабирования многовендорного решения ●Высокая совокупная стоимость продуктов, а также стоимость администрирования и обучения персонала

- 6. Г. ТЮМЕНЬ 29 ОКТЯБРЯ 2015#CODEIB НАШЕ РЕШЕНИЕ – SECRET NET STUDIO Концепция продукта Полноценно обезопасить деятельность организации от злоумышленников: внешних и внутренних Централизованно управлять средствами защиты, имеющимися в организации Оперативно реагировать на всесторонние атаки и события НСД Связать воедино локальную защиту и защиту сетевой инфраструктуры

- 7. Г. ТЮМЕНЬ 29 ОКТЯБРЯ 2015#CODEIB КОМПЛЕКСНАЯ ЗАЩИТА НА 5 УРОВНЯХ Централизованное развертывание, управление, мониторинг

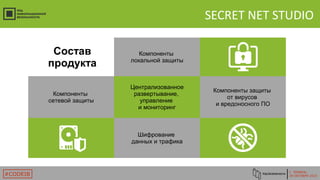

- 8. Г. ТЮМЕНЬ 29 ОКТЯБРЯ 2015#CODEIB SECRET NET STUDIO Состав продукта Компоненты локальной защиты Компоненты сетевой защиты Централизованное развертывание, управление и мониторинг Компоненты защиты от вирусов и вредоносного ПО Шифрование данных и трафика

- 9. Г. ТЮМЕНЬ 29 ОКТЯБРЯ 2015#CODEIB ШИРОКИЙ НАБОР ЗАЩИТНЫХ ПОДСИСТЕМ Пропустить подробности

- 10. Г. ТЮМЕНЬ 29 ОКТЯБРЯ 2015#CODEIB УРОВЕНЬ ДАННЫХ ● Зашифрованные контейнеры ● Возможность автоматического подключения ● Настраиваемые права доступа ● Хранение ключевой информации на электронных ключах или съемных носителях ● Возможность резервного копирования ключей шифрования в защищенное хранилище Шифрование данных Пропустить подробности

- 11. Г. ТЮМЕНЬ 29 ОКТЯБРЯ 2015#CODEIB УРОВЕНЬ ДАННЫХ ● Теневое копирование файлов, выводимых на съемные носители ● Теневое копирование распечатываемых документов ● Хранение теневых копий в защищенном хранилище ● Возможность расследования инцидентов, связанных с утечками информации Теневое копирование Пропустить подробности

- 12. Г. ТЮМЕНЬ 29 ОКТЯБРЯ 2015#CODEIB УРОВЕНЬ ДАННЫХ ● Маркировка выводимых на печать документов ● Разные маркеры в зависимости от уровня конфиденциальности документа. ● Полностью настраиваемые маркеры с возможностью добавления произвольных полей ● Отдельные маркеры для первой и последней страниц Маркировка документов Пропустить подробности

- 13. Г. ТЮМЕНЬ 29 ОКТЯБРЯ 2015#CODEIB УРОВЕНЬ ПРИЛОЖЕНИЙ ● «Белый» список разрешенных к запуску приложений ● Контроль целостности и неизменности запускаемых приложений ● Контроль скриптов Active Scripts ● Автоматическое построение списка разрешенных приложений по ярлыкам из главного меню, событиям журнала и из списка установленных приложений ● Автоматическое построение зависимостей приложений от других бинарных файлов (библиотек и т.д.) Замкнутая программная среда Пропустить подробности

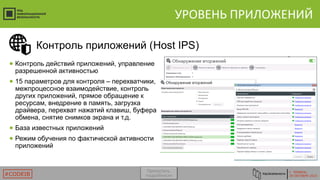

- 14. Г. ТЮМЕНЬ 29 ОКТЯБРЯ 2015#CODEIB УРОВЕНЬ ПРИЛОЖЕНИЙ ● Контроль действий приложений, управление разрешенной активностью ● 15 параметров для контроля – перехватчики, межпроцессное взаимодействие, контроль других приложений, прямое обращение к ресурсам, внедрение в память, загрузка драйвера, перехват нажатий клавиш, буфера обмена, снятие снимков экрана и т.д. ● База известных приложений ● Режим обучения по фактической активности приложений Контроль приложений (Host IPS) Пропустить подробности

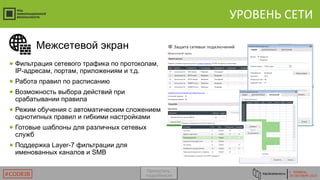

- 15. Г. ТЮМЕНЬ 29 ОКТЯБРЯ 2015#CODEIB УРОВЕНЬ СЕТИ ● Фильтрация сетевого трафика по протоколам, IP-адресам, портам, приложениям и т.д. ● Работа правил по расписанию ● Возможность выбора действий при срабатывании правила ● Режим обучения с автоматическим сложением однотипных правил и гибкими настройками ● Готовые шаблоны для различных сетевых служб ● Поддержка Layer-7 фильтрации для именованных каналов и SMB Межсетевой экран Пропустить подробности

- 16. Г. ТЮМЕНЬ 29 ОКТЯБРЯ 2015#CODEIB УРОВЕНЬ СЕТИ ● Технологии Kerberos и IPSec, защита от атак типа Man in the middle ● Возможность сокрытия сетевого трафика (кодирование информации) ● Возможность реализовать программные VLAN’ы ● Поддержка гибкого разграничения сетевого доступа для терминальных серверов Авторизация сетевых соединений Пропустить подробности

- 17. Г. ТЮМЕНЬ 29 ОКТЯБРЯ 2015#CODEIB УРОВЕНЬ СЕТИ ● Эвристические детекторы сетевых атак – сканирование портов, атаки типа Denial of Service, аномальный сетевой трафик и т.д. ● Сигнатурные детекторы атак ● Возможность временной блокировки атакующих компьютеров ● Наличие команды оперативного снятия блокировки Обнаружение вторжений (Network IPS) Пропустить подробности

- 18. Г. ТЮМЕНЬ 29 ОКТЯБРЯ 2015#CODEIB УРОВЕНЬ СЕТИ ● Подключение к защищенной сети через открытые каналы связи (включая Интернет) ● Шифрование канала передачи информации ● Обеспечение безопасной работы в корпоративной сети при подключении к открытым Wi-Fi точкам доступа ● Возможность установить соединение с корпоративной сетью до входа в систему, возможность входа в домен при нахождении за защищаемым периметром «Континент-АП» (VPN-клиент) Пропустить подробности

- 19. Г. ТЮМЕНЬ 29 ОКТЯБРЯ 2015#CODEIB УРОВЕНЬ ОПЕРАЦИОННОЙ СИСТЕМЫ ● Поддержка двухфакторной аутентификации и электронных идентификаторов eToken, RuToken, ESMART, JaCarta, iButton и др. ● Собственная усиленная парольная аутентификация и парольные политики ● Работа с локальными и доменными пользователями, поддержка терминальных серверов и VDI ● Гибкие настройки ограничения доступа – запрет вторичного входа (RunAs), запрет входа локальными пользователями и т.д. ● Политики блокировки сеанса при неактивности или изъятии идентификатора Усиленный вход в систему Пропустить подробности

- 20. Г. ТЮМЕНЬ 29 ОКТЯБРЯ 2015#CODEIB УРОВЕНЬ ОПЕРАЦИОННОЙ СИСТЕМЫ ● Контроль при загрузке ОС, при входе пользователя, по расписанию ● Возможность контроля файлов, директорий, реестра, прав доступа и атрибутов ● Алгоритмы – CRC, ЭЦП, хэш, имитовставка, полное совпадение (с восстановлением), встроенная ЭЦП (Microsoft Authenticode) ● Настраиваемая реакция – игнорировать, заблокировать компьютер, восстановить из эталона, восстановить с блокировкой, принять как эталон Контроль целостности Пропустить подробности

- 21. Г. ТЮМЕНЬ 29 ОКТЯБРЯ 2015#CODEIB УРОВЕНЬ ОПЕРАЦИОННОЙ СИСТЕМЫ ● Два антивирусных движка – ESET и Agnitum ● Высокая скорость работы, отличные показатели обнаружения и отсутствия ложных срабатываний ● Сигнатурные и эвристические методы контроля ● Поддержка «белых» списков директорий и файлов ● Возможность развертывания локальных серверов обновлений с поддержкой каскадных режимов работы Антивирус Пропустить подробности

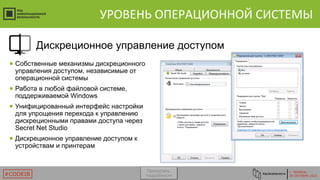

- 22. Г. ТЮМЕНЬ 29 ОКТЯБРЯ 2015#CODEIB УРОВЕНЬ ОПЕРАЦИОННОЙ СИСТЕМЫ ● Собственные механизмы дискреционного управления доступом, независимые от операционной системы ● Работа в любой файловой системе, поддерживаемой Windows ● Унифицированный интерфейс настройки для упрощения перехода к управлению дискреционными правами доступа через Secret Net Studio ● Дискреционное управление доступом к устройствам и принтерам Дискреционное управление доступом Пропустить подробности

- 23. Г. ТЮМЕНЬ 29 ОКТЯБРЯ 2015#CODEIB УРОВЕНЬ ОПЕРАЦИОННОЙ СИСТЕМЫ ● Настраиваемые метки конфиденциальности и их именование ● Контроль потоков, возможность строгого контроля терминальных подключений ● Выбор режима конфиденциальности при входе в систему или автоматическое назначение максимального уровня конфиденциальности ● Назначение мандатных меток через свойства файлов и директорий Windows ● Мандатное управление доступом к устройствам и принтерам Полномочное (мандатное) управление доступом Пропустить подробности

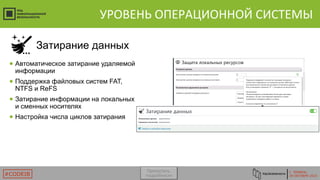

- 24. Г. ТЮМЕНЬ 29 ОКТЯБРЯ 2015#CODEIB УРОВЕНЬ ОПЕРАЦИОННОЙ СИСТЕМЫ ● Автоматическое затирание удаляемой информации ● Поддержка файловых систем FAT, NTFS и ReFS ● Затирание информации на локальных и сменных носителях ● Настройка числа циклов затирания Затирание данных Пропустить подробности

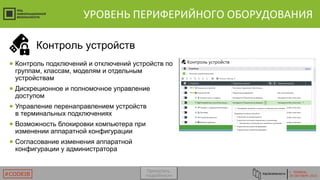

- 25. Г. ТЮМЕНЬ 29 ОКТЯБРЯ 2015#CODEIB УРОВЕНЬ ПЕРИФЕРИЙНОГО ОБОРУДОВАНИЯ ● Контроль подключений и отключений устройств по группам, классам, моделям и отдельным устройствам ● Дискреционное и полномочное управление доступом ● Управление перенаправлением устройств в терминальных подключениях ● Возможность блокировки компьютера при изменении аппаратной конфигурации ● Согласование изменения аппаратной конфигурации у администратора Контроль устройств Пропустить подробности

- 26. Г. ТЮМЕНЬ 29 ОКТЯБРЯ 2015#CODEIB УРОВЕНЬ ПЕРИФЕРИЙНОГО ОБОРУДОВАНИЯ ● Настройка отдельных принтеров и правила для всех подключенных устройств ● Поддержка виртуальных принтеров ● Дискреционное и полномочное управление доступом ● Возможность ограничения уровня конфиденциальности документов для печати Контроль печати Пропустить подробности

- 27. Г. ТЮМЕНЬ 29 ОКТЯБРЯ 2015#CODEIB УРОВЕНЬ ПЕРИФЕРИЙНОГО ОБОРУДОВАНИЯ ● Возможность сквозной аутентификации и управления входа в ПАК «Соболь» из Secret Net Studio ● Возможность настройки заданий на контроль целостности для ПАК «Соболь» из интерфейса Secret Net Studio ● Получение журналов из ПАК «Соболь» ● Работа с идентификаторами iButton, подключенными к ПАК «Соболь» Интеграция с ПАК «Соболь»

- 28. Г. ТЮМЕНЬ 29 ОКТЯБРЯ 2015#CODEIB ПОДДЕРЖКА СЛОЖНЫХ СЕТЕЙ

- 29. Г. ТЮМЕНЬ 29 ОКТЯБРЯ 2015#CODEIB ЦЕНТРАЛИЗОВАННОЕ РАЗВЕРТЫВАНИЕ ● Централизованное развертывание средствами продукта ● Централизованная установка и удаление патчей, новых версий ● Управление дистрибутивами в репозитории ● Просмотр запущенных задач и контроль процессов инсталляции ● Групповые операции

- 30. Г. ТЮМЕНЬ 29 ОКТЯБРЯ 2015#CODEIB ЦЕНТРАЛИЗОВАННОЕ УПРАВЛЕНИЕ ● Иерархические политики для управления настройками защитных компонентов ● Два типа оперативных команд: ● общие (блокировка станции, применение политик, выключение и т.д.) ● специализированные (по модулям защиты) ● Удобное управление основными настройками из панели статуса ● Простой переход между политикам и полными настройкам

- 31. Г. ТЮМЕНЬ 29 ОКТЯБРЯ 2015#CODEIB ЦЕНТРАЛИЗОВАННЫЙ МОНИТОРИНГ ● Графическая панель для общего мониторинга защищенности системы ● Оперативная передача событий НСД и других важных событий на панель мониторинга, по e-mail или SNMP ● Удобное группирование защищаемых компьютеров для наблюдения и раздельного отображения состояния ● Настраиваемые сигналы тревоги – отдельный тип событий высокой степени важности ● Возможность квитирования событий – проставления отметок о прочтении и добавления комментариев к событиям

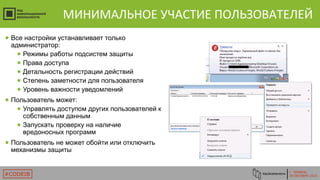

- 32. Г. ТЮМЕНЬ 29 ОКТЯБРЯ 2015#CODEIB МИНИМАЛЬНОЕ УЧАСТИЕ ПОЛЬЗОВАТЕЛЕЙ ● Все настройки устанавливает только администратор: ● Режимы работы подсистем защиты ● Права доступа ● Детальность регистрации действий ● Степень заметности для пользователя ● Уровень важности уведомлений ● Пользователь может: ● Управлять доступом других пользователей к собственным данным ● Запускать проверку на наличие вредоносных программ ● Пользователь не может обойти или отключить механизмы защиты

- 33. Г. ТЮМЕНЬ 29 ОКТЯБРЯ 2015#CODEIB ПОДДЕРЖКА РАССЛЕДОВАНИЯ ИНЦИДЕНТОВ ● Расширенная система регистрации событий безопасности ● Отслеживание атак и каналов распространения вредоносных программ, действий инсайдеров ● Построение удобных и подробных графических отчетов ● Теневое копирование файлов/документов, выводимых на печать или внешние носители информации

- 34. Г. ТЮМЕНЬ 29 ОКТЯБРЯ 2015#CODEIB ДОСТИГНУТЫЕ РЕЗУЛЬТАТЫ Функциональный аналог набора продуктов: ●Антивирус (уровня Kaspersky Endpoint Security Стандартный) ●Средство шифрования дисков (уровня Secret Disk) ●Средство защиты от НСД (уровня Secret Net) +Встроенный VPN-клиент занимаемой оперативной памяти-27% загрузки процессора -12% затрат времени администратора-33% стоимости -10%

- 35. Г. ТЮМЕНЬ 29 ОКТЯБРЯ 2015#CODEIB ПРЕИМУЩЕСТВА ДЛЯ ЗАКАЗЧИКОВ Реальная безопасность ●Взаимодополняющий набор защитных функций, позволяющих эффективно противостоять как современным внешним угрозам, так и угрозам со стороны внутренних сотрудников Выполнение требований регуляторов ●Secret Net Studio подан на сертификацию в ФСТЭК России для защиты гостайны (до «Совершенно секретно» включительно), для защиты ГИС (до 1 класса включительно) и для защиты ИСПДн (до УЗ1 включительно) ●Secret Net Studio планируется сертифицировать в ФСБ как СКЗИ Снижение сложности защищаемой системы ●Сокращение «зоопарка» и простота обеспечения согласованной работы различных защитных подсистем

- 36. Г. ТЮМЕНЬ 29 ОКТЯБРЯ 2015#CODEIB СКОЛЬКО БУДЕТ СТОИТЬ?

- 37. Г. ТЮМЕНЬ 29 ОКТЯБРЯ 2015#CODEIB КОГДА МОЖНО БУДЕТ КУПИТЬ?

- 38. Г. ТЮМЕНЬ 29 ОКТЯБРЯ 2015#CODEIB УЗНАТЬ ПОДРОБНЕЕ ● Подробное описание продукта ● Информация об архитектуре, возможностях и лицензировании ● Сравнение возможностей с другими продуктами ● Загрузка бета-версии ● Онлайн расчет стоимости ● Предзаказ продукта www.securitycode.ru/SNS

- 39. ВОПРОСЫ? АНДРЕЙ СТЕПАНЕНКО Эксперт по технологиям защиты информации +7 (495) 982 3020 доб. 746 a.stepanenko@securitycode.ru www.securitycode.ru