пр Спроси эксперта про прогнозы ИБ

- 1. solarsecurity.ru +7 (499) 755-07-70 07.03.2017 Настоящее и будущее ИБ: Прогнозы развития отрасли

- 2. solarsecurity.ru +7 (499) 755-07-70 Вебинары серии «Спроси эксперта» 2 Что это: Живой разговор 2х (или более) специалистов по ИБ. Цель вебинаров: Поиск ответов на актуальные вопросы отрасли и обмен опытом. Формат: Ведущий и приглашённые эксперты отвечают на присланные вопросы и делятся наработками по теме. Присылайте вопросы сюда - ask@solarsecurity.ru 1й сезон можно посмотреть тут - http://solarsecurity.ru/analytics/webinars

- 3. solarsecurity.ru +7 (499) 755-07-70 1й вебинар 2го сезона 3 «Настоящее и будущее ИБ: Прогнозы развития отрасли»

- 4. solarsecurity.ru +7 (499) 755-07-70 Все мы любим технологические прогнозы 4 «Нет ни малейших оснований предполагать, что когда-либо можно будет получить ядерную энергию. Это означало бы то, что человек научился разрушать атомы.» - Альберт Эйнштейн, 1936 «Телевидение, после появления, не сможет удержаться на любом рынке дольше шести месяцев. Людям просто надоест смотреть в фанерный ящик каждый вечер.» - Дэррил Занук, продюсер, один из основателей 20th Century Fox, 1949 (?1946) «Вес компьютеров в будущем не будет превышать 1,5 тонны.» - Журнал «Популярная механика», 1949 год «Вероятный объём мирового рынка копировальных машин – не более 5000 штук.» - Ответ IBM основателям Xerox, 1959 «Нет причины, по которой кто-либо захотел бы иметь дома компьютер.» - Кэн Олсон, основатель Digital Equipment Corp, 1977 «Никому не понадобится большее 637 Кб оперативной памяти для персонального компьютера. 640 Кб должно хватить всем.» - Билл Гейтс, 1981 «Через два года проблема спама будет решена» - Билл Гейтс, 2004 год. «Нет никаких шансов, что iPhone получит сколь-либо значительную долю рынка.» - Стив Балмер, CEO Microsoft, 2007 «Мы никогда не будем использовать аутсорсинг ИБ.» - кто-то из CISO в 2013

- 5. solarsecurity.ru +7 (499) 755-07-70 Отказ от ответственности 5 Disclaimer 1: Это все шаманство Disclaimer 2: Что вижу – то пою!

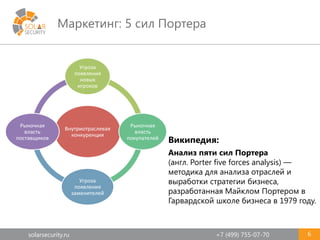

- 6. solarsecurity.ru +7 (499) 755-07-70 Маркетинг: 5 сил Портера 6 Википедия: Анализ пяти сил Портера (англ. Porter five forces analysis) — методика для анализа отраслей и выработки стратегии бизнеса, разработанная Майклом Портером в Гарвардской школе бизнеса в 1979 году.

- 7. solarsecurity.ru +7 (499) 755-07-70 5 сил Прозорова-Данкевича 7 Глобальный маркетинг Актуальные угрозы Методологии ИТ и ИБ Регуляторы (и политика) Тенденции развития ИТ (и бизнеса) Анализ 5 сил Прозорова- Данкевича – подход для анализа отрасли ИБ и выработки стратегии развития

- 8. solarsecurity.ru +7 (499) 755-07-70 Тенденции развития ИТ (и бизнеса) 8

- 9. solarsecurity.ru +7 (499) 755-07-70 Вопросы слушателей 9 Сергей Борисов: «Что для ИБ отрасли даст blockchain?» Сергей Шкляев: «Перспективы рынка защиты IoT (интернета вещей)? Обеспечение надлежащего уровня безопасности для инфраструктуры IoT. Какова точка зрения экспертов на эту тему?» Михаил Петров: «Давно не слышно про Большие Данные, тема сдулась?

- 10. solarsecurity.ru +7 (499) 755-07-70 BigData – как подростковый секс 10 Все о ней говорят Никто в действительности не знает, как ей заниматься Все думает, что все остальные ей занимаются Поэтому все говорят, что занимаются ей

- 11. solarsecurity.ru +7 (499) 755-07-70 А точно ли это BigData? Или просто много данных? 11

- 12. solarsecurity.ru +7 (499) 755-07-70 Ок. Что дальше? Machine Learning 12 UEBA – выявление аномалий в поведение пользователей и систем DLP – детектирование нетипичного поведения сотрудников с целью выявления мошенников IDM – выявление SOD- конфликтов, аномалий в поведений пользователей в информационных системах Application Security Testing – снижение ложноположительных срабатываний SAST

- 13. solarsecurity.ru +7 (499) 755-07-70 Internet of Things 13 2.2 миллиона записывающих устройств в игрушках оказались под угрозой взлома по вине уязвимостей в Open-source компонентах Software Composition Analysis – обязательный инструмент при сканировании исходного кода на уязвимости

- 14. solarsecurity.ru +7 (499) 755-07-70 Blockchain – тренд или реальность? 14

- 15. solarsecurity.ru +7 (499) 755-07-70 Глобальный маркетинг 15

- 16. solarsecurity.ru +7 (499) 755-07-70 Почему мы любим Gartner? 16 Hype-cycle Cool Vendors Market Guide Magic Quadrant • Solar Security ;)

- 17. solarsecurity.ru +7 (499) 755-07-70 Что на подъёме? 17

- 18. solarsecurity.ru +7 (499) 755-07-70 Прогнозы ИБ по Gartner 18 • http://80na20.blogspot.com/2017/02/gartner.html • https://habrahabr.ru/company/solarsecurity/blog/ 322858

- 19. solarsecurity.ru +7 (499) 755-07-70 Старые и новые аббревиатуры по ИБ 19 Старые Уже слышали… Ожидаем • DLP - Data Loss Prevention • IDS / IPS - Intrusion detection / prevention system • IdM / IAM - Identity and Access Management • SIEM - Security information and event management • VPN - Virtual Private Network • DPI - Deep Packet Inspection • EDR - Endpoint Detection and Response • GRC - Governance, risk management, and compliance • MSSP - Managed Security Service Provider • NGFW - Next-Generation Firewall • PAM - Privileged Access Management • SOC - Security Operations Center • UTM - Unified threat management • WAF – Web Application Firewall • AST - Application security testing • CASB - Cloud Access Security Broker • DCAP - Data-Centric Audit and Protection • EM - Employee Monitoring Tools • IGA - Identity Governance and Administration • MDRS - Managed Detection and Response Services • SIRPs - Security Incident Response Platforms • UEBA - User and Entity Behavior Analytics • …

- 20. solarsecurity.ru +7 (499) 755-07-70 Вопрос про UEBA и мнение Gartner 20 Руслан Павлов: «Насколько актуально развитие UEBA на российском рынке, учитывая, что SIEM-системы у заказчиков не всегда настроены должным образом, а то и вовсе просто куплены для галочки?» Прогноз Gartner: «К 2020 году не менее 60% крупнейших вендоров CASB (cloud access security broker) и 25% крупнейших SIEM- и DLP-вендоров встроят в свои решения функциональность UEBA – благодаря поглощениям, технологическому партнерству или собственным разработкам.»

- 21. solarsecurity.ru +7 (499) 755-07-70 UEBA по Gartner 21 User and entity behavior analytics offers profiling and anomaly detection based on a range of analytics approaches, usually using a combination of basic analytics methods (e.g., rules that leverage signatures, pattern matching and simple statistics) and advanced analytics (e.g., supervised and unsupervised machine learning). Vendors use packaged analytics to evaluate the activity of users and other entities (hosts, applications, network traffic and data repositories) to discover potential incidents commonly presented as activity that is anomalous to the standard profiles and behaviors of users and entities. Example of these activities include unusual access to systems and data by trusted insiders or third parties, and breaches by external attackers evading preventative security controls»

- 22. solarsecurity.ru +7 (499) 755-07-70 Если собираем UEBA из кусков СЗИ 22 № Тип решения Что подходит для UEBA (создание профилей)? 1. Security Information and Event Monitoring (SIEM) Коррелированные события из различных источников, но обычно сетевая активность и события доступа. Ряд SIEM имеют отдельный модуль UEBA или предполагают удобную интеграцию. 2. Data Loss Prevention (DLP) События по передаче и/или хранению информации с учетом контента и контекста. Многие DLP решения обладают функционалом EM (см.далее). 3. Identity and Access Management (IAM) События по доступу к информационным системам, БД и файлам с учетом контекста. 4. Employee Monitoring (EM) Tools События по работе пользователей (запуск программ, использование файлов и БД, передача информации на внешние устройства и пр.) с учетом контекста. 5. Endpoint Detection and Response (EDR) События на конечных устройствах (запуск программ, изменение реестра, подключение к сетям передачи данных, подключение внешних устройств и пр.) с учетом контекста. 6. Network traffic analysis (NTA) Сетевая активность пользователей и приложений с учетом контекста. Большинство решений поддерживают технологию Deep packet inspection (DPI). 7. Data-Centric Audit and Protection (DCAP) События по использованию и хранению структурированных и неструктурированных данных с учетом контекста и контента. 8. Cloud Access Security Broker (CASB) События по обмену данными с облачным хранилищем и доступу к ним с учетом контекста. 9. Privileged Access Management (PAM) События доступа привилегированных пользователей к информационным системам, БД и файлам с учетом контекста. 10. Anti-Fraud Solutions Коррелированные события в отдельных ИС (обычно финансовых). 11. Application security testing (AST), а точнее Mobile AST События по использованию отдельными приложениями расширенных прав доступа к ПО и АО мобильных устройств. http://80na20.blogspot.com/2017/02/ueba.html

- 23. solarsecurity.ru +7 (499) 755-07-70 Актуальные угрозы 23

- 24. solarsecurity.ru +7 (499) 755-07-70 Мои любимые отчеты по ИБ 24 1. JSOC Security flash report 2. ISACA: State of Cybersecurity 3. Verizon: Data Breach Investigations Report 4. Symantec: Internet Security Threat Report 5. Cisco: Annual Security Report 6. ENISA: Annual Incident Reports 7. Check Point: Security Report 8. EY: Global Information Security Survey 9. PWC: Global State of Information Security Survey 10. FireEye: Annual Cyber Threat Reports 11. ЦБ РФ: Обзор о несанкционированных переводах денежных средств и Отчет Центра мониторинга и реагирования на компьютерные атаки в кредитно-финансовой сфере 12. МВД РФ: Статистика и отдельные пресс-релизы 13. Positive research. Сборник исследований по практической безопасности 14. Group-IB: Hi-Tech Crime Trends 15. Ponemon Institute: Cost of Cyber Crime Study / Cost of Data Breach Study

- 25. solarsecurity.ru +7 (499) 755-07-70 Будьте бдительны, читая отчеты 25 Понимайте методологию (опросы, анализ инцидентов, мониторинг СМИ и пр.) и ее слабости (размер выборки, ее независимость, обоснованность выводов и пр.) А что авторы подразумевают под определенными терминами (например, «утечка», «внутренний нарушитель». «инцидент» и пр.)? А применимо ли это для России? А для моей отрасли? А для моей компании? Авторы отчета будут продвигать свои идеи и могут многое не правильно расставлять приоритеты…

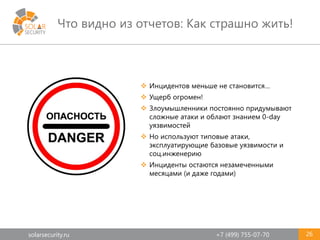

- 26. solarsecurity.ru +7 (499) 755-07-70 Что видно из отчетов: Как страшно жить! 26 Инцидентов меньше не становится… Ущерб огромен! Злоумышленники постоянно придумывают сложные атаки и облают знанием 0-day уязвимостей Но используют типовые атаки, эксплуатирующие базовые уязвимости и соц.инженерию Инциденты остаются незамеченными месяцами (и даже годами)

- 27. solarsecurity.ru +7 (499) 755-07-70 И еще немного западных аналитиков… 27 Вплоть до 2020 99% эксплуатируемых уязвимостей будут оставаться известными ИТ/ИБ службам как минимум в течение года (т.е. скорость обнаружения уязвимостей по-прежнему будет сильно опережать скорость их устранения). К 2020 году треть успешных кибератак будет приходиться на «теневое ИТ» (shadow IT) К 2020 году 60% корпоративных бюджетов на информационную безопасность будут тратиться на быстрое выявление и реагирование на кибератаки (в 2016 году эта цифра не превышала 30%). К 2020, 65% MSSP будут предоставлять услуги по выявлению и реагированию на инциденты (MDR)-type services). После 2020 года 95% инцидентов ИБ в «облаках» будет происходить по вине клиентов.

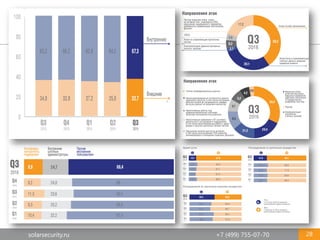

- 28. solarsecurity.ru +7 (499) 755-07-70 28

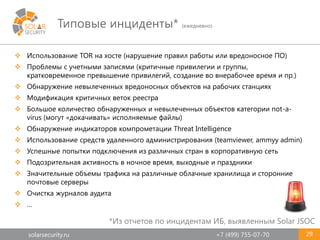

- 29. solarsecurity.ru +7 (499) 755-07-70 Типовые инциденты* (ежедневно) 29 Использование TOR на хосте (нарушение правил работы или вредоносное ПО) Проблемы с учетными записями (критичные привилегии и группы, кратковременное превышение привилегий, создание во внерабочее время и пр.) Обнаружение невылеченных вредоносных объектов на рабочих станциях Модификация критичных веток реестра Большое количество обнаруженных и невылеченных объектов категории not-a- virus (могут «докачивать» исполняемые файлы) Обнаружение индикаторов компрометации Threat Intelligence Использование средств удаленного администрирования (teamviewer, ammyy admin) Успешные попытки подключения из различных стран в корпоративную сеть Подозрительная активность в ночное время, выходные и праздники Значительные объемы трафика на различные облачные хранилища и сторонние почтовые серверы Очистка журналов аудита … *Из отчетов по инцидентам ИБ, выявленным Solar JSOC

- 30. solarsecurity.ru +7 (499) 755-07-70 Вопросы слушателей 30 Сергей Борисов: «Вырастет ли спрос на аутсорсинг ИБ?» Михаил Петров: «Почему вошел в моду аутсорсинг ИБ?» Андрей Линьков: «Каковы по вашему мнению тенденции развития СОКов в связи с принятием законодательный актов РФ о безопасности критических инфраструктур?»

- 31. solarsecurity.ru +7 (499) 755-07-70 ИТ-аутсорсинг в России 31 «Объем российского рынка ИТ-аутсорсинга в 2015 году вырос на 15%, до 76,2 млрд рублей. Эксперты называют ИТ-аутсорсинг одним из самых перспективных направлений отечественного ИТ-рынка в условиях кризиса.» Бюджет на Аутсорсинг ИТ для Почта России (на 3 года) – 13.5 млрд руб…

- 32. solarsecurity.ru +7 (499) 755-07-70 Gartner про рынок ИБ 32 Рынок ИБ будет ежегодно расти на 7,4% до 2019 года. Наибольшие возможности для роста будут у следующих областей: • Проверка ИБ (security testing) • Аутсорсинг ИБ • Управление идентификацией и доступом (IAM) Forecast Analysis: Information Security, Worldwide (2015-09-08)

- 33. solarsecurity.ru +7 (499) 755-07-70 Драйверы и причины аутсорсинга ИБ в РФ 33 Отсутствие квалифицированных кадров Развитие аутсорсинга ИТ Наличие сложных требований по ИБ со стороны регуляторов Рекомендации регуляторов (ЦБ РФ, ФСТЭК России) и желание контроля этой отрасли Безопасность КИИ и ГосСОПКА

- 34. solarsecurity.ru +7 (499) 755-07-70 Методологии ИБ и ИТ 34

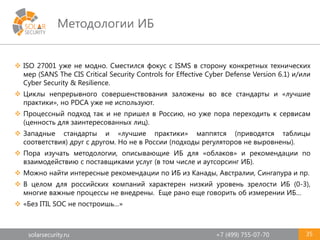

- 35. solarsecurity.ru +7 (499) 755-07-70 Методологии ИБ 35 ISO 27001 уже не модно. Сместился фокус с ISMS в сторону конкретных технических мер (SANS The CIS Critical Security Controls for Effective Cyber Defense Version 6.1) и/или Cyber Security & Resilience. Циклы непрерывного совершенствования заложены во все стандарты и «лучшие практики», но PDCA уже не используют. Процессный подход так и не пришел в Россию, но уже пора переходить к сервисам (ценность для заинтересованных лиц). Западные стандарты и «лучшие практики» маппятся (приводятся таблицы соответствия) друг с другом. Но не в России (подходы регуляторов не выровнены). Пора изучать методологии, описывающие ИБ для «облаков» и рекомендации по взаимодействию с поставщиками услуг (в том числе и аутсорсинг ИБ). Можно найти интересные рекомендации по ИБ из Канады, Австралии, Сингапура и пр. В целом для российских компаний характерен низкий уровень зрелости ИБ (0-3), многие важные процессы не внедрены. Еще рано еще говорить об измерении ИБ… «Без ITIL SOC не построишь…»

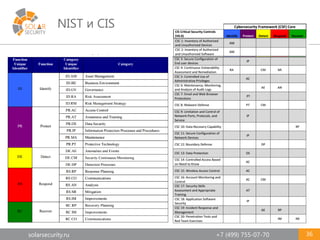

- 36. solarsecurity.ru +7 (499) 755-07-70 NIST и CIS 36

- 37. solarsecurity.ru +7 (499) 755-07-70 Регуляторы и политика 37

- 38. solarsecurity.ru +7 (499) 755-07-70 Регуляторы и тренды 38 1. Новая Доктрина ИБ 2. Проект ФЗ о КИИ и ГосСОПКА 3. Правки в 149-ФЗ и обновление Приказов ФСТЭК России 17/21/31 4. ГОСТ ЦБ РФ «Безопасность финансовых (банковских) операций. Защита информации финансовых организаций. Базовый состав организационных и технических мер защиты информации» 5. Рекомендации (ГОСТ) ЦБ по аутсорсингу ИБ 6. Лицензия на ТЗКИ на «услуги по мониторингу ИБ средств и систем информатизации» и требования к лицензиатам 7. Импортозамещение 8. Новые штрафы по ПДн 9. …

- 39. solarsecurity.ru +7 (499) 755-07-70 Регуляторы и тренды 39 1. Новая Доктрина ИБ 2. Проект ФЗ о КИИ и ГосСОПКА 3. Правки в 149-ФЗ и обновление Приказов ФСТЭК России 17/21/31 4. ГОСТ ЦБ РФ «Безопасность финансовых (банковских) операций. Защита информации финансовых организаций. Базовый состав организационных и технических мер защиты информации» 5. Рекомендации (ГОСТ) ЦБ по аутсорсингу ИБ 6. Лицензия на ТЗКИ на «услуги по мониторингу ИБ средств и систем информатизации» и требования к лицензиатам 7. Импортозамещение 8. Новые штрафы по ПДн 9. … Переходим от «бумажной безопасности» к «практической» с фокусом на устранение уязвимостей и реагирование на инциденты ИБ. Требования к ИБ и контроль их исполнения будут усиливаться…

- 40. solarsecurity.ru +7 (499) 755-07-70 И еще вопросы… 40

- 41. solarsecurity.ru +7 (499) 755-07-70 Вопросы слушателей 41 «По поводу требований по ИБ от российских регуляторов, например 541 Постановление Правительства РФ? На рынке ИБ останутся только более крупные компании в связи с новыми требованиями регуляторов?» Да «Что придет на смену SMS кодам?» Биометрия «Появится ли бесплатная сертифицированная криптография для граждан пользователей ГИС?» «Единая карта», но не скоро ) «Есть ли перспективы Kaspersky OS в пользовательском сегменте?» Сначала они пойдут в другой сегмент «Будут ли востребованы системы автоматизации в управлении ИБ?» Не скоро… «Какие услуги и решения будут востребованы в малых и микрокомпаниях?» Облака и CASB, «коробки», open source «Будут ли уменьшатся угроза вирусов-шифровальщиков?» Да «Почему не уменьшается количество публикуемых уязвимостей?» Будет лишь увеличиваться Чем регулируется ввоз в Российскую Федерацию CDN-систем? Законодательством РФ «Построят ли крымский мост в 2018 г.?» Время покажет…

- 42. solarsecurity.ru +7 (499) 755-07-70 Вопросы слушателей 42 Георгий Аланов: «Я бы очень хотел услышать, а еще лучше - видеть SOC. посмотреть как он работает, какие задачи на самом деле решает. рекламе не хочется верить. Сейчас каждый второй уже https использует для своих задач. И еще, хотел бы также видеть SIEM и его работу. У меня возможности нет в реале его щупать, так хоть при возможности у вас увижу его работу. Ну и понять разницу между SIEM и SOC - разницу между этими модными трендами :) Спасибо!»

- 43. solarsecurity.ru +7 (499) 755-07-70 Анонс новых серий 43 SOC и аутсорсинг People Centric и UEBA AST и SDLC IdM для ИТ и ИБ Безопасность АСУ ТП (продукты и сервисы) Может быть что-то еще?.. Присылайте вопросы сюда - ask@solarsecurity.ru

- 44. solarsecurity.ru +7 (499) 755-07-70 Мы за здравый смысл! 44

- 45. Прозоров Андрей, CISM Руководитель экспертного направления a.prozorov@solarsecurity.ru Данкевич Андрей Руководитель отдела продуктовой аналитики a.dankevich@solarsecurity.ru