Н.Романов (Trend micro) - Скрытые угрозы: можно ли тайное сделать явным?

- 1. СКРЫТЫЕ УГРОЗЫ – МОЖНО ЛИ ТАЙНОЕ СДЕЛАТЬ ЯВНЫМ? НИКОЛАЙ РОМАНОВ ВЕДУЩИЙ ТЕХНИЧЕСКИЙ КОНСУЛЬТАНТ, СЕРТИФИЦИРОВАННЫЙ ТРЕНЕР TREND MICRO

- 2. 2012 – СКРЫТАЯ АТАКА НА БАНК СТОИМОСТЬЮ $5.2 МЛН. 1-й день: жертва получает вредоносный код через фишинговое письмо Source: GTIR, Solutionary, 2013 В 3-недельный срок в продукционной системе атакующим «авторизовано» создается учетная запись, меняющая права пользователя Примерно к концу 3-й недели сотрудники обнаруживают и удаляют поддельную учетную запись Клиент обращается к независимым аналитикам для расследования Удается найти точку входа и оставленный backdoor

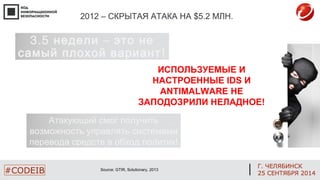

- 4. 2012 – СКРЫТАЯ АТАКА НА $5.2 МЛН. 3.5 недели – это не самый плохой вариант! ИСПОЛЬЗУЕМЫЕ И НАСТРОЕННЫЕ IDS И ANTIMALWARE НЕ ЗАПОДОЗРИЛИ НЕЛАДНОЕ! Атакующий смог получить возможность управлять системами перевода средств в обход политик! Source: GTIR, Solutionary, 2013

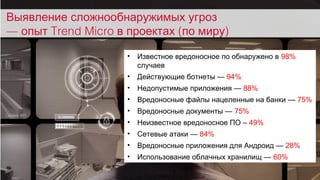

- 5. Выявление сложнообнаружимых угроз — опыт Trend Micro в проектах (по миру) • Известное вредоносное по обнаружено в 98% случаев • Действующие ботнеты — 94% • Недопустимые приложения — 88% • Вредоносные файлы нацеленные на банки — 75% • Вредоносные документы — 75% • Неизвестное вредоносное ПО – 49% • Сетевые атаки — 84% • Вредоносные приложения для Андроид — 28% • Использование облачных хранилищ — 60%

- 6. ВЫЯВЛЕНИЕ СЛОЖНООБНАРУЖИМЫХ УГРОЗ - ОПЫТ TREND MICRO В ПРОЕКТАХ (В РФ) • Выявлены попытки целевого фишинга — пару раз • Обнаружена связь с центрами управления ботнетами — очень часто • Обнаружены неоспоримые признаки присутствия вредоносных программ (ZACCESS, TROJ_MOSERAN.BMC, SQLSLAMMER.A, ZBOT, Spyware) — почти всегда Deep Discovery

- 8. ЦЕНЫ НА РОССИЙСКОМ АНДЕГРАУНДНОМ РЫНКЕ Источник: Максим Гончаров, Russian Underground Revisited, апрель 2014

- 9. ЦЕНЫ НА РОССИЙСКОМ АНДЕГРАУНДНОМ РЫНКЕ (ПРОДОЛЖЕНИЕ) Пример: scan4you.net

- 10. СТАНДАРТНЫЕ КАНАЛЫ ДЛЯ ПРОНИКНОВЕНИЯ Мобильные устройства и ПК Разные ОС и ПО FTP Изменяющиеся Атаки IRC Порт 2056 Неизвестные Угрозы Известные Угрозы Сотни протоколов Десятки сетевых портов i i i i i i i i i i HTTP

- 11. ЕСТЬ ЛИ У ВАС СЕЙЧАС КАКИЕ-ТО МЕХАНИЗМЫ ЗАЩИТЫ ОТ ПОДОБНОГО?

- 12. ТЕХНИЧЕСКОЕ ЗАДАНИЕ • Анализ всевозможных протоколов, используемых вредоносными программами и хакерами • Выявление «поперечного» перемещения • Обнаружение попыток взлома • Детектирование вредоносных документов и файлов, для Mac и мобильных платформ • Возможность использовать индивидуальные песочницы • Адаптивная блокировка • Интеграция с SIEM • Сопоставление с глобальной информацией о ландшафте угроз • Использует открытую аппаратную или виртуальную платформу • Полная защита, начиная с одной системы 10/01/14 12

- 13. Решение: Deep Discovery Решение для мониторинга сети предприятия с использованием настраиваемой изолированной среды («песочниц») и оперативных сведений, позволяющих выявлять и отражать атаки на ранних стадиях

- 14. ИНДИВИДУАЛЬНАЯ ЗАЩИТА — ПРАВИЛЬНЫЙ ПОДХОД Обнаружение Анализ «слабых» сигналов Анализ Блокировка Разбор угрозы Откуда? Риск? Канал? Мгновенная блокировка динамической сигнатурой Реакция Избавление от заразы Сеть Конечный узел Deep Discovery Inspector Deep Discovery Endpoint Sensor

- 15. ИНДИВИДУАЛЬНАЯ ЗАЩИТА В ДЕЙСТВИИ • Обновления «черных списков» IP/доменов • Индивидуальные сигнатуры Конечные точки Веб доступ 15 Обмен сообщениями Сервер

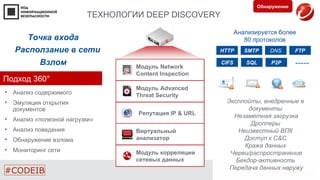

- 16. Обнаружение Анализируется более 80 протоколов ТЕХНОЛОГИИ DEEP DISCOVERY Модуль Network Content Inspection Модуль Advanced Threat Security РРееппууттаацциияя IIPP && UURRLL Виртуальный анализатор Модуль корреляции сетевых данных DDNNSS HHTTTTPP SSMMTTPP CCIIFFSS SSQQLL PP22PP FFTTPP ----- Эксплойты, внедренные в документы Незаметная загрузка Дропперы Неизвестный ВПК Доступ к C&C Кража данных Черви/распространение Бекдор-активность Передача данных наружу Точка входа Расползание в сети Взлом Подход 360° • Анализ содержимого • Эмуляция открытия документов • Анализ «полезной нагрузки» • Анализ поведения • Обнаружение взлома • Мониторинг сети

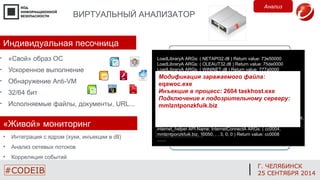

- 17. ВИРТУАЛЬНЫЙ АНАЛИЗАТОР • «Свой» образ ОС • Ускоренное выполнение • Обнаружение Anti-VM • 32/64 бит • Исполняемые файлы, документы, URL... Анализ LoadLibraryA WWininXXPP SSPP33 ARGs: ( Win7 NETAPI32.Win7 dll ) Return value: 73e50000 LoadLibraryA ARGs: ( OLEAUT32.Base Base dll ) Return value: 75de0000 LoadLibraryA ARGs: ( WININET.dll ) Return value: 777a0000 key: HKEY_CURRENT_USERLocal SettingsMuiCache4852C64B7ELanguageList value: key: HKEY_CURRENT_USERSoftwareMicrosoftOnheem20bi1d4f Write: path: %APPDATA%Ewadaeqawoc.exe type: VSDT_EXE_W32 Injecting process ID: 2604 Inject API: CreateRemoteThread Target process ID: 1540 Target image path: taskhost.exe socket ARGs: ( 2, 2, 0 ) Return value: 28bfe socket ARGs: ( 23, 1, 6 ) Return value: 28c02 window API Name: CreateWindowExW ARGs: ( 200, 4b2f7c, , 50300104, 0, 0, 250, fe, 301b8, f, 4b0000, 0 ) Return value: 401b2 internet_helper API Name: InternetConnectA ARGs: ( cc0004, mmlzntponzkfuik.biz, 10050, , , 3, 0, 0 ) Return value: cc0008 ....... Isolated Network Индивидуальная песочница «Живой» мониторинг • Интеграция с ядром (хуки, инъекции в dll) • Анализ сетевых потоков • Корреляция событий Win7 Hardened Win7 Hardened Модификация заражаемого файла: eqawoc.exe Инъекция в процесс: 2604 taskhost.exe Подключение API Fake Hooks к подозрительному Server серверу: Fake AV mmlzntponzkfuik.biz ! Filesystem monitor Registr y monitor Process monitor Rootkit scanner Network driver Fake Explorer Core Threat Simulator

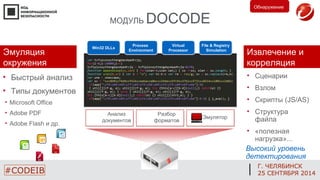

- 18. Эмуляция окружения Извлечение и корреляция • Сценарии • Взлом • Скрипты (JS/AS) • Структура файла • «полезная нагрузка»... WWiinn3322 DDLLLLss Process Environment Virtual Processor File & Registry Simulation • Быстрый анализ • Типы документов • Microsoft Office • Adobe PDF • Adobe Flash и др. Высокий уровень детектирования Анализ документов Разбор форматов Эмулятор Обнаружение МОДУЛЬ DOCODE

- 19. Наша помощь в проекте • Готовые к работе устройства • Формирование понятных отчетов силами аналитиков Trend Micro • Инженерные ресурсы Trend Micro

- 20. Лицензирование Зависит от требуемой пропускной способности 250 Мбит/с ↓ 500 Мбит/с ↓ 1000 Мбит/с ↓ 4 Гбит/с

- 21. Обнаруживаете что-то подозрительное – Просто обнаружить угрозу – недостаточно Установите источник и причину Устраните последствия заражения а что дальше?

- 22. Какие выводы можно сделать?.. Целевые атаки – потенциальная опасность для российских компаний, неважно госсектор или нет Не всегда целевая атака = продвинутая атака!

- 24. Спасибо! Nikolay_romanov@trendmicro.com +7 926 202 7636

Editor's Notes

- Collected from real-life POCs of Deep Discovery conducted by Trend

- Хорошая и плохая новости

- The problem here is they are looking for a silver bullet – to be able to install one magical product and be safe. Unfortunately Silver Bullets are only good for one thing .... Killing werewolfs. What is needed is an Advanced Persistent Response to these attacks that goes beyond anti-malware scanning. Actually the entire Security industry was originally designed to defend against targeted attacks, then malware took off in a big way and a lot of people thought that Antivirus and Security where one and the same (when its only really a tool that can be used in an attack), now we are back to seeing more and more targeted attacks again. At this stage Antivirus has become a bit of a commodity.

- Какие задачи решает

- Network Correlation Inspection Engine 80+ protocoles analysés : HTTP, SMTP, DNS, FTP, CIFS, P2P, TCP, UDP... Extraction des fichiers Détection des exploits et des comportements suspicieux Network Content Correlation Engine Advanced Threat Security Engine Malware signature Scripted content Heuristics analysis IP & URL Reputation Virtual Analyzer 0-day Code inconnu Document Exploit

- Методы обнаружения могут включать анализ сетевого трафика песочницы для запуска исполняемых файлов и документов