Защита виртуальной инфраструктуры

- 2. Денис Полянский Региональный представитель Защита виртуальной инфраструктуры

- 3. Актуальность В России*: • • • 40% российских компаний используют виртуализацию; 65% серверов – виртуальные (2012 г.); 80% серверов – виртуальные (к 2014 г.). В мире**: • 85% используют виртуализацию; * - The IDC Technology Spotlight, 2012 г. ** -Forrester Research, 2012 г.

- 6. Уязвимость виртуальной инфраструктуры • • • • Нарушение работы аппаратных компонентов оборудования; Угрозы хостовой системе; Сетевые угрозы; Угрозы вредоносного ПО.

- 7. Специфические угрозы • • Некорректная настройка параметров гипервизора; Угрозы средствам управления.

- 8. Специфические угрозы • • • Изменение конфигурации виртуальной машины; Трафик между машинами; Клонированиемиграция.

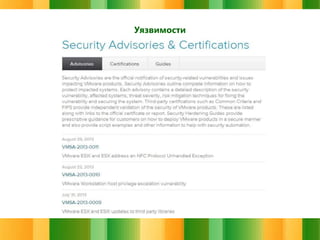

- 9. Уязвимости

- 11. Требования регуляторов Впервые разработаны отдельные требования: Приказ ФСТЭК №21 от 18.02.2013 «Об утверждении Состава и содержания организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных». Приказ ФСТЭК №17 от 11.02.2013 «Об утверждении Требований о защите информации, не составляющей государственную тайну, содержащейся в государственных информационных системах» Проект ГОСТ

- 12. Объекты защиты • Гипервизоры; • Хранилища виртуальных машин; • Виртуальные машины; • Интерфейсы; • Серверы управления виртуальной инфраструктурой; • Дополнительные средства, предназначенные для обслуживания инфраструктуры (Consolidated Backup, Update Manager;) • Сторонние средства мониторинга и управления инфраструктурой.

- 13. Усиленная аутентификация пользователей • Разделение по ролям; • Двухфакторная аутентификация; • Защищенные протоколы передачи.

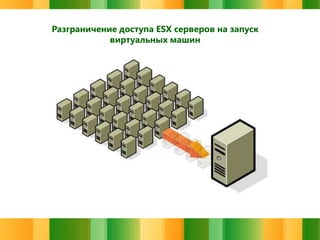

- 16. Разграничение доступа ESX серверов на запуск виртуальных машин

- 17. Контроль действий привилегированных пользователей

- 18. Контроль целостности и защита от НСД

- 19. Контроль целостности и защита от НСД

- 20. Регистрация событий, мониторинг • соблюдение политик безопасности; • доступ к инфраструктуре; • изменения виртуальной машины; • изменения виртуальных машин.

- 23. Best Practice • PCI DSS 2.0; • РД ФСТЭК, ГОСТ. • VMware Security Hardening Best Practices; • CIS VMware ESX Server Benchmarks; • Forrester: The CISO’s Guide To Virtualization Security.

- 24. CISO: «I know I am wearing rosecolored glasses… we just haven’t looked into this».

- 25. СПАСИБО ЗА ВНИМАНИЕ! ВОПРОСЫ? Денис Полянский Региональный представитель тел: +7 (812) 313-80-28 +7 (495) 980-23-45 доб. 456 d.polyansky@securitycode.ru www.sc-live.blogspot.ru www.securitycode.ru