Exotic HTTP Headers Exploration of HTTP security and other non-typical headers Last updated on December 9, 2016 Cross-Site Scripting (XSS) is an attack in which malicious scripts can be injected on a page. For example: <h1>Hello, <script>alert('hacked')</script></h1> This is a pretty obvious attack and something that browsers can block: if you find a part of the request in the source code, it migh

I have a confession to make: I fear that HTTP Public Key Pinning (HPKP, RFC 7469)—a standard that was intended to bring public key pinning to the masses—might be dead. As a proponent of a fully encrypted and secure Internet I have every desire for HPKP to succeed, but I worry that it’s too difficult and too dangerous to use, and that it won’t go anywhere unless we fix it. What is public key pinnin

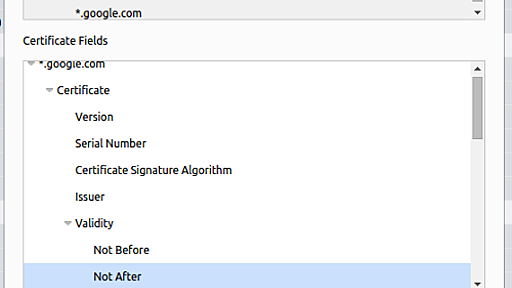

まずはスクリーンショットから 気づいた経緯 SSL関連での設定を行ったこともあって、ほかのサイトでも「SSL設定はどうなっているかな」と調べていたところ、証明書がこんなのになっていることに気づいてしまいました。 技術的な詳細 ブラウザで「安全」だとされる証明書は、証明書の署名をたどっていって、ブラウザあるいはOSに入っている「ルート証明書」に行き着くもの、ということになります。そして、このルート証明書の正しさを担保するものは、じつは何もありません。 ということで、誰かがルート証明書に不用意なものを追加してしまえば、SSLの安全性全体が崩壊しかねない、ということになります(少し前に、Superfishなんていうものが話題となりました)。 このケースでも、avast!が追加した「avast! Web/Mail Shield Root」がルート証明書として組み込まれて、そしてavast!が生成し

Resources > Blog > HTTP Public Key Pinning: You're doing it wrong! HTTP Public Key Pinning (HPKP) is a security feature that can prevent fraudulently issued TLS certificates from being used to impersonate existing secure websites. Our previous article detailed how this technology works, and looked at some of the sites that have dared to use this powerful but risky feature. Notably, very few sites

Intro 本サイトにて Public Key Pinning for HTTP を有効化した。 CSP 同様、まずは Report-Only を設定し、 HPKP Report についても、 report-uri.io を用いて収集することにした。 導入に必要な設定や、注意点についてまとめる。 なお、本サイトへの導入はあくまで 実験 である。運用や影響も踏まえると、一般サービスへの安易な導入は推奨しない。 また、本来は HSTS と併用することが推奨されている。(必須ではない) そちらも追って対応する予定である。 Public Key Pinning 概要 Public Key Pinning for HTTP(HPKP) とは、証明書の信頼性を向上させる仕組みである。 RFC 7469 - Public Key Pinning Extension for HTTP 本サイトは HTTP

ついに、インターネット技術タスクフォース(IETF)が RFC7469 HTTP公開鍵ピンニング拡張 (HPKP)を発表しました。このアイデアを出してくれた同僚のRyan Sleevi、Adam Langley、Chris Evansに感謝します。また、RyanとChris EはRFCの最終稿に先立つ大量のドラフトの執筆を助けてくれました。そして、ドラフトにコメントし、RFCとして公開できるまでにしてくれたIETFの多くの参加者にも感謝します。 ピンニングとは何か? 何を解決できるのか? HPKPは Web PKI の大きな問題の1つを解決する試みです。その問題とは、基本的に認証局(CA)や中間認証局は、どのWebサイトにもエンドエンティティ(EEまたは”リーフ”)証明書を発行することができてしまうことです。例えば、mail.google.comの証明書が”Google Internet

The HTTP Public Key Pinning header, or HPKP, can prevent fraudsters using mis-issued TLS certificates. While it offers a robust defence against website impersonation, hardly any HTTPS websites are actually making use of this powerful security feature, even though it has been supported by some browsers for more than a year. Less than 0.1% of certificates found in Netcraft’s March 2016 SSL Survey we

先日のエントリー 「TLSとSPDYの間でGoogle Chromeがハマった脆弱性(CVE-2014-3166の解説)」で予告した通り、今回不正なSSL証明書を見破る Public Key Pinningの機能について解説します。 Public Key Pinning は2種類の方法があります。あらかじめブラウザーのソースコードに公開鍵情報を埋め込む Pre-loaded public key pinning と、サーバからHTTPヘッダでブラウザに公開鍵情報を通知するHTTP-based public key pinning (HPKP)の2つです。 Chromeは既に両者の機能を実装済ですが、ちょうど近日リリースされる Firefox 32 の Stable バージョンから Pre-loaded public key pinning が実装されました。Firefox32リリース記念と

リリース、障害情報などのサービスのお知らせ

最新の人気エントリーの配信

処理を実行中です

j次のブックマーク

k前のブックマーク

lあとで読む

eコメント一覧を開く

oページを開く