高木浩光@自宅の日記

2010年04月17日

■ ケータイ脳が大手SI屋にまで侵蝕、SI屋のセキュリティ部隊は自社の統率を

昨年示していた、

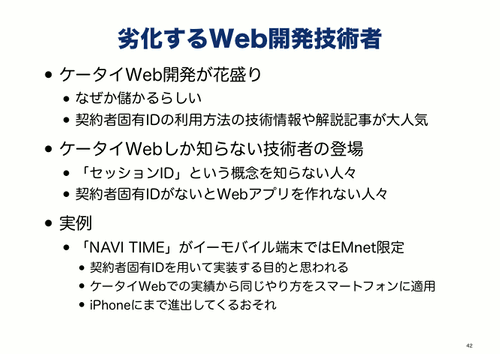

- やはり退化していた日本のWeb開発者「ニコニコ動画×iPhone OS」の場合, 2009年8月2日の日記

日本の携帯電話事業者の一部は、「フルブラウザ」にさえ契約者固有ID送信機能を持たせて、蛸壺の維持を謀ろうとしているが、iPhoneのような国際的デファクト標準には通用しないのであって、今後も、他のスマートフォンの普及とともに、蛸壺的手法は通用しなくなっていくであろう。

そのときに、蛸壺の中の開発者らが、このニコニコ動画の事例と同様のミスをする可能性が高い。「IPアドレス帯域」による制限が通用しない機器では、アプリケーションの内容によっては特に危険な脆弱性となるので、関係者はこのことに注意が必要である。

の懸念が、今や、さらに拡大し、ケータイ業者のみならず、一般のシステムインテグレータの思考まで蝕みつつあるらしいことが、一昨日の以下のプレスリリースと、メディア各社の報道で明らかになった。

- ヤマダ電機、日本ユニシス、家電量販専門店業界初、iPhoneを使ったケイタイポイント会員サービスを開始, 日本ユニシス プレスリリース, 2010年4月15日

〜 今流行のiPhoneで「YAMADAモバイル」が利用可能に 〜

(略)iPhoneを使ったポイント会員システムは国内家電量販専門店業界初となります。(略)

2. 本システムの特徴

(1)iPhoneアプリケーションとWebアプリケーションが連携したポイント会員システムです。

(2)iPhone個体の識別子とアプリケーション固有のIDによる認証によりセキュリティの高い認証が可能です。

(3)今後拡大が予想されるスマートフォン(高機能携帯電話)への対応も容易となります。 - ヤマダ電機と日本ユニシス、iPhone 向けポイント会員サービスを開始, japan.internet.com, 2010年4月16日

このシステムは、iPhoneアプリとWebアプリが連携したポイント会員システムで、iPhone個体の識別子とアプリ固有のIDによる認証により、セキュリティの高い認証を可能としている。

また同システムにより、今後拡大が予想されるスマートフォンへの対応も容易になるという。

これは危ないのじゃないのか。そういう声が、Twitterで昨日から数十件ささやかれていた。

本来ならこれが実際に脆弱であることを確認してから書くところであるが、それをしているとまた何か月も経ってしまう。今まさに、おそらく各社がこぞって、iPhoneやAndroidをはじめとしたスマートフォン対応の開発に真っ盛りであるはずで、今、このようなやり方の広がりを食い止めるべく書いておく必要がある。

この実装方法がまずいのは、「アプリケーション固有のID」の機密性に頼っているらしい点である。そのiPhoneアプリのプログラムが解析されて、そのIDと演算アルゴリズムがバレてしまえば、誰でも任意のiPhoneのUDID*1を用いて(同じ演算をした値を送信することにより)、他人になりすまして利用できてしまうだろう。*2

家電量販店のポイントシステムという用途なら、そのくらいの危険性は想定内でかまわないという考え方もあるだろうが、問題なのは、開発元のSI会社がプレスリリースで「セキュリティの高い認証が可能」と高らかに謳っている点である。

「今後拡大が予想されるスマートフォンへの対応も容易となります」とあるように、このSI会社は今後おそらく、認証がより重大な意味を持つ他のアプリの開発に携わるであろうし、このニュースを見た他のSI会社やその他の中小の開発者らが、「ほうほうそうやって作ればいいのか」と思ってしまうことが危険である。

こんなやり方をしてしまうのは、ケータイ用のシステムが既にあったためだろう。ケータイで使っている契約者固有IDに代わる何かがないとWebアプリケーションが作れないと思ってしまった開発担当者が、iPhone OSのUDIDに目を付け、これを使えば(何かに比べて?)「セキュリティの高い認証」ができると思い込んでしまったのだろう。

そもそも、端末に固有のIDなど使う必要がない。PC用のアプリでそんなことをやっているソフトがあったかね? 一般のPCにだって固有IDは元々いろいろある。ネットワークインターフェイスのMACアドレスでもいいし、ハードディスクにだってシリアル番号がある。それらを不正コピー防止の目的で用いてきた歴史はあるけれども、それはユーザのサーバログインなしで使うソフト(Windows本体やMicrosoft Wordなど)ではそうするしかなかったから(それでさえ反発があった)であって、Webアプリのユーザログインに使うなんて馬鹿はいなかった。1999年の、Intel Pentium IIIのProcessor Serial Numberのボイコット運動は、そういう輩が現れるのを抑止するための運動でもあった。

こういう専用アプリでパスワードなしに使用させたければ、端末をサービスに登録するときに、Webアプリケーション側で専用のID(予測が困難な十分な長さの乱数によるID)を発行して、それをiPhoneアプリに覚えさせておけばよい。独自アプリなんだからそれの記憶ができる。ケータイでそれができなかったのは(cookieのない)Webブラウザであったからにすぎない。

そのIDが消えてしまったらどうするの?という不安があるのかもしれないが、どのみち機種変更時の乗り換え機能が必要なのであって、用意されている「機種変更」の手順で再登録するだけの話だろう。実際、ヤマダ電機の「ケイタイdeポイントに関するお問い合わせ」窓口に電話で尋ねたところ、機種変更の際には、会員番号と暗証番号、電話番号を入力するようになっていて*3、会員番号は会員登録のときに発行されるもので、電話番号は会員登録のときに登録させているもの、暗証番号は最初に「ケータイdeポイント」に登録するときに設定させているものだという。

だったら、端末ID(UDID)を用いる必要性はまるで無い。*4

今回のアプリは、ケータイWatchの記事によると、「3G回線専用サービスとなるため、無線LANでは利用できない」のだそうで、これの意図も不明だ。開発担当者は「ケータイの契約者固有IDの使用ではIPアドレス制限をするのが定石だから」と、意味もわからず同じようにする必要があると思ったのだろうか。iPhoneからのアクセスのIPアドレスは何ら保証されていないし、そもそもiPhone OSというのは、PC同様に、自由に任意のプログラムを載せて動かすことができるもの*5なのだから、そんなやり方をしても何も防げやしない。

検索して調べてみると、iPhoneからのアクセスをIPアドレスで判別しようとする輩がうようよしていることがわかる。iPhoneはガラパゴスケータイではないのだからPC同様に作ればいいだけだというのがわからないのか。

- iPhoneからのアクセスをほぼ確実に判別する方法はありますでしょうか。, 人力検索はてな, 2009年6月18日

今後も「IPアドレス帯域」が公表されることはないと聞いているし、こういう輩が湧いてくるので絶対にすべきでない。

日本のWeb開発者の劣化が止まらない。こんなことになってしまったのは、ケータイ業界が契約者固有IDなどという世界に通用しない安直方式を長年に渡って使用を拡大してきたためであり、その遠因はcookieをサポートしてこなかったNTTドコモにある。

早く立ち直ろう。SI屋は、今やどこもセキュリティ部隊を抱えているはずなので、専用アプリの開発においても、セキュリティ部隊に相談、ないし脆弱性検査を受けたらいい。少なくとも、セキュリティを宣伝するプレスリリースを出すときは、セキュリティ部隊に相談するべきだろう。

*1 UDIDは他人に提供する場合がある。2009年8月2日の日記にも書いていたように、AppleはDeveloper Connectionの文書「iPhone Reference Library」において、UDIDについて「but cannot publically be tied to a user account」と、ユーザ認証に使うなと示唆している。

*2 かつて存在していたNAVITIMEのiPhoneアプリも同様の方法だったと推定している。

*3 複数台を登録して使うこともでき、実際に2台以上を「同時に使っていらっしゃるお客様もございます」とのことだった。

*4 もしかすると、プレスリリースの「アプリケーション固有のID」が指すものが、上記の端末登録時に個々に発行する専用IDのことを述べているとも解釈できなくもないが、そうだとすれば、ますますUDIDは全くの無用の長物であり、組み合わせて使う意図が不明であるし、それをことさらにプレスリリースで「セキュリティの高い認証が可能」と謳う意味も不明だということになる。

*5 Appストアに登録できないだけで、開発者は任意のアプリを自分のiPhoneでテストできるし、ベータテストのための「ad hoc配布」もできる。

高木浩光氏のブログに面白い(と言っていいのだろうか?)記事がありました。 「ケータイ脳が大手SI屋にまで侵蝕、SI屋のセキュリティ部隊は自社の統率を」 私自身は携帯端末IDを使ったアプリは作ったことがありませんが、結構あちこちで使われているのは知っていました。..

高木浩光@自宅の日記 - ケータイ脳が大手SI屋にまで侵蝕、SI屋のセキュリティ部隊は自社の統率を

- セキュリティホールmemo ×5043 : 3200, 1804, 30, 4, 3, 2 (2022-10-05)

- Togetter [177744] ×120 : 116, 1, 1, 1, 1 (2014-06-25)

- http://search.daum.net/search ×4 (2014-04-28)

- Twitter [hiromitsutakagi] ×33 : 20, 5, 5, 2, 1 (2012-03-27)

- Twitter [oakbow7] ×15 (2012-03-26)

- Togetter [202788] ×28 : 24, 2, 1, 1 (2011-10-28)

- はてなブックマークコメント ×333 : 258, 66, 2, 2, 2, 1, 1, 1 (2011-09-12)

- http://app-sec.sec.flab.fujitsu.co.jp/unno/pukiwiki-1.4.7_no... ×5 (2011-06-08)

- Twitter [atq] ×3 : 1, 1, 1 (2011-02-24)

- 中村正三郎のホットコーナー ×36 : 29, 3, 1, 1, 1, 1 (2010-11-12)

- http://iiyu.asablo.jp/blog/2010/11/11/5491253 ×8 (2010-11-11)

- はてなブックマークコメント [www.yomiuri.co.jp/national/news/20101024-OYT1T00747.htm] ×5 (2010-10-25)

- http://faves.com/users/tsupo/dot/177598426000 ×6 (2010-08-19)

- はてなブックマークコメント [togetter.com/li/28715] ×14 (2010-06-12)

- Twitter [T_akagi] ×10 : 9, 1 (2010-05-31)

- はてなダイアリー [ohtsuki 20100418] ×4 (2010-05-16)

- http://modulation.matrix.jp/blog/sfs6_diary/201004.html ×4 (2010-05-06)

- Twitter [akoustam] ×2 : 1, 1 (2010-05-05)

- http://twilog.org/HiromitsuTakagi ×4 (2010-05-03)

- Tumblr [extension-tsu] ×2 : 1, 1 (2010-05-01)

- Twitter [HiromitsuTakagi] ×67 : 55, 6, 4, 1, 1 (2010-04-30)

- 2ちゃんねる掲示板 [esite 1271684384] ×2 : 1, 1 (2010-04-26)

- Twitter [appbank] ×2 : 1, 1 (2010-04-26)

- http://modulation.matrix.jp/blog/sfs6_diary/ ×8 (2010-04-24)

- http://modulation.matrix.jp/blog/sfs6_diary.cgi?action=artic... ×32 (2010-04-24)

- ココログ [maruyama-mitsuhiko cocolog] ×427 : 425, 2 (2010-04-23)

- はてなキーワード [ガラパゴスケータイ] ×5 (2010-04-22)

- So-netブログ [turtle2005] ×18 (2010-04-22)

- http://w3.ibm.com/connections/communities/service/forum/topi... ×6 (2010-04-22)

- はてなダイアリー [beta_magnus 20100418] ×6 : 4, 2 (2010-04-21)

- http://capricorn.nt1.alpha.co.jp/altter/public ×4 (2010-04-21)

- Twitter [detail?q=日本ユニシス(株)&code=8056] ×4 (2010-04-21)

- http://www5b.biglobe.ne.jp/~nnaro/brainstorm.html ×582 (2010-04-21)

- ime.nu /20100417.html ×8 (2010-04-20)

- Twitter [livegroove] ×2 : 1, 1 (2010-04-20)

- Twitter [hatebu] ×62 : 55, 2, 2, 2, 1 (2010-04-20)

- http://eeg.jp/Atn3 ×6 (2010-04-20)

- http://knowledge.visionary.jp/sns/?m=pc&a=page_fh_diary&targ... ×10 (2010-04-20)

- はてなダイアリー [kazu0620] ×3 : 2, 1 (2010-04-20)

- はてなブックマークコメント [www.unisys.co.jp/news/nr_100415_yamada.html] ×7 (2010-04-20)

- mixi diary [9496081] ×4 (2010-04-19)

- Tumblr [shin3] ×3 : 1, 1, 1 (2010-04-19)

- Twitter [otsune] ×6 : 4, 1, 1 (2010-04-19)

- Twitter [junichi_takada] ×4 (2010-04-19)

- http://app-sec.sec.flab.fujitsu.co.jp/ikuya/ ×4 (2010-04-19)

- 060kajiki.genetec.local/~bsh tdiary ×4 (2010-04-19)

- http://buzzapp.jp/apps/364504659/YAMADAモバイル/ ×6 (2010-04-19)

- Twitter [loggedout] ×2 : 1, 1 (2010-04-19)

- http://dev224.jvc-networks.jp/redmine/news/5 ×5 (2010-04-19)

- http://homepage1.nifty.com/maname/log/201004.html ×33 (2010-04-19)

- Tumblr [otsune] ×10 : 6, 1, 1, 1, 1 (2010-04-19)

- http://blog.so-net.ne.jp/hidenori_wedding/2010-04-18-1 ×24 (2010-04-19)

- http://nscom.ns-sol.co.jp/co4/app/main/select?pageId=3602 ×4 (2010-04-19)

- http://homepage1.nifty.com/maname/index.html ×156 (2010-04-19)

- http://homepage1.nifty.com/maname/ ×549 (2010-04-19)

- http://hatebu-graph.com/graph/f03ca5374f64e8993a1a474ff571a9... ×8 (2010-04-19)

- Twitter [guksy] ×4 (2010-04-19)

- http://sshiori.dtiblog.com/blog-entry-3153.html ×9 (2010-04-19)

- Twitter [jishiha] ×4 (2010-04-19)

- はてなブックマークコメント [ikenaga.info/article/146555115.html] ×23 (2010-04-18)

- Tumblr [kml] ×2 : 1, 1 (2010-04-18)

- http://wassr.jp/my/ ×5 (2010-04-18)

- http://qwerty.on.arena.ne.jp/cgi-bin/bbs.cgi ×13 (2010-04-18)

- http://tweetbuzz.jp/hotentry/IT ×12 (2010-04-18)

- Twitter [FTTH] ×2 : 1, 1 (2010-04-18)

- http://zapanet.info/new/hatebu5/ ×4 (2010-04-18)

- Tumblr [shagiri] ×11 (2010-04-18)

- http://seesmic.com/web/index.html?locale=en ×7 (2010-04-18)

- http://2ch-m.info/index.php?page=index.index& ×4 (2010-04-18)

- http://zapanet.info/new/hatebu4/ ×5 (2010-04-18)

- http://www.geocities.jp/twicli/twicli.html ×5 (2010-04-18)

- キーワード不明 ×65 / ケータイ脳 ×52 / SI屋 ×39 / ヤマダ電機 ケイタイdeポイント スマートフォン ×38 / ケイタイdeポイント スマートフォン ×35 / ケイタイdeポイント 機種変更 ×33 / スマートフォン ipアドレス帯域 ×32 / UDID 高木 ×17 / ヤマダ電機 ケイタイdeポイント 機種変更 ×16 / iPhoneアプリ セキュリティ ×16 / 高木浩光 スマートフォン ×15 / ケイタイdeポイント 機種変更 スマートフォン ×14 / -hiromitsu.jp ケータイ ×12 / si屋 ×12 / おススメの本+高木浩光@自宅の日記 ×12 / システムインテグレータ ×11 / ヤマダ電機 ポイント スマートフォン 機種変更 ×11 / 侵蝕3 ×11 / 大手SI ×11 / udid 高木 ×11 / スマートフォン IPアドレス帯域 ×10 / 侵蝕 ×10 / スマートフォン IP制限 ×9 / スマートフォン 固有id ×9 / 侵蝕3 ×9 / 高木浩光 携帯 ID ×9 / スマートフォン UDID ×9 / スマートフォン 固有ID ×8 / ヤマダ電機 ポイント 機種変更 スマートフォン ×8 / UDID セキュリティ ×8 / スマートフォン IP帯域 ×8 / 高木 UDID ×8 / スマートフォン ip帯域 ×7 / セキュリティ 自宅の ×7 / ヤマダ電機 ケイタイdeポイント 会員番号 ×7 / ヤマダ電機 ケイタイdeポイント 機種変更 スマートフォン ×7 / ヤマダ電機 iphone セキュリティ ×7 / 高木浩光 ×6 / セキュリティ 自宅 ×6 / ケイタイdeポイント 暗証番号 ×6 / ケイタイdeポイント スマートフォン 機種変更 ×6 / ヤマダ電機 ポイント スマートフォン 機種変更 暗証番号 ×6 / スマートフォン IP 帯域 ×6 / 高木浩光 UDID ×6 / ヤマダ電機 ケータイdeポイント スマートフォン ×6 / スマートフォン 端末固有id ×6 / ケータイdeポイント 機種変更 ×6 / iphone アプリ セキュリティ ×6 / ヤマダ ケイタイdeポイント スマートフォン ×5 / ヤマダ電機 高木 ×5 / iphone udid 認証 ×5 / 契約者固有ID セキュリティ ×5 / スマートフォン ipアドレス 帯域 ×5 / 高木浩光 ユニシス ×5 / 大手SI ×5 / セキュリティ 自宅の日記 ×5 / iphoneアプリ セキュリティ ×4 / ヤマダ ケイタイdeポイント 機種変更 ×4 / 高木 セキュリティー ×4 / ケイタイdeポイント ×4 / iphone udid セキュリティ ×4 / ケータイ脳とは ×4 / ヤマダ電機 iphone 高木 ×4 / スマートフォン 端末固有ID ×4 / SI ×4 / 高木浩光 ケータイ脳 ×4 / ヤマダ ケータイdeポイント 無線LAN ×4 / ケータイdeポイント スマートフォン ×4 / iphone 認証 セキュリティ ×4 / セキュリティ 認証 高木 ×3 / iPhone アプリ セキュリティ ×3 / ヤマダ電機 ポイント 機種変更 ×3 / ケイタイdeポイント 会員番号 ×3 / スマートフォン ×3 / ケイタイdeポイント機種変更 ×3 / ヤマダ電機 iphone 認証 高木 ×3 / スマートフォン 端末固有番号 ×3 / UDID 機種変更 ×3 / 浩光 セキュリティ ×3 / iphone アプリ 固有ID ×3 / ケイタイdeポイント iphone ×3 / iphone アプリ 固有id ×3 / スマートフォン ip 帯域 ×3 / iphone 個体識別子 ×3 / 携帯deポイント スマートフォン ×3 / iphone -hiromitsu.jp ×3 / iphone アプリ ユーザー認証 ×3 / ヤマダ電機 ケータイdeポイント 機種変更 ×3 / IPアドレス帯域 スマートフォン ×3 / SI屋 ×3 / iphone 契約者固有ID ×3 / 高木浩光 ヤマダ ×3 / iphone UDID ×3 / iphone udid ×3 / iphone セキュリティ アプリ ×3 / ケイタイdeポイント 機種変更 会員番号 ×3 / ミログ ×3 / ヤマダ電機 ケイタイde 機種変更 ×3 / ヤマダ電機 ケイタイdeポイント 暗証番号 ×3 / ヤマダ アプリ 高木広光 ×3 / iphone 固有id ×3 / iphone 識別子 ×3 / iPhone 個体識別子 ×3 / スマートフォン IPアドレス制限 ×3 / セキュリティ 高木 ×3 / 契約者固有ID スマートフォン ×3 / アプリ 固有ID発行 開発 ×3 / 侵触3 ×3 / システムインテグレーター ×3 / スマートフォン ipアドレス ×3 / ドコモ スマートフォン ipアドレス帯域 ×3 / UDID ユーザー認証 ×3 / スマートフォン IPアドレス 帯域 ×2 / スマートフォン 認証 セキュリティ ×2 / セキュリティ SI ×2 / 契約者固有ID ユニシス ×2 / 任意の契約者固有IDを送信できるアプリ ×2 / セキュリティ アプリケーション iPhone YAMADA ×2 / IPHONE UDID 判別方法 ×2 / 侵触3 シリアル ×2 / iphone アプリ ユーザ認証 ×2 / ヤマダ セキュリティ ×2 / 高木浩光 ユニシス ヤマダ ×2 / iphoneのセキュリティアプリ ×2 / セキュリティ si ×2 / adhoc配信 端末識別子 iphone ×2 / udid スマートフォン ×2 / ケータイ 脳が ×2 / 端末固有ID スマートフォン ×2 / iphone yamada セキュリティ ×2 / スマートフォン 契約者固有ID ×2 / iPhone 固有ID ×2 / udid 長さ ×2 / cookie takagi MACアドレス ×2 / ヤマダ電機 ポイント スマートフォンで機種変更できない ×2 / セキュリティ 浩光 ×2 / iPhone 固有識別子 ×2 / 携帯脳 ×2 / ヤマダ電機 ポイント スマートフォン 機種変更 パスワード ×2 / ケイタイdeポイント 機種変 ×2 / 統率 ×2 / はてな セキュリティ 自宅 iphone ×2 / 自宅日記 セキュリティ ×2 / ケイタイdeポイント iPhone セキュリティ ×2 / ケイタイ脳 ×2 / ケイタイdeポイント 乗り換え 機種変更 ×2 / セキュリティ iPhone ユニシス ×2 / ヤマダ電機 iPhone セキュリティ ×2 / 20100417 ×2 / YAMADAモバイル 会員番号 ×2 / 高木浩光 iphone セキュリティ ×2 / ヤマダ電機 android 暗証番号 会員番号 ×2 / iphone 認証 udid ×2 / 高木 ヤマダ ×2 / ニコニコ動画 iphone ×2 / 高木 自宅 セキュリティー ×2 / 端末ID セキュリティ ×2 / ケータイdeポイント iphone ×2 / 日本ユニシス ヤマダ セキュリティ ×2 / ヤマダ電機 携帯deポイント システム ×2 / 高木 ヤマト UDID ×2 / ケイタイDEポイント 再登録の仕方 ×2 / iphone アプリ 識別子 ×2 / 固有 ID 世界中 ×2 / フルブラウザ 固有ID ×2 / YAMADAモバイル 機種変更 会員番号 わからない ×2 / ヤマダ電機ケイタイdeポイント機種変更 ×2 / UDID 高木浩光 ×2 / ケイタイdeポイント スマートフォン 会員番号 ×2 / iPhone ipアドレス 制限 ×2 / ヤマダ ケイタイdeポイント 暗証番号 ×2 / スマートフォン ip 帯域 公表 ×2 / ケータイDEポイント 電話番号 自宅 携帯 ×2 / 高木 自宅 ×2 / ケイタイdeポイント 機種変更 iphone ×2 / 高木 iphone 脆弱性 ×2 / ヤマダ ケイタイdeポイント 機種変更 スマートフォン ×2 / iphone adhoc 配布 windows ×2 / iphone ポイント発行 ×2 / UDID 脆弱性 ×2 / iPhoneデベロッパープログラム 自分PC複数台登録 ×2 / 固有ID スマートフォン ×2 / スマートフォン IPアドレス ×2 / ヤマダ電機 ケータイポイント スマートフォン ×2 / 自宅の日記 セキュリティ ×2 / "高木浩光" and "スマートフォン" ×2 / ヤマダ 携帯deポイント 機種変更 ×2 / ヤマダ電機 携帯deポイント スマートフォン ×2 / UDID ヤマダ電機 ×2 / スマートフォン webブラウザ 判別 ×2 / iphone ipアドレス帯域 ×2 / 契約者固有id セキュリティ ×2 / スマートフォン udid ×2 / si ×2 / iPhone UDID セキュリティ ×2 / 侵触3 認証 ×2 / 高木 ユニシス ×2 / セキュリティ部隊 ×2 / ケイタイdeポイント アドレス変更 ×2 / udid iphone 認証 ×2 / スマートフォン 各社 帯域 ip 公開 ×2 / ヤマダ ケイタイdeポイント iphone ×2 / Webアプリ iphone 個体番号 ×2 / スマートフォン ip アドレス帯 ×2 / android ipアドレス帯域 ×2 / ヤマダ電機 高木浩光 ×2 / 端末固有番号 スマートフォン ×2 / UDID なりすまし ×2 / ヤマダ電機 ポイント 機種変更 会員番号 ×2 / UDID 認証 ×2 / -hiromitsu.jp 無線 ×2 / iphone ipアドレス 帯域 ×2 / ケイタイdeポイント 機種変更 iPhone ×2 / 高木浩光 udid ×2 / UDID認証 ×2 / ヤマダ電機 ケイタイDE スマートフォン ×2 / ipアドレス 帯域 iphone ×2 / applog ×2 / スマートフォン IP帯 ×2