なんですかこれは! New attack bypasses HTTPS protection on Macs, Windows, and Linux DHCP につなぐと PAC ファイルがダウンロードされて HTTPS であろうとアクセス先の Full URL は漏れるですって? Web Proxy Autodiscovery ですって? チョットニホンゴデオネガイシマス ってことで、まぁこれが実際どれくらい簡単に実現できる攻撃パターンなのかは他のセキュリティ業界の方々に後で聞くとして、この記事でも触れられてる OpenID Connect とか OAuth2 への影響について、ちょっとまとめておきましょうか。 Authorization Request & Response が漏れる response_mode=form_post なんていうのも一部ありますが、基本 OAuth2 /

タグ

- すべて

- 2ch (512)

- 3Dプリント (10)

- COVID-19 (201)

- ChatGPT (86)

- DPI (4)

- EC2 (22)

- FPGA (1)

- GAE (17)

- IPv6 (18)

- ISP (183)

- IoT (26)

- LLM (279)

- LangChain (1)

- MMORPG (50)

- MTB (1)

- NFT (4)

- OpenCV (4)

- R (7)

- SQL (17)

- SVG (3)

- TV (261)

- VR (73)

- WebRTC (4)

- ajax (37)

- amazon (53)

- android (96)

- angular.js (10)

- ansible (34)

- apple (35)

- arduino (3)

- aurora (4)

- aws (109)

- azure (4)

- backbone.js (4)

- bitcoin (26)

- blog (285)

- bootstrap (11)

- c# (20)

- c++ (22)

- cakephp (102)

- cgi (5)

- chef (13)

- chrome (32)

- cms (44)

- colab (25)

- colinux (5)

- coreos (3)

- css (120)

- cygwin (26)

- db (122)

- deeplearning (1752)

- dify (3)

- dns (119)

- docker (98)

- eclipse (27)

- electron (3)

- emacs (82)

- enchant.js (11)

- evernote (4)

- excel (15)

- facebook (200)

- firebase (1)

- firefox (77)

- flash (34)

- fon (3)

- gadget (212)

- game (674)

- gcp (38)

- git (147)

- github (30)

- gmail (53)

- golang (28)

- google (540)

- google home (1)

- google+ (19)

- googlegears (2)

- googlemap (4)

- gpgpu (2)

- greasemonkey (26)

- groonga (9)

- groovy (2)

- grunt (1)

- hadoop (8)

- hard (387)

- haskell (6)

- hatena (209)

- html (15)

- html5 (61)

- instagram (1)

- ipad (41)

- iphone (205)

- ipod (17)

- java (279)

- javascript (542)

- jenkins (5)

- joomla (7)

- jquery (113)

- jsp (4)

- julia (2)

- jupyter (12)

- k8s (1)

- kaggle (1)

- keras (9)

- kindle (2)

- kinect (5)

- kotlin (7)

- lambda (26)

- lifehack (257)

- line (67)

- linux (464)

- mac (118)

- mahout (2)

- mail (617)

- markdown (4)

- microsoft (50)

- mixi (60)

- mysql (139)

- net (995)

- netbeans (5)

- nginx (9)

- node.js (105)

- notion (1)

- nseg (46)

- nyagos (1)

- oauth (5)

- onnx (13)

- openid (28)

- openstack (2)

- p2p (62)

- pc (615)

- perl (145)

- photoshop (9)

- php (301)

- phpstorm (19)

- picasa (6)

- plagger (2)

- playframework (2)

- postfix (62)

- processing (2)

- programming (818)

- puppet (4)

- python (188)

- pytorch (28)

- rails (12)

- react (1)

- react native (1)

- react.js (8)

- redmine (6)

- robot (1)

- rss (7)

- ruby (126)

- rust (4)

- scala (26)

- scratch (2)

- security (2580)

- selenium (9)

- seo (230)

- server (631)

- silverlight (3)

- ski (870)

- sleipnir (6)

- sns (284)

- soft (241)

- soho (3)

- spam (1819)

- stablediffusion (16)

- sublimetext (2)

- subversion (18)

- svm (6)

- swift (21)

- tensorflow (100)

- terraform (2)

- tips (289)

- titanium (6)

- togetter (157)

- tool (224)

- twitter (594)

- unity (22)

- unix (133)

- ustream (32)

- vagrant (43)

- vba (6)

- vm (16)

- vmware (25)

- vscode (43)

- vue.js (5)

- web (598)

- web2.0 (32)

- webサービス (702)

- webデザイン (223)

- web制作 (399)

- web素材 (13)

- web開発 (309)

- wiki (91)

- windows (562)

- wordpress (73)

- wsl (9)

- xamarin (3)

- youtube (85)

- zend (3)

- あとで読む (87)

- いいはなし (119)

- これはすごい (475)

- これはひどい (1078)

- はてな (8)

- はてなダイアリー (7)

- はてなブックマーク (173)

- はてなリング (4)

- まとめ (328)

- もめごと (301)

- よみもの (7)

- アイコン (24)

- アウトドア (8)

- アニメ (134)

- アフィリエイト (71)

- アプリ (78)

- アプリ開発 (2)

- インタビュー (63)

- インターフェイス (48)

- エコ (45)

- オープンソース (183)

- オーマイニュース (16)

- カメラ (23)

- キャンプ (2)

- クラウド (62)

- コミュニケーション (308)

- コミュニティ (25)

- ステマ (3)

- スポーツ (245)

- スマホ (7)

- スマートスピーカー (1)

- スマートフォン (444)

- タブレットPC (37)

- ダウンロードサイト (4)

- ツール (79)

- テスト (82)

- ディープラーニング (1)

- デザインパターン (3)

- デジカメ (13)

- ドローン (14)

- ニコニコ動画 (81)

- ニコニコ技術部 (2)

- ネタ (2707)

- ビジネス (172)

- フォトグラメトリ (4)

- フォント (34)

- フリー素材 (10)

- フレームワーク (68)

- プレゼン (19)

- プロジェクションマッ (1)

- ペアプロ (1)

- ポリコレ (2)

- マスコミ (438)

- マスゴミ (93)

- マネジメント (10)

- マンガ (414)

- マーケティング (94)

- メタブ (5)

- メディア (414)

- メディアリテラシー (137)

- モバゲータウン (6)

- ユーザビリティ (26)

- ラズパイ (9)

- レシピ (129)

- ログ解析 (1)

- ロボット (16)

- 事件 (587)

- 事故 (109)

- 人 (396)

- 人生 (378)

- 仕事 (676)

- 仮想化 (12)

- 仮想通貨 (31)

- 会社 (107)

- 会計 (2)

- 何か質問ある? (10)

- 個人情報 (158)

- 健康 (131)

- 写真 (169)

- 初音ミク (52)

- 勉強会 (243)

- 動物 (177)

- 動画 (327)

- 医療 (375)

- 原発 (160)

- 司法 (93)

- 国際 (861)

- 地域 (38)

- 地方 (225)

- 増田 (360)

- 増田文学 (17)

- 天気 (1)

- 子ども (99)

- 子供 (58)

- 学習 (31)

- 宗教 (12)

- 家 (56)

- 家電 (54)

- 将棋 (34)

- 強化学習 (1)

- 心理 (286)

- 悪徳商法 (34)

- 技術 (393)

- 投資 (38)

- 携帯 (245)

- 政治 (894)

- 教育 (412)

- 数学 (90)

- 文化 (153)

- 文法最速 (4)

- 料理 (4)

- 旅行 (19)

- 映像 (29)

- 映画 (57)

- 本 (242)

- 株 (46)

- 機械学習 (1285)

- 歴史 (411)

- 法律 (262)

- 災害 (214)

- 炎上 (4)

- 物理 (54)

- 物理エンジン (8)

- 特許 (1)

- 犯罪 (170)

- 環境 (11)

- 環境問題 (18)

- 生活 (264)

- 生物 (165)

- 男女 (233)

- 画像 (517)

- 疑似科学 (187)

- 発言小町 (47)

- 白馬 (415)

- 社会 (2076)

- 科学 (644)

- 税 (8)

- 米販売 (29)

- 素材 (40)

- 経営 (34)

- 経済 (365)

- 考え方 (320)

- 考察 (74)

- 脳 (15)

- 自動運転 (2)

- 艦これ (1)

- 芸術 (1)

- 英語 (89)

- 著作権 (336)

- 行政 (347)

- 観光 (138)

- 設定 (71)

- 詐欺 (218)

- 読み物 (408)

- 車 (48)

- 運営 (2)

- 運用 (49)

- 酒 (4)

- 量子コンピュータ (2)

- 長野 (451)

- 開発 (592)

- 雑学 (236)

- 電子書籍 (3)

- 震災 (135)

- 静岡ITPRO勉強会02 (2)

- 音声 (186)

- 音楽 (198)

- 食 (231)

- 食べ物 (41)

- ネタ (2707)

- security (2580)

- 社会 (2076)

- spam (1819)

- deeplearning (1752)

- 機械学習 (1285)

- これはひどい (1078)

- net (995)

- 政治 (894)

- ski (870)

openidに関するstealthinuのブックマーク (28)

-

stealthinu 2016/07/28id:rryuさんのブ米が大変参考になった。釣り用のWiFiに繋いでしまうとそのDHCP設定でProxy設定が掛けられてSSL通信でもGETのURLが漏れるからOpenID/OAuthの認証コードが漏れてなりすまし可能になる場合ありとのこと。

stealthinu 2016/07/28id:rryuさんのブ米が大変参考になった。釣り用のWiFiに繋いでしまうとそのDHCP設定でProxy設定が掛けられてSSL通信でもGETのURLが漏れるからOpenID/OAuthの認証コードが漏れてなりすまし可能になる場合ありとのこと。- security

- openid

リンク -

-

Covert Redirect Vulnerability with OAuth 2

tl;dr Covert Redirect Vulnerability is a real, if not new, threat when combined with Implicit Grant Flow (not Code flow) This Covert Redirect Vulnerability in OAuth 2 is an interesting one. There’s a couple of defending arguments that this isn’t a flaw in OAuth itself. While I agree that it isn’t a flaw in the protocol, I think the threat is a real one, combined with a) a loose validation on redir

stealthinu 2014/05/08OAuth2/OpenIDのセキュリティリスクの件、Firefox/Chromeだとリダイレクト時にフラグメントを引き継ぐからそれで攻撃サイトにトークン漏れちゃうのよ、という解説。なるほどやっとわかった。

stealthinu 2014/05/08OAuth2/OpenIDのセキュリティリスクの件、Firefox/Chromeだとリダイレクト時にフラグメントを引き継ぐからそれで攻撃サイトにトークン漏れちゃうのよ、という解説。なるほどやっとわかった。 -

事務局ブログ:「Covert Redirect」についての John Bradley 氏の解説(追記あり)

追記 (5/7 20:30): 本文中に「まともなブラウザーであれば、そのフラグメントを URI の一部にするようなことはないから、オープン・リダイレクターには送られない。」とありますが、少なくとも Chrome と Firefox はリダイレクト時に URI フラグメントをそのまま保つ (i.e. 不十分な redirect_uri チェック & オープン・リダイレクター & インプリシット・フローの場合、アクセス・トークン入りの URI フラグメントを、ブラウザーがそのままリダイレクト先へのリクエストに用いる) とのことです。続報があり次第追記します。 追記2 (5/7 23:50): John Bradley 氏自身によるフォローアップを訳しました。 Covert Redirect and its real impact on OAuth and OpenID Connect を、と

-

-

stealthinu 2014/05/07OAuth2.0/OpenIDのリダイレクトのセキュリティ問題についてもっと詳しい解説。これは既知の?redirect url偽装の攻撃方法でホワイトリストチェックしてるなら無問題、ということっぽい。

stealthinu 2014/05/07OAuth2.0/OpenIDのリダイレクトのセキュリティ問題についてもっと詳しい解説。これは既知の?redirect url偽装の攻撃方法でホワイトリストチェックしてるなら無問題、ということっぽい。 -

OAuthとOpenIDに深刻な脆弱性か--Facebookなど大手サイトに影響も

OpenSSLの脆弱性「Heartbleed」に続き、人気のオープンソースセキュリティソフトウェアでまた1つ大きな脆弱性が見つかった。今回、脆弱性が見つかったのはログインツールの「OAuth」と「OpenID」で、これらのツールは多数のウェブサイトと、Google、Facebook、Microsoft、LinkedInといったテクノロジ大手に使われている。 シンガポールにあるNanyang Technological University(南洋理工大学)で学ぶ博士課程の学生Wang Jing氏は、「Covert Redirect」という深刻な脆弱性によって、影響を受けるサイトのドメイン上でログイン用ポップアップ画面を偽装できることを発見した。Covert Redirectは、既知のエクスプロイトパラメータに基づいている。 たとえば、悪意あるフィッシングリンクをクリックすると、Faceboo

stealthinu 2014/05/07もろOpenID使ってる案件関わってるんで、うげぇっ!死んだ… と思ったら大丈夫そうだった。/深刻な問題じゃないという日本語の解説!! http://www.openid.or.jp/blog/2014/05/covert-redirect-and-its-real-impact-on-oauth-and-openid-connect.html

stealthinu 2014/05/07もろOpenID使ってる案件関わってるんで、うげぇっ!死んだ… と思ったら大丈夫そうだった。/深刻な問題じゃないという日本語の解説!! http://www.openid.or.jp/blog/2014/05/covert-redirect-and-its-real-impact-on-oauth-and-openid-connect.html -

OpenID ConnectとSCIMの標準化動向

2. Copyright 2013 OpenID Foundation Japan - All Rights Reserved. ID管理システム プロビ ジョニング システム SSO / アクセス 管理 システム OpenID ConnectとSCIM ユーザー・ プロビジョニングAPI (SCIM Server) エンドユーザー向けWeb アプリケーション (OpenID Connect RP) 社内の ユーザー追加・ 変更・削除 サービスAの 利用 管理者 エンドユーザー 利用企業A社 SaaS A社 ユーザー・ プロビジョニングAPI (SCIM Server) エンドユーザー向けWeb アプリケーション (OpenID Connect RP) SaaS B社 サービスBの 利用 SCIM APIに従い、 サービスBの ユーザー追加・ 変更・削除 SCIM APIに従い、 サービス

-

curlで HEAD レスポンスを見るメモ - すがブロ

いつも忘れるので -I で見れる。そんで-Lも付けておくと、リダイレクトを追跡してくれるので、どんな風に動いているかわかりやすいですね。 % curl -LI http://yahoo.co.jp/ HTTP/1.1 301 Moved Permanently Date: Mon, 26 Mar 2012 09:37:04 GMT Location: http://www.yahoo.co.jp/ Vary: Accept-Encoding Connection: close Content-Type: text/html; charset=utf-8 Cache-Control: private HTTP/1.1 200 OK Date: Mon, 26 Mar 2012 09:37:04 GMT P3P: policyref="http://privacy.yahoo.co.jp/w3

-

YappoLogs: 誰でも簡単にOpenID 2.0なOPを作る方法 and CodeReposでOpenID(2.0対応)プロバイダの提供始めましたのお知らせ

誰でも簡単にOpenID 2.0なOPを作る方法 and CodeReposでOpenID(2.0対応)プロバイダの提供始めましたのお知らせ 先週のbuilder techtalkから俄然としてOpenIDが熱くなって来た今日この頃いかがお過ごしでしょうか。 先日参加して来たOpenID Hackathonの成果として、CodeReposがOpenIDのOpenID 2.0 Providerになりましたことをお知らせします。 CodeReposのアカウントをお持ちの方は、fastladderとかLIMLICとかのOpenIDでサインオンできるサービでOpenID URLをcoderepos.orgとだけ打ち込んでログインしてみて下さい。 2.0に対応していない所だったらhttp://coderepos.org/share/wiki/Committers/usernameとでも入れればいいと

stealthinu 2013/09/08スクリプトでX-XRDS-LocationやXRDSを吐かせるのじゃなくて、apacheの設定と素のXMLファイル使う場合の設定方法。header addと.xrdsについてAddTypeする。

stealthinu 2013/09/08スクリプトでX-XRDS-LocationやXRDSを吐かせるのじゃなくて、apacheの設定と素のXMLファイル使う場合の設定方法。header addと.xrdsについてAddTypeする。 -

-

Final: OpenID Authentication 2.0 - 最終版

Abstract OpenID 認証は、エンドユーザが識別子 (Identifier) を管理していることを証明する方法を提供するものである。OpenID 認証を利用すれば、リライングパーティー (Relying Party、以下 RP) はエンドユーザのパスワードやメールアドレスなどにアクセスする必要がなくなる。 OpenID は、分散方式であり、RP や OpenID プロバイダ (OpenID Provider 、以下 OP) の承認・登録を行なう中央集権的な機関は存在しない。エンドユーザは利用する OP を自由に選択することができ、OP を変更しても自身の識別子をそのまま継続して利用することができる。 プロトコル自体は JavaScript や最新ブラウザを必要としないが、AJAX を利用しても認証 (authentication) の仕組みは上手く機能する。つまり、エンドユーザは

stealthinu 2013/09/04OpenID 2.0の仕様書なのだが、これみてもどう書いていいのかはわからん。ライブラリ使ったOpenIDの使い方を調べるときに参考にして読むと理解しやすい。

stealthinu 2013/09/04OpenID 2.0の仕様書なのだが、これみてもどう書いていいのかはわからん。ライブラリ使ったOpenIDの使い方を調べるときに参考にして読むと理解しやすい。 -

第4回 Railsで作るOpenID対応アプリケーション実践(前編) | gihyo.jp

はじめに 今回はいよいよ、アプリケーションを作りながら、OpenIDの実践的な使い方を解説します。サンプルとして作成するアプリケーションは、ミニブログと呼ばれるつぶやきブログです。いわゆるTwitterクローンです。利用者はミニブログにログインして、一言つぶやきます。ブログの一種ですので、当然ユーザ認証が必要になります。普通はパスワードを用いた認証が一般的ですが、今回はOpenIDを用いてユーザを認証するようにアプリケーションを作成していきます。 さて、認証と簡単に言いましたが、認証に必要となる機能をもう少し具体的に列挙してみましょう。 ユーザ登録 サービスを利用するために必要な情報(IDやメールアドレスなど)を利用者に入力してもらい、データベースへ登録する。 ログイン(認証) 利用者が入力した認証情報(パスワードなど)を元に利用者を認証し、ログインの可否を判定する。ログインに成功した利用

-

OpenIDとOAuthの違い - 僕のススメ。

以下を読んでの雑感。もうちょっと簡単に書けると思う。 非技術者のためのOAuth認証(?)とOpenIDの違い入門 | @_Nat Zone OpenID どういうサービス? 各ウェブサービスで共通して使えるアカウントを提供するサービス。 利点 AというサイトでもBというサイトでもCというサイトでも新たにアカウントを作成することなくサービスを使うことが出来る。アカウントを一つに出来ることでパスワードの管理が煩雑にならずにならないし、アカウントを作る手間が省けて便利。 仕組み アカウントを管理している認証を行うサイトが一つだけあって、それに対してA・B・Cっていうサイトが認証をしにいくって感じ。 OAuth どういうサービス Aっていうサイトが提供しているサービス内容をBっていうサイトでも使えるようにするサービス。説明するのに便利だからここからはTwitterを例に書いてみる。 利点 Twi

-

stealthinu 2013/08/30ここのページがXRDSの例含めてjanrain openidライブラリ使う場合の例一番参考になる。ドコモの場合はaccept: application/xrds+xmlで要求かけてるからそれで分けてるのか…

stealthinu 2013/08/30ここのページがXRDSの例含めてjanrain openidライブラリ使う場合の例一番参考になる。ドコモの場合はaccept: application/xrds+xmlで要求かけてるからそれで分けてるのか… -

はてなグループの終了日を2020年1月31日(金)に決定しました - はてなの告知

はてなグループの終了日を2020年1月31日(金)に決定しました 以下のエントリの通り、今年末を目処にはてなグループを終了予定である旨をお知らせしておりました。 2019年末を目処に、はてなグループの提供を終了する予定です - はてなグループ日記 このたび、正式に終了日を決定いたしましたので、以下の通りご確認ください。 終了日: 2020年1月31日(金) エクスポート希望申請期限:2020年1月31日(金) 終了日以降は、はてなグループの閲覧および投稿は行えません。日記のエクスポートが必要な方は以下の記事にしたがって手続きをしてください。 はてなグループに投稿された日記データのエクスポートについて - はてなグループ日記 ご利用のみなさまにはご迷惑をおかけいたしますが、どうぞよろしくお願いいたします。 2020-06-25 追記 はてなグループ日記のエクスポートデータは2020年2月28

stealthinu 2013/08/30ドコモもRP Discovery必須のため多くのサイトで使えないと。そのドコモに入れるXRDSファイルの具体例があって超助かる!しかしX-XRDS-LOCATIONヘッダは誰が吐いたらいいんだ…?

stealthinu 2013/08/30ドコモもRP Discovery必須のため多くのサイトで使えないと。そのドコモに入れるXRDSファイルの具体例があって超助かる!しかしX-XRDS-LOCATIONヘッダは誰が吐いたらいいんだ…? -

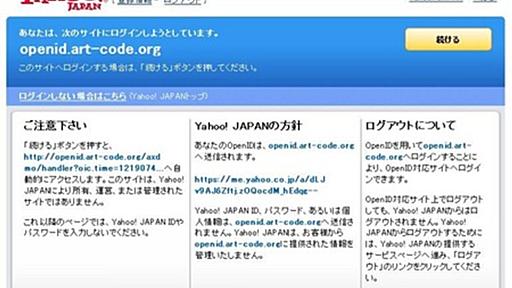

OpenID Provider のセキュリティ対策 (2) - return_to と realm のチェックを怠るな! - 日向夏特殊応援部隊

OpenID Provider のセキュリティ対策 (1) - まずは SSL を導入!話はそれからだ - Yet Another Hackadelicの続編です。 はじめに RP が認証アサーションリクエストである checkid_setup/checkid_immediate を行う際には通常は return_to と realm を指定します。 return_to とは OP から認証アサーションレスポンスを間接通信で受け取る際に戻って来るURLの事。RP が指定しておく。 realm とは return_to のパターンをワイルドカードを使って表現する。 return_to と realm の検証 基本的に return_to の先は http://openid.art-code.org/handler であるという前提で。便宜上番号振りました。 (1) 期待通りの組合せ real

-

OpenIDのxrds文書の正しい書き方

とあるサービスでOpenIDでのログインを実装したのですがある日突然「データがありません」というエラーが・・・ エラーメッセージ不親切すぎるヨ(;´д⊂) 起きた原因 ~~~ header( “X-XRDS-Location: http://hoge.com/yadis.xrds” ) ; ~~~ これを書いたから(;´д⊂) どうやら1回これを書いてyadis.xrdsの存在を教えちゃうと、この一文を消したとしても見に来ちゃう模様・・・ そうなったらyadis.xrdsを正しく直して満足していただくしかないです 正しい?yadis.xrds ~~~ http://specs.openid.net/auth/2.0/return_to https://hoge.com/auth.php http://hoge.com https://hoge.com ~~~ 参考url:XRDSを設置して

stealthinu 2013/08/30XRDSの例だけどたぶんRPでhoge.comが自ドメインの例で<URI>https://hoge.com</URI>とか書いてあるからやっぱ自分のサービスのURIを書くのか??だが何書いていいのかわからんわ。たくさん書け!と書いてるし…

stealthinu 2013/08/30XRDSの例だけどたぶんRPでhoge.comが自ドメインの例で<URI>https://hoge.com</URI>とか書いてあるからやっぱ自分のサービスのURIを書くのか??だが何書いていいのかわからんわ。たくさん書け!と書いてるし… -

OpenID Authentication 2.0時代の幕開け

XRDSベースのディスカバリー いままで1.1の仕様では、OPの所在やdelegateしたいIdentifierの指定をHTMLに記述していましたが、これをXRDSというXMLのフォーマットで記述されたものにすることができます。 このXRDS文書の所在をどのようにRPに知らせるかは以下のように2通りの手段があります。 Claimed IdentifierがXRIの場合は、レスポンス本文がXRDS文書となります Claimed IdentifierがURLの場合は、HTMLのレスポンスヘッダでx-xrds-locationの値で指定されたURL、またはmeta要素でhttp-equiv属性がx-xrds-locationの時の対応する値で指定されたURLに文書があります。あるいはcontent-typeがapplication/xrds+xmlの場合はレスポンス本文にXRDS文書があります

-

Xlune::Blog: XRDSを設置して自分のドメインをOpenID(2.0対応)として使う

XRDSって何? ぶっちゃけ、よく知りません。 OpenID Provider の情報を記述したXML形式のファイルだと思います。 XRDSってどう使うの? @ITに記事があるよ。 ・・・まぁ、説明はこれで済んでしまうんですが。。。 一応、導入ログ書きます。 XRDSファイルを作る とりあえず、Yahoo!、はてな、openid.ne.jp の OpenID Provider を記述したXRDSファイルを作る。 <?xml version="1.0" encoding="UTF-8"?> <xrds:XRDS xmlns:xrds="xri://$xrds" xmlns:openid="http://openid.net/xmlns/1.0" xmlns="xri://$xrd*($v*2.0)"> <XRD> <Service priority="0"> <Type>http://spe

stealthinu 2013/08/30XRDSの具体例。XRDS→XRD→URIに何を設定すりゃいいのん??と思ってたのだがどうもOP側のOpenID URLを書いときゃいいの?あとはOP側に確認するしかないか。

stealthinu 2013/08/30XRDSの具体例。XRDS→XRD→URIに何を設定すりゃいいのん??と思ってたのだがどうもOP側のOpenID URLを書いときゃいいの?あとはOP側に確認するしかないか。

公式Twitter

- @HatenaBookmark

リリース、障害情報などのサービスのお知らせ

- @hatebu

最新の人気エントリーの配信

処理を実行中です

キーボードショートカット一覧

j次のブックマーク

k前のブックマーク

lあとで読む

eコメント一覧を開く

oページを開く