Expired:掲載期限切れです この記事は,産経デジタル との契約の掲載期限(6ヶ月間)を過ぎましたので本サーバから削除しました。 このページは20秒後にITmedia ニュース トップページに自動的に切り替わります。

徳丸さんにご推薦を頂いて光栄です。立命館大学の上原です。 私からも補足を。 セキュリティの分野で今、最先端で活躍しておられる方の中には、少なからず「大学でも専門学校でもセキュリティのことを学ばなかった」方がおられます。中には、そもそも高校を出てすぐこの世界に入ってこられ、全くの独学で大変高い技術を身につけられた方もいらっしゃいます。なので、「セキュリティエンジニアは技術さえあれば学歴は関係ない」と言われるのだと思います。 ですが、こういう先達の方々はご自分で大変努力されていること、また、セキュリティの問題がそれほど複雑でなかった時代から、複雑化した現代までの経過をずっとリアルタイムで追ってこられたという、言わば「産まれた時代が良かった」という点は見逃せないと思います。これからセキュリティエンジニアを目指す方がその境地追いつくのは大変です。そのためには、基礎からきっちりと体系立てて学ばれるこ

今般、情報セキュリティマネジメントに関わる国際規格(ISO27001、27002)が改正されたことに基づき、経済産業省は、「情報セキュリティ管理基準(平成28年改正版)」を策定しました。 1.策定の背景 経済産業省では、平成15年4月より国際標準に準拠した、情報セキュリティ管理基準(平成15年経済産業省告示第112号)を定め、これに基づく情報セキュリティ監査制度の運用を開始しました。 今般、当該国際規格が改正され、「情報セキュリティ管理基準(平成28年改正版)」(平成28年経済産業省告示第37号。以下「本基準」という。)を策定しました。 2.情報セキュリティ管理基準(平成28年改正版)の概要 本基準は、上記国際規格の改正に沿った内容となっていますが、外部有識者やパブリックコメントにおけるご意見等も踏まえ、関連するISO27001の条項番号を付記し、また、ISO27001で簡素化された記載ぶ

ウェブサイトでよく目にするバナー広告が、オンラインバンキング詐欺ツールや、ファイルを勝手に暗号化するランサムウェア感染の原因になっている。バナー広告を表示しだけで感染するもので、対策には普段使っているソフトを最新化する必要がある。(ITジャーナリスト・三上洋) 50秒で感染→ランサムウェアで暗号化・脅迫 この連載・サイバー護身術でも、繰り返し取り上げているウェブサイトの不正広告問題について、セキュリティー大手・トレンドマイクロが3日に記者向けセミナーを開催した。 冒頭に衝撃的なデモンストレーションが行われた。トレンドマイクロが用意した環境で、実際に不正広告がどのように動くかを見せる動画デモだ。 ★不正広告のデモンストレーション 1:ニュースサイト(トレンドマイクロが用意した仮想のもの)をブラウザーで表示。上と右にバナー広告が出ている 2:何もしていないのに、わずか50秒後にウイルス感染 3

2015年6月1日、職員PCがマルウェアに感染したことにより、情報漏えいが発生したことを日本年金機構が発表しました。ここでは関連情報をまとめます。 公式発表 日本年金機構 2015年6月1日 (PDF) 日本年金機構の個人情報流出について 2015年6月3日 (PDF) 個人情報流出のお詫び - 日本年金機構 理事長 水島藤一郎 (平成27年6月2日) 2015年6月3日 (PDF) 個人情報流出の報道発表を悪用した不審な電話等にご注意ください! 2015年6月3日 (PDF) 日本年金機構の個人情報が流出したお客様へのお詫びについて 2015年6月6日 (PDF) 日本年金機構ホームページの一時停止について 2015年6月8日 (PDF) 日本年金機構ホームページの暫定対応について 2015年6月22日 (PDF) 日本年金機構の個人情報が流出したお客様へのお詫びについて 2015年6月

ポイントは下記の通りです。 X社(原告)はセキュリティ対策について特に指示はしていなかった 損害賠償について個別契約に定める契約金額の範囲内とする損害賠償責任制限があった 当初システムはカード決済を外部委託し直接カード情報を扱っていなかった X社が「カード会社毎の決済金額を知りたい」とY社に依頼をして、その結果カード情報をいったんDBに保存する仕様となった(2010年1月29日) X社からの問い合わせに対してY社は、カード情報を保持しない方式に変更することが可能で、そのほうが安全となり、費用は20万円程度である旨を伝えた(2010年9月27日)が、その後X社は改良の指示をしなかった 以下の脆弱性その他が認められた システム管理機能のIDとパスワードが admin/password であった 個人情報が記載されたお問い合わせログファイルの閲覧が可能(ディレクトリリスティングと意図しないファイ

ベネッセ事件の功 ―名簿屋問題を考える 山本 はい、ということで第3回プライバシーフリークカフェ開催いたします。よろしくお願いします。今回も、この3人、新潟大学の鈴木先生と、技術者の高木浩光先生、そして私、山本一郎でお送りしたいと思います。 さて、今月先月もいろんなことがありました。その中でも一番冴えたものは、ベネッセ事件がだいぶ続報が報じられて状況がわかるようになってきたかなあ、と。 高木 ちょうど前回、第2回の次の週に報じられましたか、ベネッセ事件は。 山本 はい。突然、ベネッセ大爆発という非常に素敵な話が出ましたけども、実際、事件の概要そのものはもうかなり報じられてきています。 高木 なんか今日も、ドコモの記者会見がさっき4時からあったそうで… 山本 ええ。法人のデータが、1,100人分くらい出ましたっていう話で終わるのかどうかっていうのが非常に微妙なところかと思うんですけれども、出

私(@honeniq)の個人ブログです。日々の生活の中で感じた諸々のことから、 人さまにお見せできるような上澄み部分を抽出して投稿しています。 前置き ここ数年の携帯キャリアやコンビニ業界の頑張りで、町中に公衆無線LANのAPが溢れていますが、あれって安全なんでしょうか?盗聴される的な観点で。 パスワード無しのノーガードAPは論外としても、 契約者にだけWPAキーを教える((けど、利用者が多すぎて公開しているも同然の))タイプ APにはキー無しで入ることができ、Webアクセスをすると認証ページにリダイレクトするタイプ よく見かけるこの2タイプもやヤバそう。 試してみる前の認識 無線である以上は、自分が飛ばした電波は誰でも傍受できる。じゃあ暗号化して中身が分からないようにしましょう、ってなるけど、1つ目のタイプみたいに不特定多数の人が同じWPAキーを知っている場合、暗号化してもあんまり意味な

今日のニュースに次のようなものがありました。 無線LANのメール丸見え 成田、関西、神戸の3空港 成田、関西、神戸の3空港が提供する無料の公衆無線LANサービスでインターネットを利用した場合、送信したメールの宛先や中身、閲覧中のウェブサイトのURLを他人がのぞき見できる状態になることが26日、神戸大大学院の森井昌克教授(情報通信工学)の実地調査で確認された。 無線LANを暗号化すればのぞき見を防止できるが、パスワードの入力などが必要となり、3空港は利便性を考慮し暗号化していないという。 無線LANのメール丸見え 成田、関西、神戸の3空港 - 47NEWS(よんななニュース)より引用 「無線LANを暗号化すればのぞき見を防止できる」というのは、誤解です。 無線LANの暗号化方式には複数あり、WEP, TKIP, CCMP(AES)の3種類が使われています。これらは暗号化の方式を定めただけで、

嘘のような本当の話。 編集部記者の知人宛てに、LINE乗っ取り犯からやり取りに使用する台本が送られてきたとのこと。本来、購入してほしい商品の写真を説明として相手に送信するつもりが、間違ってやり取りに使用する台本を添付したものだと思われます。 そのファイルの中には日本語と中国語の対応表のような例文が並べられ、「すみません、ちょっといいですか。」からはじまり、コンビニで指定した金券を購入するよう指示した内容になっています。なんと画像にして19枚分! あらゆるパターンに対応できるよう工夫されているのがわかります。 以下は、今回送られてきた台本の内容すべてになります。このようなメッセージが届いたときは注意しましょう。また、以前にLINEアカウントが乗っ取られたときの対処法を紹介しているので、もし乗っ取られてしまった際は参考にしてみてください。

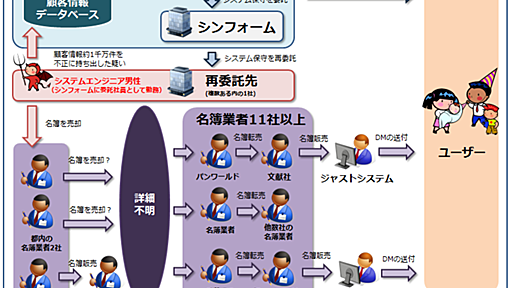

ベネッセコーポレーションの通信教育サービスを利用している顧客の個人情報が大量に流出した問題で、情報を持ち出した疑いがある外部業者の派遣社員が、警視庁の任意の事情聴取に関与を認めたうえで「金が欲しくてやった。名簿は金になると思った」などと話していることが、関係者への取材で新たに分かりました。 警視庁は不正競争防止法違反容疑での立件に向けて捜査を進めています。 この問題はベネッセコーポレーションの通信教育サービスを利用している子どもや保護者の名前や住所など、およそ760万件の個人情報が流出したものです。 警視庁のこれまでの調べなどから、ベネッセの顧客データベースの保守管理を委託されていた外部業者の派遣社員のシステムエンジニアが情報の持ち出しに関わった疑いが出ていますが、この派遣社員が警視庁の任意の事情聴取に対し、関与を認めたうえで「金が欲しくてやった。名簿は金になると思った」などと話しているこ

本日の一部報道において、当社もしくは当社と推測される表現を使用して、株式会社ベネッセコーポレーション(以下、ベネッセコーポレーション)から流出した個人情報を、当社が悪意を持って利用したかのような報道がなされました。 しかしながら、当社がベネッセコーポレーションから流出した情報と認識したうえでこれを利用したという事実は一切ございません。 お客様や取引先の皆様にはご心配をお掛けしておりますが、当社は事業活動の中でご登録をいただいたお客様にダイレクトメールをお送りする場合や、外部の事業者に依頼して発送する場合等、いずれの場合においても、適切な手順や方法をとっております。

2014年7月9日、ベネッセホールディングス、ベネッセコーポレーションは同社の顧客情報が漏えいしたと発表を行いました。ここではその関連情報をまとめます。 (1) 公式発表と概要 ベネッセは同社の顧客情報が漏えい、さらに漏えいした情報が第三者に用いられた可能性があるとして7月9日に発表をしました。また7月10日にDM送付を行ったとしてジャストシステムが報じられ、それを受けて同社はコメントを出しています。またさらにその後取引先を対象として名簿を販売したと報じられている文献社もコメント及び対応について発表しています。7月17日にECCでも漏えい情報が含まれた名簿を使ってDMの発送が行われたと発表しています。 ベネッセホールディングス(以下ベネッセHDと表記) (PDF) お客様情報の漏えいについてお詫びとご説明 (PDF) 7月11日付株式会社ジャストシステムのリリースについて (PDF) 個人

お客様情報の漏えいに関して多大なるご迷惑とご心配をおかけしております。ご不安軽減のため、こちらで最新の情報セキュリティ対策や拡散防止活動のご報告、不審な勧誘への対応方法、お詫びの品のお手続き等についてご案内しております。

2014年6月16日 株式会社日立製作所社員による国立国会図書館情報の不正取得行為に対する刑事告発及び指名停止措置について 1 刑事告発 国立国会図書館内ネットワークシステムの運用管理業務の委託先である日立製作所の社員が、同業務の遂行のため与えられた権限を利用し、国立国会図書館の内部情報を不正に閲覧・複写し、取得した件につき、平成26年6月16日、国立国会図書館は、日立製作所社員2名に対し警視庁に刑事告発を行いました。 今回の告発は、日立製作所の社員が、委託された業務の権限を利用して顧客である国立国会図書館の内部情報を不正に取得し、自社の入札活動に利用しようとした行為が、刑法第96条の6第1項(公契約関係競売等妨害罪)に該当すると思料したことによるものです。 2 指名停止措置 国立国会図書館は、今回の刑事告発とあわせて、日立製作所及び関連する子会社に対して、入札等への指名停止措置を下記のと

1 事実の概要 国立国会図書館内ネットワークシステムの運用管理業務の委託先である日立製作所の社員が、同業務の遂行のため与えられた権限を利用し、国立国会図書館の内部情報を不正に閲覧・複写し、取得しました。 日立製作所側が不正に取得した内部情報には、次期ネットワークシステム(開札日平成26年4月4日)に関する、他社提案書や参考見積などが含まれていました。ただし、日立製作所は本件につき応札を辞退しています。 なお、日立製作所によると、現在までに、不正に取得した情報の日立製作所外への拡散はないこと、国立国会図書館の利用者に関連する情報の漏えいは一切ないことが確認されています。 2 経緯 平成26年3月27日(木)、国立国会図書館内ネットワークシステム運用管理者である日立製作所社員が、国立国会図書館の業務用サーバ内に置かれた職員専用フォルダに不正にアクセスし、国立国会図書館の内部情報を閲覧していた事

ついに日本でもApple IDの2段階認証(2ステップ確認)の設定が開始されました。Apple IDを使用した不正利用や乗っ取りを防ぐためにも今すぐ設定することをオススメします! 「Apple ID」の2段階認証(2ステップ確認)とは?Apple IDの2段階認証(2ステップ確認)とは、Apple IDに新たに追加されたセキュリティオプションのことで、この設定を有効にしておくと、Apple IDを乗っ取られたり、アプリや音楽を勝手に購入されてしまうなどのリスクを低くすることができる機能です。 すべてのユーザーが必ずやらなければならない設定ではありませんが、できるだけやっておいたほうが安全だと思います。 以下にApple IDの2段階認証(2ステップ確認)の手順を記載しておきますので、是非参考にしてください! まずはApple IDのパスワードを強化しよう。 まず「Apple ID」の2段階

高橋: こんにちは、高橋です。今日は徳丸さんをお招きして、JALの不正ログイン事件についてお話を伺います。徳丸さん、よろしくお願いします。 徳丸: 徳丸です。よろしくお願いします。 高橋: まず、事件の概要を説明します。日本航空のホームページに不正アクセスがあり、JALマイレージバンク(JMB)のマイルが、Amazonのギフト券に勝手に交換される被害がありました。日本航空の発表では、1月31日から2月2日にかけて、身に覚えがないマイル交換がされているという問い合わせが複数ありました。調査の結果、40人の利用者のマイルがアマゾンのギフト券、数百万円相当と交換されていたというものです。 徳丸: ここで問題となるのは、パスワードは数字6桁ということなんですよね。 高橋: やはりそこですか。パスワードが数字6桁だとどのような攻撃ができるのでしょうか? ブルートフォース攻撃 徳丸: まず、ブルートフ

Adobeが290万人分のクレジットカード・ID・パスワード・名前を含むユーザー情報に不正アクセスされたことを発表していますが、実際はその13倍にあたる3800万以上のアカウントが攻撃を受けていたことが明らかになりました。それに伴い、今回流出したAdobeユーザーが使用していたパスワードトップ100もリスト化されて公開されています。 Adobe Breach Impacted At Least 38 Million Users — Krebs on Security http://krebsonsecurity.com/2013/10/adobe-breach-impacted-at-least-38-million-users/ Krebs on Securityによると、3800万人のアクティブユーザーのユーザー名・暗号化されたパスワードが盗まれ、2年以上アクセスのない不特定多数のユー

リリース、障害情報などのサービスのお知らせ

最新の人気エントリーの配信

処理を実行中です

j次のブックマーク

k前のブックマーク

lあとで読む

eコメント一覧を開く

oページを開く